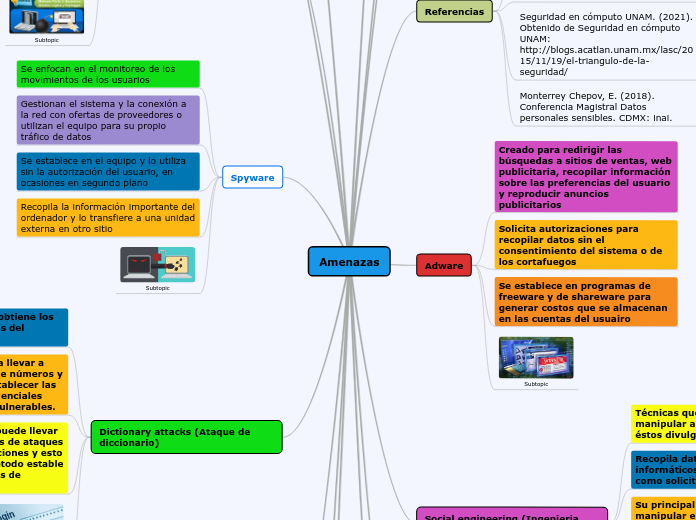

Amenazas

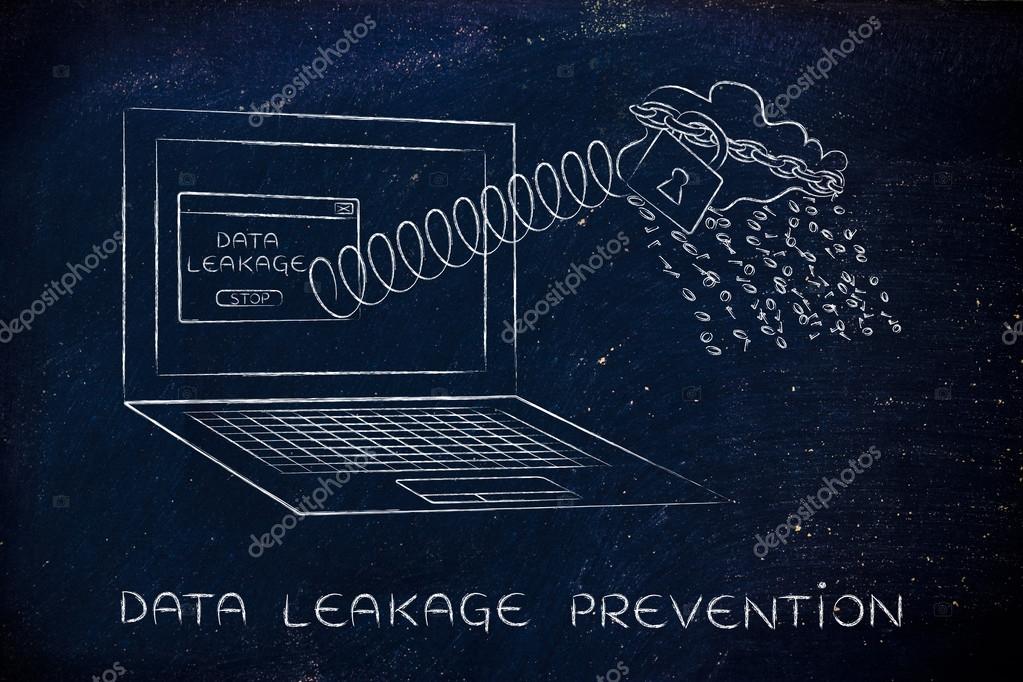

Data leakege (Fuga de datos)

Robo de información sensible o confidencial

Escenarios internos y externos con efectos intencionales

Subtopic

Ejemplificación de Data

Hackeo de sistemas de información

Robo interno por persona autorizada

Infección del sistema con virus o malware

Robo de equipos de almacenamiento

Wire-Trapping (Intercepción de Líneas)

Robo de información a través de intercepciones de las líneas telefónicas

Subtopic

Virus

Programa o código que se diseña para albergarse en un archivo y dañar a los demás archivos de un sistema con el fin de dañar todo el sistema operativo

Modifican archivos, se autoreproducen y copian fallas existentes

Destruyen datos para alterar la información del sistema

Subtopic

Referencias

Calderon Arateco, L. (s.f.). Seguridad informática y seguridad de la informaicón. Colombia: Universidad Piloto de Colombia.

Lisot. (2021). Obtenido de Lisot: https://www.lisot.com/que-es-un-sistema-de-gestion-de-la-seguridad-de-la-informacion-sgsi/

Seguridad en cómputo UNAM. (2021). Obtenido de Seguridad en cómputo UNAM: http://blogs.acatlan.unam.mx/lasc/2015/11/19/el-triangulo-de-la-seguridad/

Monterrey Chepov, E. (2018). Conferencia Magistral Datos personales sensibles. CDMX: inai.

Adware

Creado para redirigir las búsquedas a sitios de ventas, web publicitaria, recopilar información sobre las preferencias del usuario y reproducir anuncios publicitarios

Solicita autorizaciones para recopilar datos sin el consentimiento del sistema o de los cortafuegos

Se establece en programas de freeware y de shareware para generar costos que se almacenan en las cuentas del usuairo

Subtopic

Social engineering (Ingenieria Socioal)

Técnicas que se utilizan para manipular a los usuarios y que éstos divulguen su información

Recopila datos de sistemas informáticos a través de engaños como solicitudes

Su principal enfoque en engañar, manipular e influenciar a los usuarios para que proporciones información sencible

Subtopic

Back doors (puertas traseras)

Software que permite el acceso al sistema ignorando los procedimientos formales de seguridad

Permite que el atacante controles los sistemas de seguridad como cortafuegos o filtros de acceso de IP

Controles

Escalando de forma local los privilegios

Ejecución remota de comandos individuales

Permite el acceso remoto por líneas de comando

Subtopic

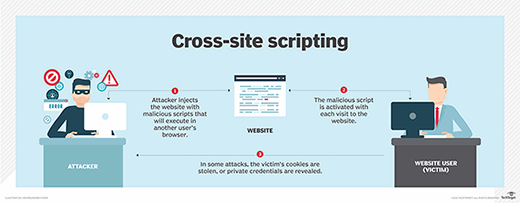

Cross-site scripting (XSS)

Inyecta código malicioso para ejecutarse después en sitios web o en aplicaciones

Se disfraza de hipervínculo para dirigir al usuario a otro sitio web, correo electrónico o aplicación

Provoca la navegación del servicio DDos

Roba los datos del usuario al enviarlos a otro sitio similar al original

Roba cookies, sesiones o contraseñas del usuario

Subtopic

Worms (Gusanos)

Son códigos con mayor seguridad

Están diseñados para tener protección propia y son inmunes a algunos cortafuegos

La puerta que más se utiliza para que este tipo de amenaza entre son la Intranet, con el fin de cumplir su propósito

Cuentan con una función que les ayuda a ubicar vulnerabilidades en los sistemas

Fases de ataque

Ubicar vulnerabilidad

Trasferir el gusano

Activar los protocolos de robo o copia

Infectar todos los archivos para robar la información

Subtopic

Trojan horses (Caballos de Troya)

Realiza cambios en el sistema de seguridad del sistema

Malware que a menudo se disfraza de software legítimo. Los cibercriminales y hackers pueden utilizar troyanos para tratar de acceder a los sistemas de los usuarios

Eliminar, bloquear, modificar y copiar datos

Subtopic

Logic bombs (Bombas lógicas)

Código de programas que se activan en un momento determinado para dañar el sistema

Pretende establecer conexión con los archivos necesarios antes de activarse

El creador es consciente en todo momento del posible daño que puede causar y del momento que éste se puede producir.

Subtopic

Spyware

Se enfocan en el monitoreo de los movimientos de los usuarios

Gestionan el sistema y la conexión a la red con ofertas de proveedores o utilizan el equipo para su propio tráfico de datos

Se establece en el equipo y lo utiliza sin la autorización del usuario, en ocasiones en segundo plano

Recopila la información importante del ordenador y lo transfiere a una unidad externa en otro sitio

Subtopic

Dictionary attacks (Ataque de diccionario)

Método por el que se obtiene los usuarios y contraseñas del usuarios

Genera un código para llevar a cabo combinaciones de números y letras con el fin de establecer las credenciales. Las credenciales simples son las más vulnerables.

Con un simple script puede llevar a cabo diferentes tipos de ataques a diferentes organizaciones y esto se convierte en un método estable para vulnerar sistemas de informaicón

Subtopic

Phising

Método para estafar al usuario y para obtener información sensible de forma fraudulenta

Contraseña

Información personal

Información bancaria

Se presenta a través de ingeniería social como persona o empresa de confianza y aparenta establecer comunicación de forma formal para generar la confianza en el usuario

Correo electrónico

Menzajería instantanea

Subtopic

Rootkits

Fragmento de código ejecutable que se enfoca en el ocultamiento de las zonas afectadas

Trabaja en un nivel bajo y es empleado por los malware para no ser detectados por los sistemas de seguridad

No permite su eliminación del sistema

Puede ocultar ficheros infectados en el disco duro del equipo

Subtopic

SQL injection

Destruye la base de datos

Código malicioso en las declaraciones de SQL y en las páginas web

Lectura de datos sensibles, modificación de bases de datos, ejecutar operaciones de administrador

Subtopic