Certificados y Firmas Digitales

Certificados Digitales

Un tipo de Certificado Digital es

Certificado de Firma Digital

Permite

Probar nuestra identidad en internet, firmar digitalmente documentos e intercambiar información de forma segura con otras personas, entidades o dispositivos

Garantiza las premisas

Autenticidad

En la identidad de las partes que intervienen en la comunicación

Integridad

En que los datos no sean modificados

Confidencialidad

En la privacidad de la información mediante el cifrado

No repudio

En que las partes no nieguen su participación

Clases

Clase 1

Se relacionan en forma indubitable al nombre del usuario y e-mail

No autentican la identidad del usuario

Son utilizados fundamentalmente para web browsing y e-mail

No son para uso comercial

Emitidos y comunicados electrónicamente a personas físicas

Clase 2

Emitidos a personas físicas

Confirman la veracidad de la información aportada

Utilizado para realizar comunicaciones vía e-mail, transacciones comerciales de bajo riesgo, validación de software y suscripciones on-line

Clase 3

Emitidos a

Personas físicas

Asegura la identidad del suscriptor

Requiere su presencia física ante una LRA o un notario

Organizaciones públicas y privadas

Asegura la existencia y nombre

Son utilizados para determinadas aplicaciones de comercio electrónico como Electronic Banking y Electronic Data Interchange (EDI)

Otros

Certificado de navegador, intranets/extranets

Permiten firmar digitalmente los documentos, garantizando la autenticidad y el no repudio de los mismos

Certificado de servidor seguro

Garantizan la identidad del servidor y posibilitan las comunicaciones seguras y privadas con clientes, socios, proveedores u otras personas

Certificado de firma de software

Garantizan la identidad del fabricante y la integridad del contenido

Las tres partes más importantes son

Una clave pública

Identidad del implicado

Nombre y datos personales

Firma privada

De una tercera entidad llamada autoridad certificadora

Se obtienen

En un ordenador conectado a internet, solicitar el certificado a un prestador de servicios de certificación

Acreditar la identidad personándose físicamente en una oficina de registro

Descargar el certificado desde internet

Funciones Principales

Autentificar la identidad del usuario ante terceros

Firmar electrónicamente garantizando la integridad de los datos transmitidos y su procedencia.

Cifrar datos para que sólo el destinatario del documento pueda acceder a su contenido

Definición

Es un documento electrónico que sirve para dar identidad a quien la porta al momento de navegar por Internet

Políticas de Certificación

Es un plan de acción para afrontar riesgos de seguridad

Recoge las características particulares del certificado

Existe una política de certificación por cada tipo de certificado emitido

Cubren cualquier cosa desde buenas prácticas para la seguridad de un solo ordenador, reglas de una empresa o edificio, hasta las directrices de seguridad de un país entero

Estándares y Protocolos

Estándares

Son aquellos estándares tecnológicos de firmas digitales, así como los certificados que permiten su verificación, son herramientas fundamentales a la hora de otorgar validez a los documentos electrónicos

Permite asegurar un proceso efectivo de verificación de dichas firmas

Otorgan seguridad técnica y legal a las transacciones electrónicas

Sirven para la seguridad y calidad de la información digital

Protocolos

Protocolo de emisión de un sello de tiempo

El usuario se identifica ante el sistema mediante certificado electrónico

El servidor TSU (Unidades de Sellado de Tiempo) establece comunicación con el servicio OCSP (Online Certificate Status Protocol) responder y determina el estado de vigencia del certificado

El TSU determina el estado de consumo de la cuenta cliente del usuario (servicio de pago)

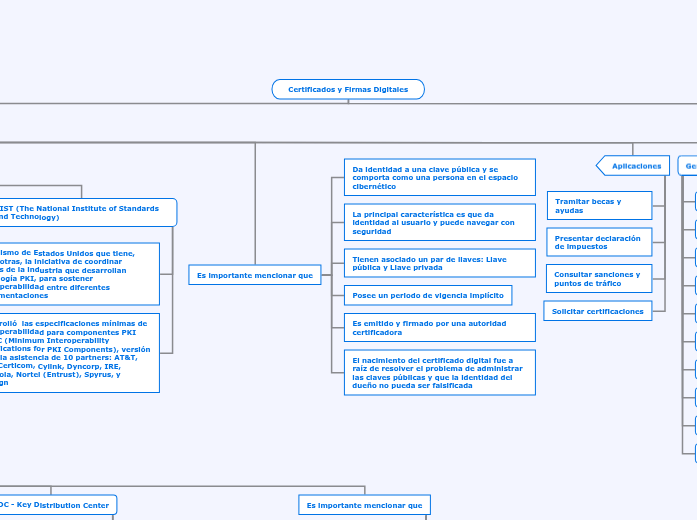

NIST (The National Institute of Standards and Technology)

Organismo de Estados Unidos que tiene, entre otras, la iniciativa de coordinar grupos de la industria que desarrollan tecnología PKI, para sostener interoperabilidad entre diferentes implementaciones

Desarrolló las especificaciones mínimas de interoperabilidad para componentes PKI MISPC (Minimum Interoperability Specifications for PKI Components), versión 1 con la asistencia de 10 partners: AT&T, BBN, Certicom, Cylink, Dyncorp, IRE, Motorola, Nortel (Entrust), Spyrus, y Verisign

Es importante mencionar que

Da identidad a una clave pública y se comporta como una persona en el espacio cibernético

La principal característica es que da identidad al usuario y puede navegar con seguridad

Tienen asociado un par de llaves: Llave pública y Llave privada

Posee un periodo de vigencia implícito

Es emitido y firmado por una autoridad certificadora

El nacimiento del certificado digital fue a raíz de resolver el problema de administrar las claves públicas y que la identidad del dueño no pueda ser falsificada

Aplicaciones

Tramitar becas y ayudas

Presentar declaración de impuestos

Consultar sanciones y puntos de tráfico

Solicitar certificaciones

Generadores de Certificados Gratuitos

OCSPD v2.4.3 (BEHAPPY)

LIBPKI v0.8.1 (BEMORE)

OCSPD v2.4.2 (Ocampa)

OpenCa PKI V1.5.0 (SpecialK)

LIBPKI v0.8.0 (Secuestrar)

LIBPKI V0.6.7 (PAPOCCHIO)

Libpki v0.6.5 (HOPE)

LIBPKI V0.6.4 (BROADWAY)

Ocspd v2.1.0 (ELLIE)

LibPKIv0.6.3 ( VIPER)

Firmas Digitales

Es un tipo de Firma Electrónica

La firma electrónica es un concepto jurídico, equivalente electrónico al de la firma manuscrita, donde una persona acepta el contenido de un mensaje electrónico a través de cualquier medio electrónico válido

Por ejemplo

Firma biométrica

Firma con un lápiz electrónico al usar una tarjeta de crédito o débito

Marcando una casilla en una computadora

Usando usuario y contraseña

Usando una tarjeta de coordenadas

Definición

Es el procedimiento por el cual se puede autenticar al emisor de un mensaje y confirmar que el mensaje no ha sido alterado desde que fue firmado por el emisor durante la transmisión y gestión de mensajes electrónicos

Es importante mencionar que

Evita que terceras personas intercepten esos contenidos y que los mismos puedan ser alterados

Viene a sustituir a la manuscrita en el mundo de la informática

Propiedades

Únicas

Las firmas deben poder ser generadas solamente por el firmante y por lo tanto infalsificable

Infalsificables

Las firmas han de ser computacionalmente seguras

Verificables

Las firmas deben ser fácilmente verificables por los receptores de las mismas y por autoridades competentes

Innegables

Subtopic

Viables

Las firmas han de ser fáciles de generar por parte del firmante

Características

Fácil de generar

Irrevocable

Única

Fácil de autenticar

Dependencia del autor y mensaje

Tipos de Criptografía

Simétrica

Conjunto de métodos que permiten tener comunicación segura entre las partes siempre y cuando anteriormente se hayan intercambiado la clave correspondiente

La simetría se refiere a que las partes tienen la misma llave tanto para cifrar como para descifrar

Se conoce también como criptografía de clave privada o criptografía de llave privada

Asimétrica

Son aquellos métodos que utilizan dos llaves, de manera que para el proceso de cifrado utilizan una llave y para el proceso de descifrado se emplea la otra

Las llaves tienen una correspondencia mutua y son una pareja única

Se conoce también como cifrado de llave pública

Híbrida

Es el sistema de cifrado que usa tanto los sistemas de clave simétrica como el de clave asimétrica

Usa la criptografía asimétrica sólo para el inicio de la sesión, cuando hay que generar un canal seguro donde abordar la clave simétrica

La criptografía simétrica se usa durante la transmisión, usando la clave simétrica acordada antes, en el inicio de sesión

Hash

Es una operación que se realiza sobre un conjunto de datos de cualquier tamaño de tal forma que se obtiene como resultado otro conjunto de datos llamado resumen

Es de tamaño fijo e independiente al tamaño original

Tiene la propiedad de estar asociado unívocamente a los datos iniciales

Es prácticamente imposible encontrar dos mensajes distintos que tengan un resumen hash idéntico

Centros de Distribución de Claves

Consideraciones más importantes

Tipo de ataques que lo amenazan

La arquitectura del sistema

Existen dos tipos

Intercambio centralizado

Petición de clave por parte de una entidad a un centro de distribución de claves

Intercambio directo

Petición de clave por parte de una entidad a la otra entidad involucrada en la comunicación

KDC - Key Distribution Center

Es donde cada usuario tiene una sola clave compartida con el KDC

La validación de identificación y la administración de claves de sesión ahora pasan a través del KDC

Kerberos

Desarrollado en el Massachusetts Institute of Technology (MIT)

Asume un entorno distribuido y abierto en el que los usuarios desean acceder desde sus estaciones de trabajo a servicios situados en servidores distribuidos a través de la red

Proporciona un servidor de autenticación centralizado cuya función es autenticar usuarios a servidores y servidores a usuarios

Es importante mencionar que

Es necesario que se lleve a cabo sobre la misma red de comunicación donde se está transmitiendo la información a proteger

La distribución es automática

La alternativa es una distribución manual, independiente del canal de comunicación

Implica

Alto coste económico

Tiempo relativamente largo para llevarse a cabo

La distribución segura de claves sobre canal inseguro requiere protección criptográfica y la presencia de otras claves

Conforma

Jerarquía de Claves

En cierto punto se requerirá protección no criptográfica de algunas claves (maestras)

Se usa para

Intercambiar con los usuarios de forma segura las claves que usarán en sus futuras comunicaciónes

Entre estas técnicas se encuentran

Seguridad Física

Confianza

Se lleva siempre a cabo mediante protocolos

Dependen

De la estructura de los mensajes intercambiados

PKI - Public Key Infrastructure (Infraestructura de Clave Pública)

Es todo lo necesario, tanto de hardware como de software, para las comunicaciones seguras mediante el uso de certificadas digitales y firmas digitales

Permite

A los usuarios autenticarse frente a otros usuarios

Alcanzar los cuatro objetivos de la seguridad informática

Autenticidad

Confidencialidad

Integridad

No repudio

Usar la información de los certificados de identidad

Para cifrar y descifrar mensajes

Para firmar digitalmente información

Para garantizar el no repudio de un envío

Se componen de

Autoridad de certificación - CA (Certificate Authority)

Es la entidad de confianza encargada de emitir y revocar los certificados digitales y es reconocida y aceptada por todos, imposible de suplantar

Sus facultades son

Generar certificados

Revocar certificados

Suspender certificados

Renovar certificados

Mantener un respaldo de certificados tanto vigentes como expirados

Autoridad de registro - RA (Registration Authority)

Es la encargada de controlar la generación de certificados. Verifica el enlace entre los certificados y la identidad de sus titulares

Sus facultades son

Recibir las solicitudes de certificación

Proceso de la autenticación de usuarios

Generar las claves

Respaldo de las claves

Proceso de recobrar las claves

Reportar las revocaciones

Autoridad de validación - VA (Validation Authority)

Es la encargada de comprobar la validez de los certificados digitales

Servidor de certificados

Encargado de expedir los certificados aprobados por la autoridad de registro

La clave pública generada para el usuario se combina con otros datos de identificación y todo ello se firma digital mente con la clave privada de la autoridad de certificación

Repositorio de certificados

Encargado de hacer disponibles las claves públicas de las identidades registradas antes de que puedan utilizar sus certificados

Suelen ser repositorios X.500 o LDAP

Usuarios

Sus actividades son

Solicitar el certificado

Solicitar la revocación del certificado

Solicitar la renovación del certificado

Vulnerabilidades

Las principales son

Si entra un virus en nuestro ordenador puede alterar el depósito de claves e importar claves públicas, sin nosotros darnos cuenta, de CA fraudulentas

Un ataque a los servidores de una CA podría robar su clave privada y el atacante podría firmar las claves públicas de servidores peligrosos. Los internautas, pensando que es un sitio de confianza, se conectarían a ellos

Gestión

Arquitectura SOA (Service Oriented Architecture)

La función puede estar hecha en cualquier lenguaje de programación y residir en cualquier tipo de plataforma tecnológica conservándose de esta manera los activos actuales de la empresa en sus sistemas de información

Servicios web

No son por tanto aplicaciones con una interfaz gráfica con la que las personas puedan interaccionar, sino que son software accesible en internet por otras aplicaciones

DNIe

También conocido como Documento Nacional de Identidad electrónico

Es un documento del tamaño de una tarjeta de crédito, emitido por una autoridad oficial para permitir la identificación de la población de forma personal o virtual

Es capaz de guardar de forma segura información y de procesarla internamente

Permite

Acceder a los nuevos servicios de la sociedad de la información

Acceder al edificio donde trabajamos

Utilizar de forma segura el ordenador personal

Firmar digitalmente documentos electrónicos

Actuar a distancia con las administraciones públicas, empresas y otros ciudadanos

Hacer trámites completos con las administraciones públicas a cualquier hora

Realizar transacciones seguras con entidades bancarias

Realizar compras firmadas a través de internet

Su chip electrónico que incluye cuenta con los datos personales y la fotografía del titular, junto a la digitalización de la firma y la huella dactilar

Tiene un período de vigencia de 30 meses

Normas de referencia respetadas por ANT TSA AC

[RFC 5816] "Internet X.509 Public Key Infrastructure Time-Stamp Protocol (TSP)" (actualiza RFC 3161)

RFC 3628 “Policy Requirements for Time Stamping Authorities (TSAs)”

[TS 101 861] ETSI Technical Specification TS 101 861 V1.2.1. (2001-11). Time stamping profile

[TS 102 023] ETSI Technical Specification TS 102 023. Policy requirements for Time stamping Authorities

[ISO 18014] “Time-stamping services is an international standard that specifies Time stamping techniques”

[ISO 8601] “Data elements and interchange formats — Information interchange — Representation of dates and times”

[TF.460-5] ITU-R Recommendation TF.460-5 (1997): Standard- frequency and time-signal emissions

[TF.536-1] ITU-R Recommendation TF.536-1 (1998): Time-scale nota

Ejemplo de un Protocolo de Seguridad: HTTPS

Permitela transferencia de archivos (principalmente, en formato HTML) entre un navegador (el cliente) y un servidor web localizado mediante una cadena de caracteres denominada dirección URL

La comunicación se lleva a cabo en dos etapas

El navegador realiza una solicitud HTTP

Una solicitud HTTP es un conjunto de líneas que el navegador envía al servidor

Incluye

Una línea de solicitud

Es una línea que especifica el tipo de documento solicitado, el método que se aplicará y la versión del protocolo utilizada

Formada por

El método

La dirección URL

La versión del protocolo utilizada por el cliente (por lo general http/1.0)

Los campos del encabezado de solicitud

Es un conjunto de líneas opcionales que permiten aportar información adicional sobre la solicitud y/o el cliente

Cada una de estas líneas está formada por un nombre que describe el tipo de encabezado, seguido de dos puntos (:) y el valor del encabezado

El cuerpo de la solicitud

Es un conjunto de líneas opcionales que deben estar separadas de las líneas precedentes por una línea en blanco

Permiten que se envíen datos por un comando post durante la transmisión de datos al servidor utilizando un formulario

El servidor procesa la solicitud y después envía una respuesta HTTP

Incluye

Una línea de estado

Es una línea que especifica la versión del protocolo utilizada y el estado de la solicitud en proceso mediante un texto explicativo y un código

Se compone de

La versión del protocolo utilizada

El código de estado

El significado del código

Los campos del encabezado de respuesta

Es un conjunto de líneas opcionales que permiten aportar información adicional sobre la respuesta y/o el servidor

Se compone de

Un nombre que califica el tipo de encabezado

Dos puntos (:)

El valor del encabezado cada una de estas líneas

Motivación

La motivación principal es el problema de una falta de privacidad en nuestra navegación normal

Utiliza SSL (o TSL) para transportar mensajes HTTP (puerto 443)

SSL

Asegura que la conexión TCP está cifrada, de forma que una tercera parte no puede espiar su contenido

Ampliamente implementado: tanto en los navegadores como en los servidores actuales

La URL comienza por “https://”

Aunque la conexión HTTP es sin estado, la información SSL se puede retener y reutilizar

Cliente y servidor pueden transmitir nuevos mensajes de forma segura utilizando la misma conexión SSL

Trabaja sobre TCP y debajo de los protocolos de alto de nivel tales como HTTP

TSL

Proporciona el mecanismo para que los túneles de los protocolos seguros funcione a nivel de la capa TCP/IP y resulte transparente para las aplicaciones

Busca integrar un esquema tipo SSL al sistema operativo

SSH

Se usa, principalmente, para proporcionar acceso remoto a computadoras unix, aunque también se usa para transferencias de archivos