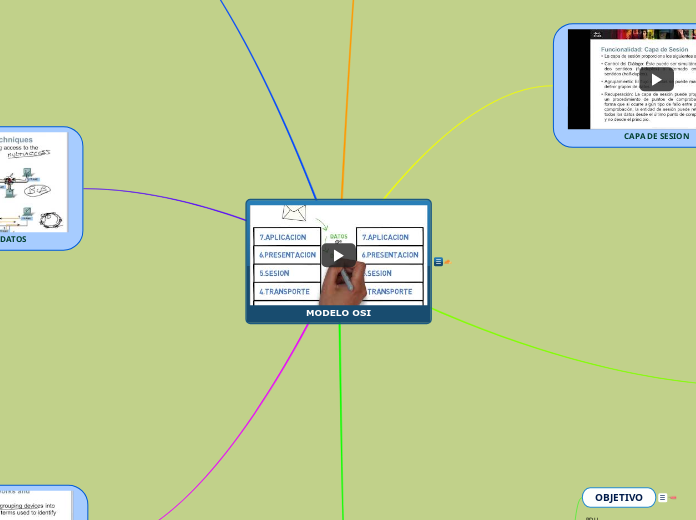

El modelo de interconexión de sistemas abiertos (OSI, por sus siglas en inglés) es un modelo conceptual, creado por la Organización Internacional de Normalización (ISO), que permite que diversos sistemas de comunicación se comuniquen usando protocolos estándar. En resumidas cuentas, el modelo OSI proporciona a los diferentes sistemas informáticos un estándar para comunicarse entre sí.El modelo OSI se puede entender como un lenguaje universal de comunicación entre sistemas de redes informáticas que consiste en dividir un sistema de comunicación en siete capas abstractas, apiladas en vertical.

OBJETIVO

La capa de transporte TCP/IP garantiza que los paquetes lleguen en secuencia y sin errores, al intercambiar la confirmación de la recepción de los datos y retransmitir los paquetes perdidos. Este tipo de comunicación se conoce como transmisión de punto a punto. Los protocolos de capa de transporte de este nivel son el Protocolo de control de transmisión (TCP), el Protocolo de datagramas de usuario (UDP) y el Protocolo de transmisión para el control de flujo (SCTP). Los protocolos TCP y SCTP proporcionan un servicio completo y fiable. UDP proporciona un servicio de datagrama poco fiable.

FUNCIONES

La capa de transporte permite la segmentación de datos y brinda el control necesario parareensamblar las partes dentro de los distintos streams de comunicación. Las responsabilidadesprincipales que debe cumplir son:Rastreo de comunicación individual entre aplicaciones en los hosts de origen y destinoSegmentación de datos y manejo de cada parteReensamble de segmentos en streams de datos de aplicaciónIdentificación de diferentes aplicaciones

PDU

PROTOCOLOS ESTANDARES

UDP

El protocolo de datagramas de usuario, abreviado como UDP, es un protocolo que permite la transmisión sin conexión de datagramas en redes basadas en IP. Para obtener los servicios deseados en los hosts de destino, se basa en los puertos que están listados como uno de los campos principales en la cabecera UDP. Como muchos otros protocolos de red, UDP pertenece a la familia de protocolos de Internet, por lo que debe clasificarse en el nivel de transporte y, en consecuencia, se encuentra en una capa intermedia entre la capa de red y la capa de aplicación.

TCP

TCP (Protocolo de Control de Transmisión, por sus siglas en inglés Transmission Control Protocol) es protocolo de red importante que permite que dos anfitriones (hosts) se conecten e intercambien flujos de datos. TCP garantiza la entrega de datos y paquetes (en-US) en el mismo orden en que se enviaron. Vint Cerf y Bob Kahn, científicos de DARPA por aquél entonces, diseñaron TCP en la década de los 70.El rol de TCP es garantizar que los paquetes se entreguen de forma confiable y sin errores. TCP tiene control de concurrencia, lo que significa que las solicitudes iniciales serán pequeñas, aumentando de tamaño a los niveles de ancho de banda que los ordenadores, servidores y redes puedan soportar.

aDISPOSITIVOS

RASTREO DE CONVERSACIONES

INDIVIDUALES

Cualquier host puede tener múltiples aplicaciones que se comunican a través de la red. Cada una de estas aplicaciones se comunicará con una o más aplicaciones en hosts remotos. Es responsabilidad de la capa de transporte mantener los streams de comunicación múltiple entre estas aplicaciones.

SEGMENTO DE DATOS

Así como cada aplicación crea datos de stream para enviarse a una aplicación remota, estos datos se pueden preparar para enviarse a través de los medios en partes manejables. Los protocolos de la capa de transporte describen los servicios que segmentan estos datos de la capa de aplicación. Esto incluye la encapsulación necesaria en cada sección de datos. Cada sección de datos de aplicación requiere que se agreguen encabezados en la capa de transporte para indicar la comunicación a la cual está asociada.

REENSAMBLE DE SEGMENTOS

En el host de recepción, cada sección de datos se puede direccionar a la aplicación adecuada. Además, estas secciones de datos individuales también deben reconstruirse para generar un stream completo de datos que sea útil para la capa de aplicación. Los protocolos en la capa de transporte describen cómo se utiliza la información del encabezado de la capa para reensamblar las partes de los datos en streams para pasarlos a la capa de aplicación.

IDENTIFICACION DE APLICACIONES

Para pasar streams de datos a las aplicaciones adecuadas, la capa de transporte debe identificar la aplicación meta. Para lograr esto, la capa de transporte asigna un identificador a la aplicación. Los protocolos TCP/IP denominan a este identificador número de puerto. A todos los procesos de software que requieran acceder a la red se les asigna un número de puerto exclusivo en ese host. Este número de puerto se utiliza en el encabezado de la capa de transporte para indicar qué aplicación se asocia a qué parte.La capa de transporte es el enlace entre la capa de aplicación y la capa inferior que es responsable de la transmisión de la red. Esta capa acepta los datos de diferentes conversaciones y las pasa a las capas inferiores como partes manejables que se pueden multiplexar de forma eventual en la red.Las aplicaciones no necesitan saber los detalles operativos de la red en uso. Las aplicaciones generan datos que se envían desde una aplicación a otra sin tener en cuenta el tipo de host destino, el tipo de medios sobre los que los datos deben viajar, el paso tomado por los datos, la congestión en un enlace o el tamaño de la red.Además, las capas inferiores no tienen conocimiento de que existen varias aplicaciones que envían datos en la red. Su responsabilidad es entregar los datos al dispositivo adecuado. La capa de transporte clasifica entonces estas piezas antes de enviarlas a la aplicación adecuada.

OBJETIVO

Como su nombre lo indica, las funciones de la capa de sesión crean y mantienen diálogos entre las aplicaciones de origen y destino. La capa de sesión maneja el intercambio de información para iniciar los diálogos y mantenerlos activos y para reiniciar sesiones que se interrumpieron o que estuvieron inactivas durante un período prolongado.

aPDU

FUNCIONES

El nivel de sesión permite el dialogo eficiente entre el emisor y el receptor estableciendo una sesión (nombre que reciben las conexiones en esta capa), de modo que hace posible el intercambio ordenado de datos en un sentido u otro y controla la desconexión de la comunicación. El nivel de sesión permite agrupar datos de diversas aplicaciones para enviarlos juntos, o incluso, detener la comunicación y restablecer el envío tras realizar algún tipo de actividad. Debido a la existencia de buzones, el nivel de sesión mejora el servicio de la capa de transporte. Si la conexión establecida extremo a extremo se interrumpe un momento debido a un problema en la línea, el nivel de sesión no lo notará puesto que cuando la capa de transporte restablece la comunicación, se transmitieran los datos a partir del último bloque transmitido antes del corte en la línea. Algunas de las funciones del nivel de sesión son: Establecimiento de la sesión y creación de un buzón donde se recibirán mensajes procedentes de las capas inferiores. Intercambio de datos entre los buzones del emisor y el receptor siguiendo unas reglas de diálogo. Control del diálogo: Determinar si la comunicación será o no bidireccional y simultanea. Tratamiento de las interrupciones por fallos en la red.

aPROTOCOLOS -

ESTANDARES

RCP

es un protocolo que permite a un programa de ordenador ejecutar código en otra máquina remota sin tener que preocuparse por las comunicaciones entre ambos. El protocolo es un gran avance sobre los sockets usados hasta el momento. Las RPC son muy utilizadas dentro del paradigma cliente-servidor, siendo el cliente el que inicia el proceso solicitando al servidor que ejecute cierto procedimiento o función, y enviando de vuelta este último el resultado de dicha operación al cliente. Hoy en día se está utilizando el XML como lenguaje para definir el IDL y el HTTP como protocolo de red, dando lugar a lo que se conoce como servicios we

aSCP

El protocolo SCP es básicamente idéntico al protocolo RCP, pero a diferencia de este, los datos son cifrados durante su transferencia, para evitar que potenciales sniffers extraigan información útil de los paquetes de datos. Sin embargo, el protocolo mismo no provee autenticación y seguridad; sino que espera que el protocolo subyacente, SSH, lo asegure

aASP

Fue desarrollado por Apple Computer, ofreciendo establecimiento de la sesión, mantenimiento y desmontaje, así como la secuencia petición. ASP es un protocolo intermedio que se basa en la parte superior de AppleTalk Protocolo de Transacciones (ATP), que es el protocolo original y fiable a nivel de sesión de AppleTalk. Proporciona servicios básicos para solicitar respuestas a las arbitrarias órdenes y llevar a cabo fuera de la banda de consultas de estado. También permite al servidor enviar mensajes asíncronos de atención al cliente.

aSISTEMA DE VENTANA X

El Sistema de Ventanas X es un sistema de ventanas, común en sistemas operativos del tipo UNIX, que fue desarrollado a mediados de los años 1980 en el MIT para dotar de una interfaz gráfica a los sistemas Unix. Este protocolo permite la interacción gráfica en red entre un usuario y una o más computadoras haciendo transparente la red para este. Generalmente se refiere a la versión 11 de este protocolo, X11, el que está en uso actualmente. X es el encargado de mostrar la información gráfica de forma totalmente independiente del sistema operativo.X fue diseñado primariamente para implementar clientes ligeros, donde mucha gente usaba simultáneamente la capacidad de procesamiento de un mismo computador trabajando en tiempo compartido. Cada persona usaba un terminal en red que tenía capacidades limitadas para dibujar la pantalla y aceptar la entrada del usuario. Debido a la ubicuidad del soporte para el software X en Unix, es usado en los computadores personales incluso cuando no hay necesidad del tiempo compartido.El sistema de ventanas X distribuye el procesamiento de aplicaciones especificando enlaces cliente-servidor. El servidor provee servicios para acceder a la pantalla, teclado y ratón, mientras que los clientes son las aplicaciones que utilizan estos recursos para interacción con el usuario. De este modo mientras el servidor se ejecuta de manera local, las aplicaciones pueden ejecutarse remotamente desde otras máquinas, proporcionando así el concepto de transparencia de red.

aNFS

Network File System (sistema de archivos de red), o NFS, es un protocolo de nivel de aplicación, según el Modelo OSI. Es utilizado para sistemas de archivos distribuido en un entorno de red de computadoras de área local. Posibilita que distintos sistemas conectados a una misma red accedan a ficheros remotos como si se tratara de locales. Originalmente fue desarrollado en 1984 por Sun Microsystems, con el objetivo de que sea independiente de la máquina, el sistema operativo y el protocolo de transporte, esto fue posible gracias a que está implementado sobre los protocolos XDR (presentación) y ONC RPC (sesión).1 El protocolo NFS está incluido por defecto en los Sistemas Operativos UNIX y la mayoría de distribuciones Linux.El sistema NFS está dividido al menos en dos partes principales: un servidor y uno o más clientes. Los clientes acceden de forma remota a los datos que se encuentran almacenados en el servidor.Las estaciones de trabajo locales utilizan menos espacio de disco debido a que los datos se encuentran centralizados en un único lugar pero pueden ser accedidos y modificados por varios usuarios, de tal forma que no es necesario replicar la información.Los usuarios no necesitan disponer de un directorio “home” en cada una de las máquinas de la organización. Los directorios “home” pueden crearse en el servidor de NFS para posteriormente poder acceder a ellos desde cualquier máquina a través de la infraestructura de red.También se pueden compartir a través de la red dispositivos de almacenamiento como disqueteras, CD-ROM y unidades ZIP. Esto puede reducir la inversión en dichos dispositivos y mejorar el aprovechamiento del hardware existente en la organización.

aSQL

SQL (por sus siglas en inglés Structured Query Language; en español lenguaje de consulta estructurada) es un lenguaje de dominio específico, diseñado para administrar, y recuperar información de sistemas de gestión de bases de datos relacionales.2 Una de sus principales características es el manejo del álgebra y el cálculo relacional para efectuar consultas con el fin de recuperar, de forma sencilla, información de bases de datos, así como realizar cambios en ellas.Originalmente basado en el álgebra relacional y en el cálculo relacional, SQL consiste en un lenguaje de definición de datos, un lenguaje de manipulación de datos y un lenguaje de control de datos. El alcance de SQL incluye la inserción de datos, consultas, actualizaciones y borrado, la creación y modificación de esquemas y el control de acceso a los datos. También el SQL a veces se describe como un lenguaje declarativo, también incluye elementos procesales.

aZIP

ZIP es un formato de fichero bastante simple, que comprime cada uno de los archivos de forma separada. Comprime cada archivo independientemente del resto de archivos comprimidos permite recuperar cada uno de los ficheros sin tener que leer el resto, lo que aumenta el rendimiento. El problema, es que el resultado de agrupar un número grande de pequeños archivos es siempre mayor que agrupar todos los archivos y comprimirlos como si fuera uno solo. A cambio, esto permite extraer cada archivo de forma independiente sin tener que procesar el archivo desde el principio.La especificación de ZIP indica que cada archivo puede ser almacenado, o bien sin comprimir, o utilizando una amplia variedad de algoritmos de compresión. Sin embargo, en la práctica, ZIP se suele utilizar casi siempre con el algoritmo de Phil Katz.ZIP soporta un sistema de cifrado simétrico basado en una clave única. Sin embargo, este sistema de cifrado es débil ante ataques de texto plano, ataque de diccionario y fuerza bruta. También soporta distribuir las partes de un archivo comprimido en distintos medios, generalmente disquetes.Con el tiempo, se han ido incluyendo nuevas características, como nuevos métodos de cifrado. Sin embargo, estas nuevas características no están soportadas por las aplicaciones más utilizadas.

aDISPOSITIVOS

El nivel de presentación o capa de presentación es el sexto nivel del Modelo OSI,1 y es el que se encarga de la representación de la información, de manera que aunque distintos equipos puedan tener diferentes representaciones internas de caracteres (ASCII, Unicode, EBCDIC), números (little-endian tipo Intel, big-endian tipo Motorola), sonido o imágenes, los datos lleguen de manera reconocible.Esta capa es la primera en trabajar más el contenido de la comunicación que cómo se establece la misma. En ella se tratan aspectos tales como la semántica y la sintaxis de los datos transmitidos, ya que distintas computadoras pueden tener diferentes formas de manejarlas.2Por lo tanto, podemos resumir definiendo a esta capa como la encargada de manejar las estructuras de datos abstractas y realizar las conversiones de representación de datos necesarias para la correcta interpretación de los mismos.

aOBJETIVO

El objetivo de esta capa es encargarse de la representación de la información, de manera que aunque distintos equipos puedan tener diferentes representaciones internas de caracteres los datos lleguen de manera reconocible.Esta capa es la primera en trabajar más el contenido de la comunicación que el cómo se establece la misma. En ella se tratan aspectos tales como la semántica y la sintaxis de los datos transmitidos, ya que distintas computadoras pueden tener diferentes formas de manejarlas.La capa de presentación es la encargada de:Definir el formato de los datos que se van a intercambiar entre las aplicaciones y ofrecer un conjunto de servicios de transformación de datos.Definir la sintaxis utilizada entre entidades de aplicación y proporcionar los medios para la selección y modificación de la representación utilizada.Codificar los datos en modo estándar (enteros, reales, caracteres, etc.) y realizar funciones de compresión y cifrado de datos.

aPDU

FUNCIONES

El nivel de presentación se encarga de definir los formatos de los datos y si es necesario, comprimirlos o codificarlos antes de su envío. Por ejemplo, si el ordenador emisor utiliza el código ASCII para la representación de la información alfanumérica y el ordenador receptor utiliza EBCDIC, no tendrán forma de entenderse, salvo que la red proporcione algún servicio de conversión y de interpretación de la información. Este servicio lo proporciona la capa de presentación. El nivel de presentación también se encarga de comprimir los datos para que las comunicaciones sean menos costosas o de la encriptación de la información para garantizar su privacidad. Las funciones básicas del nivel de presentación son: Coordinar los códigos de representación de la información alfanumérica (por ejemplo, código ASCII). Compresión de los datos Encriptar la información para garantizar la privacidad

aPROTOCOLOS -

ESTANDARES

TCP

Es protocolo de red importante que permite que dos anfitriones (hosts) se conecten e intercambien flujos de datos. TCP garantiza la entrega de datos y paquetes (en-US) en el mismo orden en que se enviaron. Vint Cerf y Bob Kahn, científicos de DARPA por aquél entonces, diseñaron TCP en la década de los 70.El rol de TCP es garantizar que los paquetes se entreguen de forma confiable y sin errores. TCP tiene control de concurrencia, lo que significa que las solicitudes iniciales serán pequeñas, aumentando de tamaño a los niveles de ancho de banda que los ordenadores, servidores y redes puedan soportar.

aUDP

El protocolo de datagramas de usuario, abreviado como UDP, es un protocolo que permite la transmisión sin conexión de datagramas en redes basadas en IP. Para obtener los servicios deseados en los hosts de destino, se basa en los puertos que están listados como uno de los campos principales en la cabecera UDP. Como muchos otros protocolos de red, UDP pertenece a la familia de protocolos de Internet, por lo que debe clasificarse en el nivel de transporte y, en consecuencia, se encuentra en una capa intermedia entre la capa de red y la capa de aplicación.

aSPX

El protocolo se encarga de garantizar la integridad de los paquetes enviados y de los paquetes de confirmación recibidos. También realiza un control sobre el flujo de datos, regulando la velocidad a la que se envían y reciben los paquetes y reduciendo el riesgo de corrupción.Para controlar el envío de los paquetes, SPX espera un mensaje de confirmación, y si éste no se recibe, vuelve a retransmitir el paquete un número determinado de veces. Si tras ese número de veces, aún sigue sin recibirse una respuesta con el mensaje de confirmación, el protocolo da por asumido que ha habido un fallo de conexión, y cierra la conexión. Pero este control no se realiza sobre todos los paquetes que se envían o se reciben, si no que se lleva una especie de lista de confirmación en una ventana. Cuando se descubre un error en un paquete que es enviado o recibido dentro de esa ventana, todos los paquetes enviados o recibidos durante ese tiempo se marcan como malos y se vuelven a retransmitir.

aDISPOSITIVOS

OBJETIVO

Suministra servicios de red a las aplicaciones del usuario. Difiere de las demás capas debido a que no proporciona servicios a ninguna otra capa OSI, sino solamente a aplicaciones que se encuentran fuera del modelo OSI. Algunos ejemplos de aplicaciones son los programas de hojas de cálculo, de procesamiento de texto y los de las terminales bancarias. La capa de aplicación establece la disponibilidad de los potenciales socios de comunicación, sincroniza y establece acuerdos sobre los procedimientos de recuperación de errores y control de la integridad de los datos.

aPDU

FUNCIONES

Cuando dos aplicaciones de los usuarios que desean comunicarse residen en el mismo ordenador, la comunicación se realiza utilizando las funciones que les ofrece el sistema operativo. Sin embargo, si las aplicaciones residen en ordenadores distintos, el nivel de aplicación disparará los mecanismos adecuados para producir la conexión entre ellos, sirviéndose de los servicios de las capas inferiores. En este nivel se definen los protocolos que utilizan las aplicaciones de los usuarios para comunicarse. Estos protocolos atienden las peticiones de las aplicaciones que requieren comunicación a través de la red y permiten que varias aplicaciones compartan la red. Cada una de las diferentes aplicaciones de usuario lleva asociado un protocolo específico del nivel de aplicación. El nivel de aplicación proporciona diferentes servicios a las aplicaciones. Entre ellos se pueden destacar: correo electrónico control de seguridad transferencia de ficheros emulación de terminales carga de programas a través de líneas de comunicaciones

aPROTOCOLOS -

ESTANDARES

FTP

El Protocolo de transferencia de archivos es un protocolo de red para la transferencia de archivos entre sistemas conectados a una red TCP (Transmission Control Protocol), basado en la arquitectura cliente-servidor. Desde un equipo cliente se puede conectar a un servidor para descargar archivos desde él o para enviarle archivos, independientemente del sistema operativo utilizado en cada equipo.El servicio FTP es ofrecido por la capa de aplicación del modelo de capas de red TCP/IP al usuario, utilizando normalmente el puerto de red 20 y el 21. Un problema básico de FTP es que está pensado para ofrecer la máxima velocidad en la conexión, pero no la máxima seguridad, ya que todo el intercambio de información, desde el login y password del usuario en el servidor hasta la transferencia de cualquier archivo, se realiza en texto plano sin ningún tipo de cifrado, con lo que un posible atacante puede capturar este tráfico, acceder al servidor y/o apropiarse de los archivos transferidos.Para solucionar este problema son de gran utilidad aplicaciones como SCP y SFTP, incluidas en el paquete SSH, que permiten transferir archivos pero cifrando todo el tráfico.

aDNS

El sistema de nombres de dominio es un sistema de nomenclatura jerárquico descentralizado para dispositivos conectados a redes IP como Internet o una red privada. Este sistema asocia información variada con nombres de dominio asignados a cada uno de los participantes. Su función más importante es "traducir" nombres inteligibles para las personas en identificadores binarios asociados con los equipos conectados a la red, esto con el propósito de poder localizar y direccionar estos equipos mundialmente.2El servidor DNS utiliza una base de datos distribuida y jerárquica que almacena información asociada a nombres de dominio en redes como Internet. Aunque como base de datos el DNS es capaz de asociar diferentes tipos de información a cada nombre, los usos más comunes son la asignación de nombres de dominio a direcciones IP y la localización de los servidores de correo electrónico de cada dominio.

aDHCP

El protocolo de configuración dinámica de host es un protocolo de red de tipo cliente/servidor mediante el cual un servidor DHCP asigna dinámicamente una dirección IP y otros parámetros de configuración de red a cada dispositivo en una red para que puedan comunicarse con otras redes IP. Este servidor posee una lista de direcciones IP dinámicas y las va asignando a los clientes conforme estas van quedando libres, sabiendo en todo momento quién ha estado en posesión de esa IP, cuánto tiempo la ha tenido y a quién se la ha asignado después. Así los clientes de una red IP pueden conseguir sus parámetros de configuración automáticamente.

aHTTP

El Protocolo de transferencia de hipertexto es el protocolo de comunicación que permite las transferencias de información a través de archivos (XHML, HTML…) en la World Wide Web. Fue desarrollado por el World Wide Web Consortium y la Internet Engineering Task Force, colaboración que culminó en 1999 con la publicación de una serie de RFC, siendo el más importante de ellos el RFC 2616 que especifica la versión 1.1. HTTP define la sintaxis y la semántica que utilizan los elementos de software de la arquitectura web (clientes, servidores, proxies) para comunicarse.HTTP es un protocolo sin estado, por lo que no guarda ninguna información sobre conexiones anteriores. El desarrollo de aplicaciones web necesita frecuentemente mantener estado. Para esto se usan las cookies, que es información que un servidor puede almacenar en el sistema cliente. Esto le permite a las aplicaciones web instituir la noción de sesión, y también permite rastrear usuarios, ya que las cookies pueden guardarse en el cliente por tiempo indeterminado.

aHTTPS

El Protocolo seguro de transferencia de hipertexto es un protocolo de aplicación basado en el protocolo HTTP, destinado a la transferencia segura de datos de hipertexto, es decir, es la versión segura de HTTP.Usa TLS para crear un canal cifrado (cuyo nivel de cifrado depende del servidor remoto y del navegador utilizado por el cliente) más apropiado para el tráfico de información sensible que el protocolo HTTP. De este modo se consigue que la información sensible (usuario y claves de paso normalmente) no pueda ser usada por un atacante que haya conseguido interceptar la transferencia de datos de la conexión, ya que lo único que obtendrá será un flujo de datos cifrados que le resultará imposible de descifrar.

aPOP

En informática se utiliza el Post Office Protocol (POP3, Protocolo de Oficina de Correo o "Protocolo de Oficina Postal") en clientes locales de correo para obtener los mensajes de correo electrónico almacenados en un servidor remoto, denominado Servidor POP. Es un protocolo de nivel de aplicación en el Modelo OSI.POP3 está diseñado para recibir correo, que en algunos casos no es para enviarlo; esto le permite a los usuarios con conexiones intermitentes o muy lentas (tales como las conexiones por módem), descargar su correo electrónico mientras tienen conexión y revisarlo posteriormente incluso estando desconectados. Cabe mencionar que aunque algunos clientes de correo incluyen la opción de dejar los mensajes en el servidor, el funcionamiento general es: un cliente que utilice POP3 se conecta, obtiene todos los mensajes, los almacena en la computadora del usuario como mensajes nuevos, los elimina del servidor y finalmente se desconecta. En contraste, el protocolo IMAP permite los modos de operación conectado y desconectado

aSMTP

El protocolo para transferencia simple de correo (en inglés: Simple Mail Transfer Protocol o SMTP) es un protocolo de red utilizado para el intercambio de mensajes de correo electrónico entre computadoras u otros dispositivos (PDA, teléfonos móviles, impresoras, etcétera).El funcionamiento de este protocolo se da en línea, de manera que opera en los servicios de correo electrónico. Sin embargo, este protocolo posee algunas limitaciones en cuanto a la recepción de mensajes en el servidor de destino (cola de mensajes recibidos). Como alternativa a esta limitación se asocia normalmente a este protocolo con otros, como el POP o IMAP, otorgando a SMTP la tarea específica de enviar correos y recibirlos empleando los otros protocolos antes mencionados (POP o IMAP).

aSSH

SSH (o Secure SHell) es el nombre de un protocolo y del programa que lo implementa cuya principal función es el acceso remoto a un servidor por medio de un canal seguro en el que toda la información está cifrada. Además de la conexión a otros dispositivos, SSH permite copiar datos de forma segura (tanto archivos sueltos como simular sesiones FTP cifradas), gestionar claves RSA para no escribir contraseñas al conectar a los dispositivos y pasar los datos de cualquier otra aplicación por un canal seguro tunelizado mediante SSH y también puede redirigir el tráfico del (Sistema de Ventanas X) para poder ejecutar programas gráficos remotamente. El puerto TCP asignado es el 22.

aTELNET

Telnet es el nombre de un protocolo de red que nos permite acceder a otra máquina para manejarla remotamente como si estuviéramos sentados delante de ella. También es el nombre del programa informático que implementa el cliente. Para que la conexión funcione, como en todos los servicios de Internet, la máquina a la que se acceda debe tener un programa especial que reciba y gestione las conexiones.Telnet sólo sirve para acceder en modo terminal, es decir, sin gráficos, pero es una herramienta muy útil para arreglar fallos a distancia, sin necesidad de estar físicamente en el mismo sitio que la máquina que los tenga. También se usaba para consultar datos a distancia, como datos personales en máquinas accesibles por red, información bibliográfica, etc.Aparte de estos usos, en general telnet se ha utilizado (y aún hoy se puede utilizar en su variante SSH) para abrir una sesión con una máquina UNIX, de modo que múltiples usuarios con cuenta en la máquina, se conectan, abren sesión y pueden trabajar utilizando esa máquina. Es una forma muy usual de trabajar con sistemas UNIX.

aTFTP

TFTP son las siglas de Trivial file transfer Protocol (Protocolo de transferencia de archivos trivial).Es un protocolo de transferencia muy simple semejante a una versión básica de FTP. TFTP a menudo se utiliza para transferir pequeños archivos entre computadoras en una red, como cuando un terminal X Window o cualquier otro cliente ligero arranca desde un servidor de red.Algunos detalles del TFTP:Utiliza UDP (en el puerto 69) como protocolo de transporte (a diferencia de FTP que utiliza los puertos 20 y 21 TCP).No puede listar el contenido de los directorios.No existen mecanismos de autenticación o cifrado.Se utiliza para leer o escribir archivos de un servidor remoto.Soporta tres modos diferentes de transferencia, "netascii", "octet" y "mail", de los que los dos primeros corresponden a los modos "ascii" e "imagen" (binario) del protocolo FTP.

aXMPP,

Extensible Messaging and Presence Protocol, más conocido como XMPP , es un protocolo abierto y extensible basado en XML, originalmente ideado para mensajería instantánea.Con el protocolo XMPP queda establecida una plataforma para el intercambio de datos XML que puede ser usada en aplicaciones de mensajería instantánea. Las características en cuanto a adaptabilidad y sencillez del XML son heredadas de este modo por el protocolo XMPP.A diferencia de los protocolos propietarios de intercambio de mensajes como ICQ, Y! y Windows Live Messenger, se encuentra documentado y se insta a utilizarlo en cualquier proyecto. Existen servidores y clientes libres que pueden ser usados sin coste alguno.Tras varios años de su existencia, ha sido adoptado por empresas como Facebook, WhatsApp Messenger y Nimbuzz, entre otras, para su servicio de chat.Google lo adoptó para su servicio de mensajería Google Talk, y en 2013 anunció que lo abandonaría en favor de su protocolo propietario Hangouts.2

aLDAP

El protocolo ligero de acceso a directorios hace referencia a un protocolo a nivel de aplicación que permite el acceso a un servicio de directorio ordenado y distribuido para buscar diversa información en un entorno de red.Un directorio es un conjunto de objetos con atributos organizados en una manera lógica y jerárquica. El ejemplo más común es el directorio telefónico, que consiste en una serie de nombres (personas u organizaciones) que están ordenados alfabéticamente, con cada nombre teniendo una dirección y un número de teléfono adjuntos. Para entender mejor, es un libro o carpeta, en la cual se escriben nombres de personas, teléfonos y direcciones, y se ordena alfabéticamente.Un árbol de directorio LDAP a veces refleja varios límites políticos, geográficos u organizacionales, dependiendo del modelo elegido. Los despliegues actuales de LDAP tienden a usar nombres de Sistema de Nombres de Dominio (DNS por sus siglas en inglés) para estructurar los niveles más altos de la jerarquía. Conforme se desciende en el directorio pueden aparecer entradas que representan personas, unidades organizacionales, impresoras, documentos, grupos de personas o cualquier cosa que representa una entrada dada en el árbol (o múltiples entradas).Habitualmente, almacena la información de autenticación (usuario y contraseña) y es utilizado para autenticarse aunque es posible almacenar otra información (datos de contacto del usuario, ubicación de diversos recursos de la red, permisos, certificados, etc). A manera de síntesis, LDAP es un protocolo de acceso unificado a un conjunto de información sobre una red.

aDISPOSITIVOS

OBJETIVO

La capa física de OSI proporciona los medios de transporte de los bits que conforman una trama de la capa de enlace de datos a través de los medios de red. Esta capa acepta una trama completa de la capa de enlace de datos y la codifica como una serie de señales que se transmiten a los medios locales.

aPDU

PDU de controlsirven para gobernar el comportamiento completo del protocolo en sus funciones de establecimiento y unión de la conexión, control de flujo, control de errores, etc. No contienen información alguna proveniente del nivel N+1.Cada capa del modelo OSI en el origen debe comunicarse con capa igual en el lugar destino. Esta forma de comunicación se conoce como comunicación de par-a-par.

aFUNCIONES

Las diferentes funciones establecidas en la arquitectura OSI se han estructurado en siete niveles. Cada nivel tiene unas funciones perfectamente definidas. Las funciones asignadas a los diferentes niveles se complementan entre sí. Problemas del modelo OSIEl modelo OSI no es perfecto y, de hecho, algunas cuestiones adolecen de un mal diseño. La más importante es que algunas de las capas que están prácticamente vacías; es decir, hay muy pocas funciones definidas dentro de ellas, mientras que otras capas están muy llenas. Las capas de sesión y presentación no se usan en la mayoría de las aplicaciones. Otro problema que tiene el modelo OSI es que algunas funciones se repiten en muchas capas, lo que hace que muchos servicios y programas estén duplicados en diferentes capas. Esto contribuye a que aumente el tamaño de las cabeceras de control que se transmiten.Nivel físicoEl nivel físico se encarga de pasar bits al medio físico y de suministrar servicios a la siguiente capa. Para ello debe definir las señales y características físicas y electrónicas de los equipos que intervienen en la comunicación. A este nivel se especifica el tipo de tarjeta de red, velocidad de transmisión, medio de transmisión, etc. Algunas de las funciones definidas para el nivel físico son: Garantizar la compatibilidad de los conectores indicando el número de pines que tendrá cada conector y la función de cada uno de ellos. Especificar el tipo de medio de transmisión que se utilizará. o Fijar los niveles de tensión, la duración de los pulsos eléctricos, la modulación si la hubiera, el modo de explotación del circuito, la topología de la red, la sincronización a nivel de bit, etc. Transformar la secuencia de bits que se desea enviar en una señal que se puede transmitir por el medio físico. Nivel de enlaceComo el nivel físico envía bits (0’s y 1’s) sin detenerse a mirar su significado, el nivel de enlace de datos debe fraccionar el mensaje en tramas. Estas tramas se envían secuencialmente por la línea de transmisión que ofrece la capa física. Si para la transmisión se utiliza un medio compartido, el nivel de enlace de datos se encarga de que diferentes emisores puedan compartir el medio de transmisión sin que unos obstaculicen la comunicación de los otros. El nivel de enlace de datos se encarga de que los datos se envíen libres de errores a su destino. Se ocupa del tratamiento de los errores que se produzcan en la recepción de las tramas, de eliminar tramas erróneas, solicitar retransmisiones, descartar tramas duplicadas, adecuar el flujo de datos entre emisores rápidos y receptores lentos, etc. Algunas de las funciones del nivel de enlace de datos son: Fraccionar los mensajes en tramas, enviar en secuencia las tramas por la línea de transmisión y esperar la confirmación del receptor. Tratar los errores eliminando tramas incorrectas, descartando tramas duplicadas, solicitando retransmisiones, etc. Evitar la saturación del receptor utilizando mecanismos de control de flujo. o Controlar el acceso a un medio de transmisión compartido por varios emisores y receptores. Nivel de redEl nivel de red se ocupa de encaminar los datos hacia su destino estableciendo el camino de transmisión. Este nivel elige la ruta más adecuada para que los paquetes, bloques de datos en los que el nivel de red divide los mensajes, lleguen a su destino. Para ello, se establecen prioridades para los paquetes y varias rutas alternativas. Los routers o encaminadores son los dispositivos que almacenan y reenvían paquetes encaminándolos hacia el siguiente nodo de interconexión por el que el paquete ha de pasar para alcanzar su destino entre distintas redes. Cada nodo necesita un tiempo para procesar los paquetes que le llegan. Cuando hay gran cantidad de tráfico en la red, unos paquetes obstruyen a otros generando cuellos de botella en los puntos más sensibles. Esta congestión en un nodo se propaga rápidamente a las zonas vecinas. Si llega un nuevo paquete cuando se está procesando otro, el nivel de red proporciona algún mecanismo que impida la pérdida de información, bien rechazando los nuevos paquetes que llegan o controlando los nodos vecinos para que no envíen más paquetes. El nivel de red se encarga de enviar paquetes a destinatarios que no están en la misma red. La red destino podría usar un sistema de direccionamiento distinto al de la red de origen. También es posible que la segunda red no admita paquetes de las mismas dimensiones que la primera. En general, en este nivel se resuelven los problemas generados por redes heterogéneas. Algunas de las funciones del nivel de red son: Encaminamiento: elegir la ruta más adecuada para que el bloque de datos de este nivel paquete) llegue a su destino. Tratamiento de la congestión evitando cuellos de botella en la red. Resolución de problemas relacionados con redes heterogéneas: sistemas de direccionamiento distintos, paquetes de distintas dimensiones, etc. Nivel de transporteEl nivel de transporte se ocupa de la comunicación extremo a extremo (peer to peer) entre equipos de una red; es decir, la comunicación entre una aplicación emisora y otra receptora. Este nivel se encarga de que los datos enviados y recibidos lleguen en orden, sin duplicar y sin errores. El nivel de transporte ofrece tanto servicios orientados a conexión como no orientados a conexión. La misión del nivel de transporte consiste en aceptar los datos de la capa de sesión, fraccionarlos de modo que se puedan enviar a los niveles inferiores y asegurarse de que llegan correctamente al nivel de transporte del destinatario que puede estar o no en la misma red que el emisor de los datos. El nivel de transporte permite varias conexiones de aplicación en una única conexión de red. Es decir, multiplexa la comunicación de varias aplicaciones en un mismo instante. Para que esto pueda ocurrir, el direccionamiento a nivel de transporte debe garantizar la identificación de diferentes aplicaciones. Aunque las funciones del nivel de transporte puedan parecer similares a las del nivel de enlace de datos, no tienen nada que ver. El nivel de transporte se encarga de la comunicación entre el emisor y el receptor, mientras que el nivel de enlace de datos se ocupa de la transmisión entre los diferentes nodos de la red por los que ha de pasar la información para llegar desde el emisor al receptor. Entre las funciones del nivel de transporte están: Aceptar datos del nivel de sesión y fraccionarlos para enviarlos por la red. Asegurarse de que los datos transmitidos llegan correctamente al receptor. Multiplexar conexiones distintas de la capa de sesión de forma transparente al usuario. Establecer comunicaciones entre el emisor y el receptor. Controlar el flujo de la transmisión entre el emisor y el receptor. Nivel de sesión:El nivel de sesión permite el dialogo eficiente entre el emisor y el receptor estableciendo una sesión (nombre que reciben las conexiones en esta capa), de modo que hace posible el intercambio ordenado de datos en un sentido u otro y controla la desconexión de la comunicación. El nivel de sesión permite agrupar datos de diversas aplicaciones para enviarlos juntos, o incluso, detener la comunicación y restablecer el envío tras realizar algún tipo de actividad. Debido a la existencia de buzones, el nivel de sesión mejora el servicio de la capa de transporte. Si la conexión establecida extremo a extremo se interrumpe un momento debido a un problema en la línea, el nivel de sesión no lo notará puesto que cuando la capa de transporte restablece la comunicación, se transmitieran los datos a partir del último bloque transmitido antes del corte en la línea. Algunas de las funciones del nivel de sesión son: Establecimiento de la sesión y creación de un buzón donde se recibirán mensajes procedentes de las capas inferiores. Intercambio de datos entre los buzones del emisor y el receptor siguiendo unas reglas de diálogo. Control del diálogo: Determinar si la comunicación será o no bidireccional y simultanea. Tratamiento de las interrupciones por fallos en la red. Nivel de presentaciónEl nivel de presentación se encarga de definir los formatos de los datos y si es necesario, comprimirlos o codificarlos antes de su envío. Por ejemplo, si el ordenador emisor utiliza el código ASCII para la representación de la información alfanumérica y el ordenador receptor utiliza EBCDIC, no tendrán forma de entenderse, salvo que la red proporcione algún servicio de conversión y de interpretación de la información. Este servicio lo proporciona la capa de presentación. El nivel de presentación también se encarga de comprimir los datos para que las comunicaciones sean menos costosas o de la encriptación de la información para garantizar su privacidad. Las funciones básicas del nivel de presentación son: Coordinar los códigos de representación de la información alfanumérica (por ejemplo, código ASCII). Compresión de los datos Encriptar la información para garantizar la privacidad.Nivel de aplicaciónCuando dos aplicaciones de los usuarios que desean comunicarse residen en el mismo ordenador, la comunicación se realiza utilizando las funciones que les ofrece el sistema operativo. Sin embargo, si las aplicaciones residen en ordenadores distintos, el nivel de aplicación disparará los mecanismos adecuados para producir la conexión entre ellos, sirviéndose de los servicios de las capas inferiores. En este nivel se definen los protocolos que utilizan las aplicaciones de los usuarios para comunicarse. Estos protocolos atienden las peticiones de las aplicaciones que requieren comunicación a través de la red y permiten que varias aplicaciones compartan la red. Cada una de las diferentes aplicaciones de usuario lleva asociado un protocolo específico del nivel de aplicación. El nivel de aplicación proporciona diferentes servicios a las aplicaciones. Entre ellos se pueden destacar: correo electrónico control de seguridad transferencia de ficheros emulación de terminales carga de programas a través de líneas de comunicaciones etc.

aPROTOCOLOS -

ESTANDARES

Los protocolos y las operaciones de las capas OSI superiores se llevan a cabo en softwares diseñado por ingenieros en software e informáticos. Por ejemplo, Internet Engineering Task Force (IETF) define los servicios y protocolos de la suite TCP/IP en las RFC, como se muestra en la figura 1.La capa física consta de circuitos electrónicos, medios y conectores desarrollados por ingenieros. Por lo tanto, es necesario que las principales organizaciones especializadas en ingeniería eléctrica y en comunicaciones definan los estándares que rigen este hardware.

aDISPOSITIVOS

REPETIDOR

REPETIDORUn repetidor es un dispositivo electrónico que recibe una señal débil o de bajo nivel y la retransmite a una potencia o nivel más alto, de tal modo que se puedan cubrir distancias más largas sin degradación o con una degradación tolerable.En telecomunicación el término repetidor tiene los siguientes significados normalizados:Un dispositivo analógico que amplifica una señal de entrada, independientemente de su naturaleza (analógica o digital).

aHUB

Un concentrador o hub es un dispositivo que permite centralizar el cableado de una red y poder ampliarla. Esto significa que dicho dispositivo recibe una señal y repite esta señal emitiéndola por sus diferentes puertos. Trabaja en la capa física (capa 1) del modelo OSI o capa de Acceso en modelo TCP/IP.En la actualidad, la tarea de los concentradores la realizan, con frecuencia, los conmutadores o switch

aROUTER

Un router también conocido enrutador o encaminador de paquetes y españolizado como rúter es un dispositivo que proporciona conectividad a nivel de red o nivel tres en el modelo OSI. Su función principal consiste en enviar o encaminar paquetes de datos de una red a otra, es decir, interconectar subredes, entendiendo por subred un conjunto de máquinas IP que se pueden comunicar sin la intervención de un encaminador (mediante bridges), y que por tanto tienen prefijos de red distintos.

aSWITCH

Un conmutador o switch es un dispositivo digital lógico de interconexión de equipos que opera en la capa de enlace de datos del modelo OSI. Su función es interconectar dos o más segmentos de red, de manera similar a los puentes de red, pasando datos de un segmento a otro de acuerdo con la dirección MAC de destino de las tramas en la red.Los conmutadores se utilizan cuando se desea conectar múltiples redes, fusionándolas en una sola. Al igual que los puentes, dado que funcionan como un filtro en la red, mejoran el rendimiento y la seguridad de las redes de área local.

aTARJETA DE RED

tarjeta de redUna tarjeta de red o adaptador de red es un periférico que permite la comunicación con aparatos conectados entre sí y también permite compartir recursos entre dos o más computadoras (discos duros, CD,ROM, impresoras, etc). A las tarjetas de red también se les llama NIC (por network interface card; en español "tarjeta de interfaz de red").

aMODEM

Módem es el dispositivo que convierte las señales digitales en analógicas (modulación) y viceversa (demodulación), permitiendo la comunicación entre computadoras a través de la línea telefónica o del cablemódem. Este aparato sirve para enviar la señal moduladora mediante otra señal llamada portadora.

aOBJETIVO

El objetivo de la capa de enlace es conseguir que la información fluya, libre de errores, entre dos máquinas que estén conectadas directamente (servicio orientado a la conexión).

aPDU

Si bien existen muchos protocolos de capa de enlace de datos diferentes que describen las tramas de la capa de enlace de datos, cada tipo de trama tiene tres partes básicas:EncabezadoDatosTráilerTodos los protocolos de capa de enlace de datos encapsulan la PDU de la capa 3 dentro del campo de datos de la trama. Sin embargo, la estructura de la trama y los campos contenidos en el encabezado y tráiler varían de acuerdo con el protocolo.El protocolo de capa de enlace de datos describe las características requeridas para el transporte de paquetes a través de diferentes medios. Estas características del protocolo están integradas en la encapsulación de la trama. Cuando la trama llega a su destino y el protocolo de enlace de datos quita la trama de los medios, la información sobre el entramado se lee y se descarta.

aFUNCIONES

Control de FlujoEs muy posible que el transmisor genere tramas a mayor velocidad que las puede procesar el receptor, si no se controla se corre el riesgo de saturar el receptor. Por lo que es necesario entonces generar un mecanismo que sea capaz de frenar al transmisor, el cual está basado en una realimentación al transmisor sobre el estado del receptor, de manera que el transmisor puede enterarse si el receptor es capaz de mantener el ritmoLos protocolos de esta capa contienen reglas precisas que indican cuando es posible enviar un frame. Con frecuencia el receptor autoriza implícita o explícitamente la transmisión. Algunos de los protocolos implementados son:1. Parada y Espera: es el protocolo más sencillo, el transmisor envía las tramas y no puede enviar una siguiente hasta recibir una confirmación del receptor que le indique que ya recibió el paquete, de esta manera el receptor controla el flujo reteniendo las confirmaciones. Este sistema es eficiente si se envían pocas tramas de gran tamaño. Pero las tramas suelen ser pequeñas debido a: tamaño limitado de la memoria del receptor, probabilidad de error mayor en tramas largas, y para evitar retardos excesivos a los demás nodos si el medio es compartido.2. Ventana deslizante: es un protocolo con comunicación full dúplex (A es el transmisor y B es el receptor), en este protocolo A puede enviar n tramas sin recibir confirmación y B puede aceptar y almacenar n tramas, las cuales están numeradas para identificar las confirmaciones, de esta manera B confirma las tramas enviando el número de tramas que espera recibir. Y a la vez informa que está listo para recibir las n siguientes. Por ejemplo, en una ventana deslizante de tamaño 8, el emisor puede transmitir hasta 8 paquetes sin recibir validación de ninguno de ellos. Entonces esperará una confirmación de recepción procedente del receptor sin enviar ningún paquete más. Una vez el emisor reciba una validación del primer paquete que envió, perteneciente al número 1 de 8 de la ventana deslizante, la ventana se deslizará abarcando 8 posiciones (su ancho de ventana definido), pero en este caso desde la 2 hasta la 9 y enviará la trama número 9 continuando a la espera de recibir más confirmaciones para poder seguir deslizándose y enviando las tramas siguientes.Si el protocolo esperase una validación por cada trama enviada, no se enviarían más paquetes hasta recibir el reconocimiento del último paquete enviado. El concepto de ventana deslizante hace que exista una continua transmisión de información, mejorando el desempeño de la red. El transmisor deberá guardar en un buffer todas aquellas tramas enviadas y no validadas (Unacknowledge packets), por si necesitase retransmitirlas. Sólo puede borrarlas del buffer al recibir su validación procedente del receptor, y deslizar así la ventana una unidad más. El número más pequeño de la ventana deslizante corresponde al primer paquete de la secuencia que no ha sido validado.El tamaño del buffer debe ser igual o mayor al tamaño de la ventana. El número máximo de tramas enviadas sin validar es igual al ancho de la ventana. De esta forma el buffer podrá almacenar temporalmente todas las tramas enviadas sin validar. A cada uno de los paquetes pertenecientes al buffer (aquellos enviados y no validados), se les asigna un temporizador. El temporizador es el límite de tiempo de espera para recibir la validación de un determinado paquete. Si el paquete se pierde en el envío, el emisor nunca recibiría validación. El paquete nunca llegaría al receptor, este continuaría a la espera de recibir el paquete perdido. De esta manera el temporizador expiraría, tomando la decisión de reenviar la trama asignada al temporizador consumido.

aPROTOCOLOS -

ESTANDARES

ETHERNET

Ethernet/IP es un protocolo de red en niveles para aplicaciones de automatización industrial. Basado en los protocolos estándar TCP/IP, utiliza los ya bastante conocidos hardware y software Ethernet para establecer un nivel de protocolo para configurar, acceder y controlar dispositivos de automatización industrial. Ethernet/IP clasifica los nodos de acuerdo a los tipos de dispositivos preestablecidos, con sus actuaciones específicas. El protocolo de red Ethernet/IP está basado en el Protocolo de Control e Información (Control and Informatión Protocol - CIP) utilizado en DeviceNet ™ y ControlNet ™. Basados en esos protocolos, Ethernet/IP ofrece un sistema integrado completo, enterizo, desde la planta industrial hasta la red central de la empresa.

aTOKEN RING

El protocolo token passing se utiliza para evitar que reine el caos. Este método se encarga de que no todos los participantes envíen datos a la red al mismo tiempo. Tan solo los ordenadores que tengan en ese momento el token pueden enviar paquetes de datos a la red. El token se pasa de unos a otros en forma de anillo. Incluso si ningún ordenador necesita enviar nada, el token sigue pasando por todos. Un token es un frame o marco vacío del tamaño de 3 bytes, en el que cada byte tiene una función concreta:Tercer byte, start delimiter (SD): los ocho primeros bits del marco indican dónde empieza el token. Se forman mediante la codificación Manchester diferencial, que establece un orden inequívoco.Segundo byte, access control (AC): este bit, también llamado token bit, contiene el control de acceso. Si está a 0, el token está libre. Si está a 1, está ocupado.Primer byte, end delimiter (ED): la frontera final se parece en su estructura a la del principio e indica claramente que el marco acaba.Si un ordenador recibe el frame y no desea enviar ninguna información, simplemente lo reenvía por orden al siguiente ordenador. En cambio, si el ordenador quiere enviar algo, deberá cambiar el token bit y adjuntar al token el paquete de datos que quiera enviar. De esta forma enviará el paquete. También forman parte del frame las direcciones del emisor y del receptor. Sin embargo, el paquete no llega de inmediato al receptor, sino que recorre la MAU por todos los participantes hasta llegar a la estación correcta. Para que la señal no pierda intensidad por el camino, cada participante funciona como repetidor, es decir, que lee el paquete, lo carga de nuevo y lo vuelve a enviar al anillo.La estación de destino copia la información, confirma la correcta recepción de los datos mediante un cambio en el frame status (FS, el último byte del frame) y vuelve a enviar el paquete. Una vez el paquete ha llegado al emisor inicial, éste borra los datos y vuelve a liberar el token bit. También tiene la posibilidad de enviar datos nuevos en ese mismo momento. Para que todos los participantes tengan la opción de transferir datos, se aplica el token holding time. Se trata del tiempo prefijado durante el cual un ordenador tiene derecho a utilizar el token.

aFDDI

FDDI es un protocolo de la capa de enlace, que significa que los protocolos de las capas mas altas operan independientemente del protocolo FDDI. Las aplicaciones van usando los protocolos desde las capas mas altas hasta la capa de control de enlace lógico, en el mismo sentido que lo pueden hacer en Ethernet o Token Ring. Pero debido a que FDDI usa un protocolo de capa física distinto al de Ethernet o Token Ring, el trafico debe ser puenteado o enrutado fuera del anillo FDDI. FDDI también permite paquetes de mayor longitud que las redes de baja velocidad; por esta razón, las conexiones entre una FDDI y LAN’s Ethernet o Token Ring requieren de fragmentación o reensamblado de tramas.La capa MAC define el direccionamiento, planificación, y enrutado de datos. También se comunica con los protocolos de las capas mas altas, tales como TCP/IP, SNA, IPX, DECnet, DEC LAT, y Appletalk. La capa MAC de FDDI acepta mensajes (PDU’s-Protocol Data Units) de hasta 9000 símbolos procedentes de los protocolos de las capas superiores, añadiéndolos a la cabecera MAC, y luego pasándolos en paquetes de hasta 4500 bytes a la capa física.La capa física maneja la codificación y descodificación de paquetes de datos en flujos de símbolos. También maneja la sincronización del reloj en el anillo FDDI.La capa PMD maneja la transmisión analógica en banda base entre los nodos del medio físico. El estándar PMD incluye TP-PMD para par trenzado de cobre y Fiber-PMD para cable de fibra óptica.TP-PMD, es un estándar nuevo de ANSI, que reemplaza al preestandar previamente usado para ejecutar trafico en FDDI sobre cables de cobre. El estándar TP-PMD esta basado en el esquema de codificación MLT-3, anteriormente se usaba el esquema NRZ, menos fiable. Los interfaces TP-PMD proporcionan una transmisión fiable sobre distancias de hasta 100 m.SMT se encarga del manejo del anillo FDDI. Las funciones proporcionadas por SMT incluyen la identificación de vecinos, detección de fallos y reconfiguración, inserción y eliminación de nodos en el anillo, y la monitorizacion estadística del trafico.

aDISPOSITIVOS

PUENTE

Los puentes son, en pocas palabras, versiones de repetidores más inteligentes. Los puentes pueden conectar dos segmentos de red entre sí, pero tienen la inteligencia suficiente para enviar tráfico de un segmento a otro solo cuando el tráfico está destinado para este otro segmento. Por tanto, los puentes se utilizan para segmentar redes en tramos más pequeños. Se encuentran algunos puentes disponibles que pueden conectar sistemas de conectividad de redes y medios de transmisión diferentes como cable coaxial, thin Ethernet y par trenzado token ring.Los puentes contienen información acerca de la dirección de todas las partes de su red, a través ya sea de una tabla de enrutamiento estática que usted programa o de un sistema dinámico de aprendizaje tipo árbol que busca automáticamente todos los dispositivos y direcciones en la red.Los puentes se deben de utilizar en redes pequeñas o en caso donde usted tenga que utilizar un repetidor, pero que se beneficiaría al evitar que tráfico en un segmento se transmitiera en el otro segmento innecesariamente.

aSWITCH

Es un dispositivo digital lógico de interconexión de redes de computadoras que opera en la capa de enlace de datos del modelo OSI. Su función es interconectar dos o más segmentos de red, de manera similar a los puentes de red, pasando datos de un segmento a otro de acuerdo con la dirección MAC de destino de las tramas en la red.Conmutador o Switch

aTARJETA DE RED

arjeta De RedUna tarjeta de red o adaptador de red es un periférico que permite la comunicación con aparatos conectados entre sí y también permite compartir recursos entre dos o más computadorasA las tarjetas de red también se les llama NIC (por network interface card; en español "tarjeta de interfaz de red").Se denomina también NIC al circuito integrado de la tarjeta de red que se encarga de servir como interfaz de Ethernet entre el medio físico (por ejemplo un cable coaxial) y el equipo (por ejemplo una computadora personal o una impresora)

aSUBCAPAS

ENLACE LOGICO

Ethernet separa las funciones de la capa de Enlace de datos en dos subcapas diferenciadas: la subcapa Control de enlace lógico (LLC) y la subcapa Control de acceso al medio (MAC). Las funciones descritas en el modelo OSI para la capa de Enlace de datos se asignan a las subcapas LLC y MAC. La utilización de dichas subcapas contribuye notablemente a la compatibilidad entre diversos dispositivos finales. Para Ethernet, el estándar IEEE 802.2 describe las funciones de la subcapa LLC y el estándar 802.3 describe las funciones de la subcapa MAC y de la capa física. El Control de enlace lógico se encarga de la comunicación entre las capas superiores y el software de red, y las capas inferiores, que generalmente es el hardware. La subcapa LLC toma los datos del protocolo de la red, que generalmente son un paquete IPv4, y agrega información de control para ayudar a entregar el paquete al nodo de destino. La Capa 2 establece la comunicación con las capas superiores a través del LLC.El LLC se implementa en el software y su implementación depende del equipo físico. En una computadora, el LLC puede considerarse como el controlador de la Tarjeta de interfaz de red (NIC). El controlador de la NIC (Tarjeta de interfaz de red) es un programa que interactúa directamente con el hardware en la NIC para pasar los datos entre los medios y la subcapa de Control de Acceso al medio (MAC).

aACCESO AL MEDIO

Más específicamente, en redes de computadoras, la sigla MAC, del inglés Media Access Control, se emplea en la familia de estándares IEEE 802, para definir la subcapa de control de acceso al medio.La subcapa MAC se sitúa en la parte inferior de la capa de enlace de datos (capa 2 del Modelo de Referencia OSI). La implementación exacta de esta subcapa puede variar dependiendo de los requerimientos de la capa física (por ejemplo Ethernet, Token Ring, WLAN).Algunas de las funciones de la subcapa MAC incluyen:Controlar el acceso al medio físico de transmisión por parte de los dispositivos que comparten el mismo canal de comunicación.Agregar la dirección MAC del nodo fuente y del nodo destino en cada una de las tramas que se transmiten.Al transmitir en origen debe delimitar las tramas de red agregando bits de bandera (flags) para que el receptor pueda reconocer el inicio y fin de cada trama.Al recibir en destino debe determinar el inicio y el final de una trama de datos dentro de una cadena de bits recibidos por la capa física.Efectuar detección y, si procede, corrección de errores de transmisión.Descartar tramas duplicadas o erróneas.

aOBJETIVO

La capa de red es una capa compleja que proporciona conectividad y selección de ruta entre dos sistemas de hosts que pueden estar ubicados en redes geográficamente distintas. Si desea recordar la Capa 3 en la menor cantidad de palabras posible, piense en selección de ruta y direccionamiento.

aPDU

FUNCIONES

Direccionamiento: Es capaz de proporcionar un mecanismo para direccionar los datos a los equipos finales.Encapsulamiento: Agrega un encabezado o etiqueta que contiene la dirección de origen y destino de los datos.Enrutamiento: Proporciona un servicio que es capaz de dar la ruta mas rapida y eficaz para llegar a dirección final, teniendo en cuenta los protocolos con lo que el enrutador cuenta.Desencapsulamiento: Al igual que la encapsulación, esta parte se encarga de leer el encabezado del paquete recibido para verificar si su dirección de destino es la suya, en caso que no, lo vuelve a encapsular y lo manda por una ruta conocida.

aPROTOCOLOS -

ESTANDARES

IP

El protocolo de internet es un protocolo de comunicación de datos digitales clasificado funcionalmente en la capa de red según el modelo internacional OSI.Su función principal es el uso bidireccional en origen o destino de comunicación para transmitir datos mediante un protocolo no orientado a conexión que transfiere paquetes conmutados a través de distintas redes físicas previamente enlazadas según la norma OSI de enlace de datos.

aIPsec

IPsec es un conjunto de protocolos cuya función es asegurar las comunicaciones sobre el Protocolo de Internet (IP) autenticando y/o cifrando cada paquete IP en un flujo de datos. IPsec también incluye protocolos para el establecimiento de claves de cifrado.1

aIPv4

EL Protocolo de Internet versión 4 es un protocolo de interconexión de redes basados en Internet, y que fue la primera versión implementada en 1983 para la producción de ARPANET. Definida en el RFC 791, el IPv4 usa direcciones de 32 bits, limitadas a {\displaystyle 2^{32}} = 4 294 967 296 direcciones únicas, muchas de ellas LAN.1 Por el crecimiento enorme que ha tenido la seguridad electrónica y la automatización, combinado con el hecho de que hay desperdicio de direcciones en muchos casos (consultar las secciones que siguen), ya hace varios años se observó que escaseaban las direcciones IPv4.

aIPv6,

El IPv6 es una actualización al protocolo IPv4, diseñado para resolver el problema de agotamiento de direcciones. Su desarrollo comenzó en diciembre de 1998 cuando Steve Deering y Robert Hinden, empleados de Cisco y Nokia publicaron una especificación formal del protocolo a través de un RFC y aún continua su implementación.Diseñado por Steve Deering de Xerox PARC IPv6, su objetivo fue sustituir eventualmente a IPv4, cuyo límite en el número de direcciones de red admisibles está empezando a restringir el crecimiento de Internet y su uso, especialmente en China, India, y otros países asiáticos densamente poblados. El nuevo estándar busca mejorar el servicio globalmente; por ejemplo, proporcionando a futuras celdas telefónicas y dispositivos móviles con sus direcciones propias y permanentes.

aOSPF

Open Shortest Path First (OSPF), Abrir el camino más corto primero en español, es un protocolo de red para encaminamiento jerárquico de pasarela interior o Interior Gateway Protocol (IGP), que usa el algoritmo Dijkstra, para calcular la ruta más corta entre dos nodos.Su medida de métrica se denomina cost, y tiene en cuenta diversos parámetros tales como el ancho de banda y la congestión de los enlaces. OSPF construye además una base de datos enlace-estado (Link-State Database, LSDB) idéntica en todos los routers de la zona.OSPF puede operar con seguridad usando MD5 para autenticar sus puntos antes de realizar nuevas rutas y antes de aceptar avisos de enlace-estado.OSPF es probablemente el protocolo IGP más utilizado en redes grandes; IS-IS, otro protocolo de encaminamiento dinámico de enlace-estado, es más común en grandes proveedores de servicios. Como sucesor natural de RIP, acepta VLSM y CIDR desde su inicio. A lo largo del tiempo, se han ido creando nuevas versiones, como OSPFv3 que soporta IPv6 o las extensiones multidifusión para OSPF (MOSPF), aunque no están demasiado extendidas. OSPF puede "etiquetar" rutas y propagar esas etiquetas por otras rutas.Una red OSPF se puede descomponer en regiones (áreas) más pequeñas. Hay un área especial llamada área backbone que forma la parte central de la red a la que se encuentran conectadas el resto de áreas de la misma. Las rutas entre las diferentes áreas circulan siempre por el backbone, por lo tanto todas las áreas deben conectar con el backbone. Si no es posible hacer una conexión directa con el backbone, se puede hacer un enlace virtual entre redes.

aIS-IS

IS-IS es un protocolo de estado de enlace, o SPF (shortest path first), que básicamente maneja un mapa para enrutar paquetes mediante la convergencia de la red. Es también un protocolo de Gateway interior (IGP). Este protocolo está descrito por el RFC 1142. En este se refiere a que IS-IS fue creado con el fin de crear un acompañamiento a CNS (Protocol for providing the Connectionless-mode Network Service). Su desarrollo estuvo motivado por la necesidad de un sistema no propietario que pudiera soportar un gran esquema de direccionamiento y un diseño jerárquico.Los grandes proveedores de servicios de Internet han venido usando IS-IS desde su introducción y recientemente se ha comenzado a implementar en otros mercados. IS-IS permite trabajar con Type of Service (ToS) para la ingeniería de tráfico.Es un protocolo de la capa de red. Permite a sistemas intermedios (IS’s)dentro de un mismo dominio cambiar su configuración e información de ruteo para facilitar la información de encaminamiento y funciones de transmisión de la capa de red.

aICMP,

El protocolo de mensajes de control de Internet es parte del conjunto de protocolos IP. Es utilizado para enviar mensajes de error e información operativa indicando, por ejemplo, que un host no puede ser localizado o que un servicio que se ha solicitado no está disponible. Estos mensajes del protocolo ICMP se envían a la dirección IP de origen del paquete.Siendo un protocolo de la "Capa de Red" ICMP difiere de los protocolos de la "Capa de Transporte" (tales como TCP y UDP), en que no es generalmente usado para intercambiar información entre sistemas, ni tampoco por las aplicaciones de usuario (con excepción de algunas herramientas como ping y traceroute, que emplean mensajes ICMP con fines de diagnóstico).

aICMPv6

Protocolo de Mensajes de Control de Internet Version 6 (ICMPv6 o ICMP para IPv6) es una nueva versión de ICMP y es una parte importante de la arquitectura IPv6 que debe estar completamente soportada por todas las implementaciones y nodos IPv6. ICMPv6 combina funciones que anteriormente estaban subdivididas en varias partes de diferentes protocolos tales como ICMP, IGMP o ARP y además introduce algunas simplificaciones eliminando tipos de mensajes obsoletos que estaban en desuso actualmente.Como IPv6 es una nueva versión de IPv4, utiliza el protocolo ICMP como fue definido para IPv4 en RFC 792 (al cual nos referiremos como ICMPv4) con algunos cambios significativos. IGMP también ha sido implementada dentro de ICMPv6. El valor del campo "Cabecera Siguiente" de la cabecera del paquete IPv6 para ICMPv6 es 58 (ver IPv6).Este artículo explica el formato de un conjunto de mensajes de control utilizados en ICMPv6, pero no explica los procedimientos para utilizar estos mensajes para llevar a cabo una determinada función. Otros tipos de mensajes como los mensajes Neighbor Discovery deben ser descritos en artículos adicionales.ICMPv6 es un protocolo de propósito múltiple y está diseñado para realizar funciones tales como detectar errores encontrados en la interpretación de paquetes, realizar diagnósticos, realizar funciones como Neighbor Discovery y detectar direcciones IPv6 multicast. Por esta razón, los mensajes ICMPv6 están subdivididos en dos clases: mensajes de error y mensajes informativos. Los mensajes ICMPv6 son enviados dentro de paquetes IPv6 los cuales a su vez pueden llevar las extensiones de cabecera de IPv6.

aIGMP

El protocolo de red IGMP se utiliza para intercambiar información acerca del estado de pertenencia entre enrutadores IP que admiten la multidifusión y miembros de grupos de multidifusión. Los hosts miembros individuales informan acerca de la pertenencia de hosts al grupo de multidifusión y los enrutadores de multidifusión sondean periódicamente el estado de la pertenencia.El objetivo que tiene es describir las principales funcionalidades de gestión de grupos en Internet, así como el formato de sus mensajes. Es usado principalmente para optimizar el rendimiento de la red y en los que sea necesaria las transmisiones de multidifusión en redes IPv4.No se tiene como objetivo servir a cada cliente de forma individual, ya que esto supondría conducir a una sobrecarga del servidor de origen y de los nodos de red que estén implicados

aDISPOSITIVOS

DIRECCIONAMIENTO

Primero, la capa de red debe proporcionar un mecanismo para direccionar estos dispositivos finales. Si las secciones individuales de datos deben dirigirse a un dispositivo final, este dispositivo debe tener una dirección única. En una red IPv4, cuando se agrega esta dirección a un dispositivo, al dispositivo se lo denomina host.

aENCAPSULACION

Segundo, la capa de red debe proporcionar encapsulación. Los dispositivos no deben ser identificados sólo con una dirección; las secciones individuales, las PDU de la capa de red, deben, además, contener estas direcciones. Durante el proceso de encapsulación, la Capa 3 recibe la PDU de la Capa 4 y agrega un encabezado o etiqueta de Capa 3 para crear la PDU de la Capa 3. Cuando nos referimos a la capa de red, denominamos paquete a esta PDU. Cuando se crea un paquete, el encabezado debe contener, entre otra información, la dirección del host hacia el cual se lo está enviando. A esta dirección se la conoce como dirección de destino. El encabezado de la Capa 3 también contiene la dirección del host de origen. A esta dirección se la denomina dirección de origen.Después de que la capa de red completa el proceso de encapsulación, el paquete se envía a la capa de enlace de datos a fin de prepararse para el transporte a través de los medios.

aENRUTAMIENTO

Luego, la capa de red debe proporcionar los servicios para dirigir estos paquetes a su host de destino. Los host de origen y destino no siempre están conectados a la misma red. En realidad, el paquete podría recorrer muchas redes diferentes. A lo largo de la ruta, cada paquete debe ser guiado a través de la red para que llegue a su destino final. Los dispositivos intermediarios que conectan las redes son los routers. La función del router es seleccionar las rutas y dirigir paquetes hacia su destino. Este proceso se conoce como enrutamiento.Durante el enrutamiento a través de una internetwork, el paquete puede recorrer muchos dispositivos intermediarios. A cada ruta que toma un paquete para llegar al próximo dispositivo se la llama salto. A medida que se reenvía el paquete, su contenido (la unidad de datos del protocolo [PDU] de la capa de transporte) permanece intacto hasta que llega al host de destino.

aDESENCAPSULACION

Finalmente, el paquete llega al host de destino y es procesado en la Capa 3. El host examina la dirección de destino para verificar que el paquete fue direccionado a este dispositivo. Si la dirección es correcta, el paquete es desencapsulado por la capa de red y la PDU de la Capa 4 contenida en el paquete pasa hasta el servicio adecuado en la capa de Transporte.

a