Segurança da Informação

Segurança da Informação

CONCEITOS

CONFIDENCIALIDADE:

“Garantia de que o acesso à informação é

restrito aos seus usuários legítimos.”

INTEGRIDADE: “Toda informação deve ser mantida na mesma

condição em que foi disponibilizada pelo seu proprietário, visando protegê-las contra alterações indevidas, intencionais ou acidentais”

DISPONIBILIDADE: “Garantia de que a informação e os ativos

associados estejam disponíveis para os usuários legítimos de forma oportuna

ASPECTOS COMPLEMENTARES

AUTENTICAÇÃO:

“Garantir que um usuário é de fato quem alega

ser”.

NÃO REPÚDIO

“Capacidade do sistema de provar que um

usuário executou uma determinada ação”. Lyra (2008,

p.4)

LEGALIDADE:

“Garantir que o sistema esteja aderente à

legislação”.

PRIVACIDADE:

“Capacidade de um sistema de manter anônimo

um usuário, impossibilitando o relacionamento entre o usuário e suas ações”.

AUDITORIA:

“Capacidade do sistema de auditar tudo o que foi

realizado pelos usuários, detectando fraudes ou tentativas de ataque”.

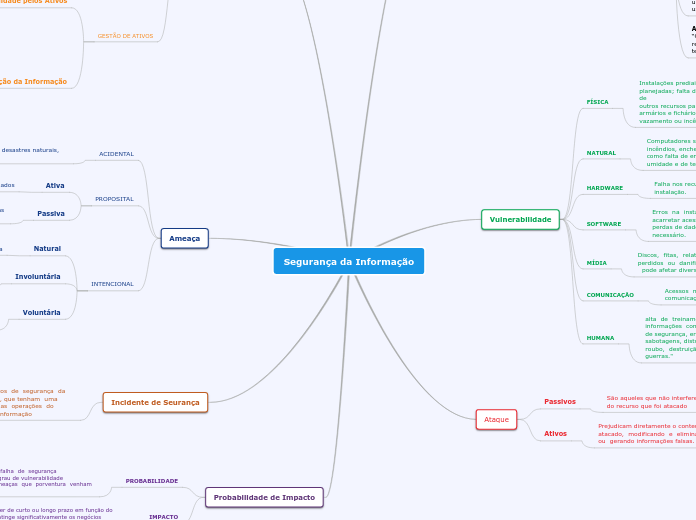

Vulnerabilidade

FÍSICA

Instalações prediais fora do padrão; salas de CPD mal planejadas; falta de extintores, detectores de fumaça e de

outros recursos para combate a incêndio em sala com armários e fichários estratégicos; risco de explosões, vazamento ou incêndio.

NATURAL

Computadores são suscetíveis a desastres naturais,como incêndios, enchentes, terremotos, tempestades, e outros, como falta de energia, acúmulo de poeira, aumento umidade e de temperatura.

HARDWARE

Falha nos recursos tecnológicos ou erros durante a instalação.

SOFTWARE

Erros na instalação ou na configuração podem

acarretar acessos indevidos, vazamento de informações, perdas de dados ou indisponibilidade do recurso quando necessário.

MÍDIA

Discos, fitas, relatórios e impressos podem ser

perdidos ou danificados. A radiação eletromagnética

pode afetar diversos tipos de mídias magnéticas.

COMUNICAÇÃO

Acessos não autorizados ou perda de

comunicação.

HUMANA

alta de treinamento, compartilhamento de

informações confidenciais, não execução de rotinas

de segurança, erros ou omissões; ameaça de bomba, sabotagens, distúrbios civis, greves, vandalismo, roubo, destruição da propriedade ou dados, invasões ou guerras."

Ataque

Passivos

São aqueles que não interferem no conteúdo

do recurso que foi atacado

Ativos

Prejudicam diretamente o conteúdo do recurso

atacado, modificando e eliminando informações ou gerando informações falsas.

Ativo de Informação

Qualquer coisa qua tenha valor para a organização

PESSOAS

Suas qualificações/experiências

FÍSICOS

Mídias removíveis, equipamentos computacionais, equipamentos de comunicação, etc

INTANGÍVEIS

Reputação da organização.

SERVIÇOS

Iluminação, eletricidade, refrigeração, etc

SOFTWARE

Sistemas, aplicativos, ferramentas, etc

INFORMAÇÃO

Contratos e acordos, documentações de

sistema, bases de dados, manuais de usuário, trilha

s de auditoria, planos de continuidade, etc

GESTÃO DE ATIVOS

Responsabilidade pelos Ativos

INVENTÁRIO DOS ATIVOS

Todo Ativo deve ser identificado em um inventário.

PROPRIETÁRIO DOS ATIVOS

Toda informação e ativo devem ter um proprietário designado, por uma parte definida da organização.

USO ACEITÁVEL DOS ATIVOS

Dever ser identificado, documentado e implementado regras para que seja permitido o uso de informações e de ativos.

Classificação da Informação

RECOMENDAÇÕES PARA CLASSIFICAÇÃO

A informação deve ser classificada pelo seu valor, requisitos legais, sensibilidade e criticidade para a organização.

RÓTULOS E TRATAMENTO DA INFORMAÇÃO

Um conjunto de procedimentos apropriados para rotular e tratar a informação.

Ameaça

ACIDENTAL

são falhas de hardware, desastres naturais, erros de programação, etc

PROPOSITAL

Ativa

Envolvem alteração de dados

Passiva

Envolvem invasão e/ou monitoramento, mas sem alteração de informações

INTENCIONAL

Natural

Ameaças decorrentes de fenômenos da natureza

Involuntária

Ameaças inconsistentes, quase sempre

causadas pelo desconhecimento.

Voluntária

Ameaças propositais causadas por agentes

humanos como hackers, invasores, espiões, ladrões, criadores e disseminadores de vírus de computador, incendiários.

Incidente de Seurança

“um simples ou uma série de eventos de segurança da informação indesejados ou inesperados, que tenham uma grande probabilidade de comprometer as operações do negócio e ameaçar a segurança da informação

Probabilidade de Impacto

PROBABILIDADE

é a possibilidade de uma falha de segurança

acontecer, observando-se o grau de vulnerabilidade encontrada nos ativo e as ameaças que porventura venham a influencia-lo

IMPACTO

pode ser pode ser de curto ou longo prazo em função do tempo em que atinge significativamente os negócios

da instituição