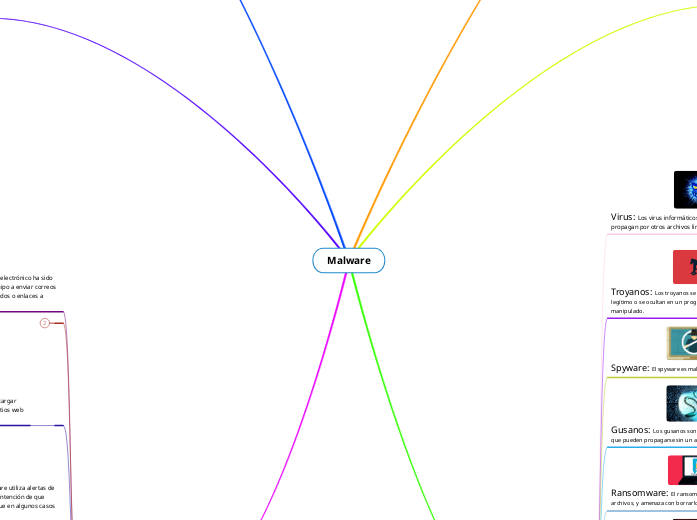

Malware

¿Qué es?

El malware es cualquier tipo de software creado para hacer daño o vulnerar la seguridad de otra pieza de software o hardware.

Peligros

Crackear contraseñas débiles

Penetrar en los sistemas

Propagarse por las redes e interrumpir las operaciones diarias

Bloquear archivos importantes

Enviarle correo basura con anuncios

Tipos

Virus: Los virus informáticos infectan archivos limpios y se propagan por otros archivos limpios.

Virus de macro

Virus de router

Troyanos: Los troyanos se hacen pasar por software legítimo o se ocultan en un programa legítimo que se ha manipulado.

Spyware: El spyware es malware diseñado para espiarle.

Registradores de pulsaciones de teclas

Gusanos: Los gusanos son un poco diferentes a los virus, ya que pueden propagarse sin un archivo de host.

Ransomware: El ransomware bloquea el equipo y sus archivos, y amenaza con borrarlo todo si no se paga un rescate.

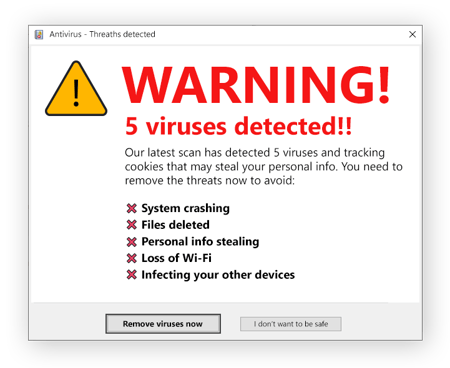

Scareware: El scareware utiliza trucos de ingeniería social, asustándole para que lo instale

es

Botnets: Los botnets no son técnicamente malware, son redes de equipos infectados que funcionan en conjunto bajo el control de un atacante.

Rootkits: Los rootkits son un tipo de malware peligroso y difícil de detectar que se adentra en un equipo para dar al hacker un acceso administrativo total.

Secuestradores del navegador: Los secuestradores del navegador son malware que modifica el navegador web sin su consentimiento, y a menudo sin que se dé cuenta.

Criptomineros: El malware de criptominado es software malicioso que secuestra la potencia de procesamiento del equipo de la víctima para minar criptomonedas para el atacante en una práctica conocida como cryptojacking.

Bombas logicas: Las bombas lógicas son fragmentos de código malicioso diseñado para ejecutarse tras cumplirse una condición específica.

Señales de infección

Disminuciones repentinas del rendimiento: el malware puede ocupar mucha potencia de procesamiento del dispositivo, dando lugar a graves ralentizaciones

Bloqueos y cierres del sistema frecuentes: algunos tipos de malware provocarán cierres del sistema o bloqueos del equipo, mientras que otros provocarán bloqueos consumiendo demasiada RAM o elevando la temperatura de la CPU.

Archivos eliminados o dañados: el malware a menudo elimina o daña archivos como parte de su plan para causar tanto caos como sea posible.

Una gran cantidad de anuncios emergentes: la función del adware es enviarle correo basura con ventanas emergentes.

Redirecciones del navegador: si su navegador sigue dirigiéndole a sitios que no desea visitar, es posible que un ataque de malware haya realizado cambios en su configuración de DNS.

Sus contactos reciben mensajes extraños de usted: algunos tipos de malware se propagan por correo electrónico o enviando mensajes a los contactos de la víctima.

Ve una nota de rescate: el ransomware quiere que sepa que está ahí, se apropiará de su pantalla con una nota de rescate exigiendo un pago para que recupere sus archivos.

Aplicaciones desconocidas: el malware puede instalar aplicaciones adicionales en el dispositivo.

Como prevenir

No confíe en extraños en Internet.

Compruebe dos veces las descargas.

Obtenga un bloqueador de publicidad.

Cuidado con las páginas que visita.

Actualice siempre su software.

Proteja sus dispositivos con una aplicación antivirus.

Métodos de ataque

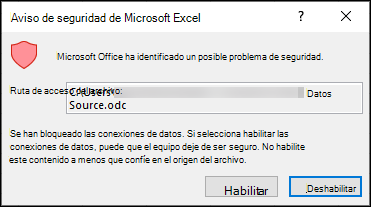

Correo electrónico: si su correo electrónico ha sido hackeado, el malware puede forzar al equipo a enviar correos electrónicos con archivos adjuntos infectados o enlaces a sitios web maliciosos.

Anuncios infectados: los hackers pueden cargar malware en anuncios y propagar esos anuncios por sitios web conocidos, una práctica conocida como malvertising.

Alertas emergentes: el scareware utiliza alertas de seguridad falsas para manipularle con la intención de que descargue software de seguridad falso, que en algunos casos puede ser malware adicional.

Descargas drive-by: una descarga drive-by ocurre cuando un sitio web malicioso descarga automáticamente malware en el dispositivo.

Instalación personal: las personas a veces instalan software de control parental en el equipo o teléfono de la pareja.

Soporte físico: los hackers pueden cargar malware en unidades flash USB y esperan a que las víctimas desprevenidas las conecten a sus equipos.

Exploits: los exploits son fragmentos de código diseñados para beneficiarse de una vulnerabilidad o de una debilidad en la seguridad de una pieza de software o hardware.