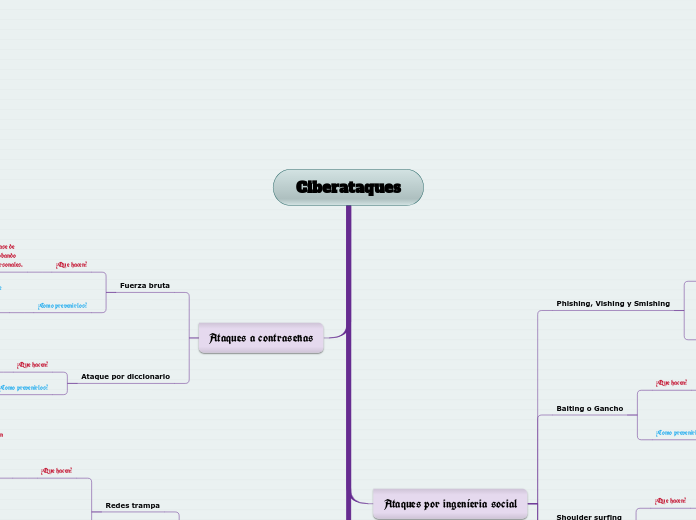

Phishing, Vishing y Smishing

¿Que hacen?

Enviará un mensaje suplantando a una

entidad legítima, como puede ser un banco, una red social, un

servicio técnico o una entidad pública, con la que nos sintamos

confiados, para lograr su objetivo

¿Como prevenirlos?

El principal consejo es ser precavido y leer el mensaje detenidamente, especialmente

si se trata de entidades con peticiones urgentes, promociones o chollos demasiado

atractivos.

Baiting o Gancho

¿Que hacen?

Utilizando un cebo, los atacantes

consiguen que infectemos nuestros equipos o

compartamos información personal.

¿Como prevenirlos?

Evitar conectar dispositivos

desconocidos de almacenamiento externo o con conexión USB a nuestros

equipos

Shoulder surfing

¿Que hacen?

el ciberdelincuente

consigue información de nosotros, como usuarios

concretos, mirando “por encima del hombro” desde

una posición cercana, mientras que utilizamos los

dispositivos sin darnos cuenta.

¿Como prevenirlos?

La opción más segura es evitar que terceros tengan visión de nuestra actividad

Dumpster Diving

¿Que hacen?

Se conoce como el proceso

de “buscar en nuestra basura” para obtener

información útil sobre nuestra persona o

nuestra empresa

¿Como prevenirlos?

La única medida de protección que debemos seguir es la

eliminación segura de información.

Spam

¿Que hacen?

Consiste en el envío de grandes cantidades de

mensajes o envíos publicitarios a través de

Internet sin haber sido solicitados

¿Como prevenirlos?

Nunca utilizar la cuenta de correo electrónico

principal para registrarnos en ofertas o promociones por Internet.

Virus

¿Que hacen?

Los virus se encuentran dentro de la categoría

de malware y están diseñados para copiarse a

sí mismos y propagarse a tantos dispositivos

como les sea posible

¿Como prevenirlos?

La mejor protección es mantener activas y actualizadas las

herramientas de protección, como el antivirus, y no descargar

ningún archivo que pueda ser sospechoso o de origen poco

fiable.

Adware

¿Que hacen?

Se trata de un software malicioso

diseñado para mostrarnos anuncios no

deseados de forma masiva.

¿como prevenirlos?

Como protección, es fundamental evitar la descarga de aplicaciones

de sitios no oficiales o el software pirata. También, se debe prestar

atención a los pasos de la instalación para evitar seleccionar alguna

casilla con la que instalar programas adicionales. Puede ser útil hacer

clic en el botón de “Instalación Avanzada” u “Opciones de instalación”.

Finalmente, otra recomendación es mantener las herramientas de

protección debidamente actualizadas.

Spyware

¿Que hacen?

Este malware se instala en nuestros equipos y

comienza a recopilar información, supervisando

toda su actividad para luego compartirlo con un

usuario remoto. También es capaz de descargar

otros malware e instalarlos en el equipo.

¿Como prevenirlos?

Descargar software desde el sitio oficial y prestar atención durante el

proceso de instalación es fundamental. Además, es recomendable

ignorar los anuncios y ventanas emergentes que aparezcan durante la

navegación, y no hacer clic en archivos o enlaces que provengan de un

sitio poco fiable. Finalmente, mantener el sistema y las herramientas

de protección siempre activas y actualizadas minimizará los riesgos.

Troyanos

¿Que hacen?

Los troyanos suelen camuflarse como un

software legítimo para infectar nuestro equipo,

o a través de ataques de ingeniería social.

¿Que prevenirlos?

Las medidas de protección son comunes con otro tipo

de malware, como mantener el equipo actualizado y las

medidas de protección activadas (antivirus). También, evitar

ejecutar archivos, links o utilizar dispositivos USB de dudosa

procedencia.

Backdoors

¿Que hacen?

Una vez instalado en el sistema, permitirá al

ciberdelincuente tomar el control del equipo

de forma remota. Suelen utilizarse para infectar

a varios dispositivos y forma

¿Como prevenirlos?

Las medidas de protección son comunes con otro tipo

de malwares, como mantener el equipo actualizado y las

medidas de protección activadas (antivirus). También, evitar

ejecutar archivos, links o utilizar dispositivos USB de dudosa

procedencia

Keyloggers

¿Que hacen?

Los Keyloggers realizan un seguimiento y

registran cada tecla que se pulsa en un equipo

sin nuestro consentimiento. Pueden estar

basados en un software o en un hardware, como

por ejemplo un dispositivo USB.

¿Como prevenirlos?

Las medidas de protección son comunes con otro tipo

de malware, como mantener el equipo actualizado y las

medidas de protección activadas (antivirus). También, evitar

ejecutar archivos, links o utilizar dispositivos USB de dudosa

procedencia.

Stealers

¿Que hacen?

Este tipo de troyano accede a la información

privada almacenada en el equipo. Al ejecutarse,

analiza los programas instalados y las credenciales

almacenadas para luego, compartirlas con el

atacante

¿Como prevenirlos?

Las medidas de protección son comunes con otro tipo

de malware, como mantener el equipo actualizado y las

medidas de protección activadas (antivirus). También, evitar

ejecutar archivos, links o utilizar dispositivos USB de dudosa

procedencia.

Ransomware

¿Que hacen?

Se trata de un tipo de malware que consigue tomar el

control del dispositivo para cifrar el acceso al mismo

y/o nuestros archivos o discos duros. A cambio de

recuperar el control y la información, nos exigirá el

pago de un rescate.

¿Como prevenirlos?

Las medidas de protección son comunes con otro tipo

de malware, como mantener el equipo actualizado y las

medidas de protección activadas (antivirus). También, evitar

ejecutar archivos, links o utilizar dispositivos USB de dudosa

procedencia.

Gusano

¿Que hacen?

Se trata de un tipo de malware que, una vez

ejecutado en un sistema, puede modificar el código

o las características de este. Generalmente, pasan

inadvertidos hasta que su proceso de reproducción

se hace evidente, produciendo consecuencias en el

rendimiento de nuestro equipo.

¿Como prevenirlos?

Las medidas de protección son comunes a otro tipo de ataques por

malware. Se basan en mantener activos y actualizados los programas de

protección, como el antivirus y el firewall, así como mantener nuestro

sistema actualizado para evitar vulnerabilidades.

Finalmente, es recomendable evitar la descargar de archivos maliciosos y

navegar por sitios webs fraudulentos.

Rootkit

¿Que hacen?

Un Rootkit es un conjunto de herramientas utilizadas

por los ciberdelincuentes para acceder de forma

ilícita a un sistema. Una vez dentro, se utilizarán para

mantener al atacante con acceso al sistema y poder

llevar a cabo otro tipo de ciberataques.

¿Como prevenirlos?

Las medidas de protección son comunes a otro tipo de ataques por

malware. Se basan en mantener activos y actualizados los programas

de protección, como el antivirus y el firewall, así como mantener

nuestro sistema actualizado para evitar vulnerabilidades.

Finalmente, es recomendable evitar la descarga de archivos

maliciosos y la utilización de contraseñas robustas

Botnets

¿Que hacen?

Así se conoce a la red compuesta por diversos

dispositivos infectados y controlados de forma

remota por uno o varios ciberdelincuentes.

¿Como prevenirlos?

Las medidas de protección son comunes a otro tipo de ataques por

malware. Se basan en mantener activos y actualizados los programas

de protección, como el antivirus y el firewall, así como mantener

nuestro sistema actualizado para evitar vulnerabilidades.

Finalmente, es recomendable evitar la descarga de archivos

maliciosos y la utilización de contraseñas robustas.

Rogueware

¿Que hacen?

Se trata de un software malicioso que simula ser un

antivirus o herramienta de seguridad y que nos alerta

de un problema con nuestros dispositivos. Pueden

alertar sobre la presencia de un malware, una amenaza o

un problema que hay que corregir.

Rápidamente, nos invitará a hacer clic en un botón o

enlace para descargar un supuesto softwa

¿Como prevenirlos?

Dado que el atacante requiere que hagamos clic en sus alertas, la

mejor protección es aplicar el sentido común y confiar solo en las

herramientas de seguridad legítimas.

Por otro lado, es fundamental que el sistema y las herramientas de

protección se encuentren debidamente actualizadas.

Criptojacking

¿Que hacen?

El Criptojacking es una práctica por medio de la cual, los ciberdelincuentes utilizan

nuestros dispositivos sin nuestro consentimiento para llevar a cabo “extracciones”

de criptomonedas. Durante el proceso, utilizan los recursos del sistema.

Las criptomonedas son un tipo de divisa virtual muy popular desde hace varios

años que puede utilizarse para pagar por Internet. Sin embargo, gracias a que

permiten anonimizar las transacciones son muy utilizadas por los ciberdelincuentes

como forma de pago en sus extorsiones.

¿Como prevenirlos?

La primera medida de protección es la instalación y actualización de

un antivirus, así como llevar a cabo inspecciones regulares en busca de

malware. Luego, es recomendable evitar la descarga de archivos maliciosos

y la conexión a redes wifi públicas o a páginas webs poco fiables.

Finalmente, existen diversos complementos para el navegador que actúan

como bloqueadores de scripts de Criptojacking.

Apps maliciosas

¿Que hacen?

Las Apps maliciosas se hacen pasar por aplicaciones legítimas o

tratan de emular a otras aplicaciones de éxito. Una vez instaladas

en el dispositivo, nos pedirán una serie de permisos abusivos o,

por el contrario, harán un uso fraudulento de dichos permisos.

¿Como prevenirlos?

Como protección, lo primero si se sospecha de la instalación de

una App maliciosa es desinstalarla del dispositivo. Para prevenir

consecuencias más graves, es conveniente cifrar el dispositivo, así

como hacer copias de seguridad de la información almacenada.

Finalmente, es imprescindible descargar aplicaciones de los sitios

oficiales, como Google Play o la App Store.

Fuerza bruta

¿Que hacen?

Consiste en adivinar nuestra contraseña a base de

ensayo y error. Los atacantes comienzan probando

diferentes combinaciones con nuestros datos personales.

¿Como prevenirlos?

Se previene usando contraseñas robustas. Además, es conveniente aplicar el

factor de autenticación múltiple

Ataque por diccionario

¿Que hacen?

Utilizan un software

que, de forma automática, trata de averiguar

nuestra contraseña

¿Como prevenirlos?

Se previene de la misma forma que el anterior.

Redes trampa

¿Que hacen?

Es un sistema diseñado para analizar cómo los intrusos emplean sus armas para intentar entrar en un sistema -analizan las vulnerabilidades- y alterar, copiar o destruir sus datos o la totalidad de éstos -por ejemplo, borrando el disco duro del servidor-.

¿Como prevenirlo?

La creación de redes wifi falsas es una práctica muy utilizada por los ciberdelincuentes. Consiste en la creación de una red wifi gemela a otra legítima y segura, con un nombre igual o muy similar a la original, que crean utilizando software y hardware. Luego, la configuran con los mismos parámetros que la original, esperando que nos conecte a esta.

Spoofing

¿Que Hacen?

Consiste en el empleo de técnicas de hacking de

forma maliciosa para suplantar nuestra identidad,

la de una web o una entidad. Se basa en tres partes:

el atacante, la víctima y el sistema o entidad virtual

que va a ser falsificado.

El objetivo de los atacantes es, mediante esta

suplantación, disponer de un acceso a nuestros

datos. Según el tipo de Spoofing, la suplantación y el

engaño se llevarán a cabo de forma distinta.

Como protección, es fundamental que

nos mantengamos alerta y sigamos las

recomendaciones para una navegación segura.

¿Como prevenirlos?

Para prevenirlo es importante: Incorporar la autenticación de dos factores para los usuarios y sistemas.

Activar el filtro antispam en llamadas y correos electrónicos.

Examinar el mensaje, ya que suele contener faltas de ortografía, mala gramática o una estructura lingüística inusual.

Comprobar que la URL comienza con «HTTPS», así como la dirección del correo electrónico.

No abrir ningún archivo o enlace adjunto de un remitente desconocido. En caso de que sea necesario, es recomendable escribir el enlace de manera manual en el buscador.

Crear contraseñas seguras y distintas, además de cambiarlas de manera periódica.

Mantener actualizado tanto el sistema operativo como el antivirus.

IP Spoofing

¿Que Hacen?

l ciberdelincuente consigue falsear su dirección IP

y hacerla pasar por una dirección distinta. De este

modo, consigue saltarse las restricciones del router

del servidor o del nuestro y, por ejemplo, hacernos

llegar un paquete con malware.

¿Como prevenirlos?

Es recomendable llevar a cabo un filtrado de las direcciones IP para controlar las

conexiones entrantes. Para ello, es necesario acceder a la configuración del router, ir al

apartado Seguridad y acceder al Firewall. Desde aquí, es posible filtrar las direcciones IP

aplicando normas y reglas de filtrado a los paquetes que entren al router.

Una configuración segura del router protegerá el sistema de este y otros tipos de

ataque.

Web Spoofing

¿Que Hacen?

Consiste en la suplantación de una página web

real por otra falsa. La web falsa es una copia

del diseño de la original, llegando incluso a

utilizar una URL muy similar. El atacante trata de

hacernos creer que la web falsa es la original.

¿Como prevenirlos?

Al ser un ataque que suele llegar en forma de enlace se debe

revisar con mucho cuidado la URL para identificar diferencias

con la original. También habrá que desconfiar de las webs sin

https ni certificados digitales y, en caso de tenerlo, comprobar

que se trata de la web que dice ser

Ataques a Cookies

¿Que Hacen?

Consiste en suplantar la dirección de correo de

una persona o entidad de confianza. También

suele ser usado para enviar de forma masiva

correos de Spam o cadenas de bulos u otros

fraudes.

¿Como prevenirlos?

Utilizar firma digital o cifrado a la hora de enviar Emails nos permitirá

autenticar los mensajes y prevenir suplantaciones. Si la organización

con la que nos comunicamos dispone de firma digital, también será

más sencillo identificar este tipo de ataques.

Finalmente, analizando el contenido como si de un phishing se

tratase, bastará para identificar el engaño.

Ataque DDoS

¿Que Hacen?

DDoS son las siglas en inglés de “Ataque

distribuido denegación de servicio” y consiste

en atacar un servidor web al mismo tiempo

desde muchos equipos diferentes para que

deje de funcionar al no poder soportar tantas

peticiones.

¿Como prevenirlos?

Como usuarios, si tenemos un servicio web, existen distintas

técnicas de protección contra este tipo de ataque:

• Monitorización continua: Existen herramientas para analizar

la actividad del sitio web y detectar posibles ataques DDOS antes

de que se conviertan en un problema. El firewall puede ayudarnos

a detectar posibles intrusos o una actividad fuera de lo normal.

• Proveedor fiable: Elegir un proveedor que nos ofrezca

garantías, como un servicio de prevención o una infraestructura

sólida para aguantar un intento de ataque.

• Actualizaciones: Las actualizaciones de seguridad nos

protegerán de posibles vulnerabilidades en el software.

• Conexión sólida: Un buen ancho de banda nos ayudará a

reducir los efectos de un ataque DDOS y a reponernos antes.

• Reducir la superficie afectada: Una solución muy útil es

limitar la infraestructura de nuestro servicio web que pueda ser

atacada, por ejemplo, redirigiendo el tráfico directo de Internet.

Inyección SQL

¿Que Hacen?

Las páginas webs suelen estar vinculadas a bases de datos, basadas

en un lenguaje de programación conocido como SQL. Este tipo de

ataque permite a los ciberdelincuentes insertar líneas de código SQL

maliciosas en la propia aplicación web, obteniendo acceso parcial

o completo a los datos, pudiendo ser monitorizados, modificados o

robados por el atacante.

SQL es un lenguaje de programación utilizado para interactuar con

bases de datos. Los ciberdelincuentes atacan a una aplicación web

basada en este tipo de lenguaje, comprometiendo la base de datos

mediante líneas de código malicioso.

¿Como prevenirlos?

Como usuarios, no podemos hacer mucho para prevenir este tipo de ataques,

pues depende de la seguridad implantada por el servicio web.

En el caso de los desarrolladores web, es fundamental que sigan las

recomendaciones basadas en el diseño seguro y en el desarrollo de código

seguro, que priorice la privacidad de las comunicaciones y la protección de

nuestros datos.

Escaneo de puertos

¿Que Hacen?

El escaneo de puertos es un proceso mediante el cual, a través de herramientas especializadas, se analizan los puertos de un sistema informático. Al escanear puertos se puede obtener información como los puertos que están abiertos, los que están cerrados o aquellos que están protegidos con cortafuegos

¿Como prevenirlos?

No abrir más puertos de los necesarios. Una de las mejores barreras que podemos utilizar es la de no abrir más puertos de los realmente necesarios

Usar herramientas para comprobar los puertos abiertos

Utilizar cortafuegosMantener los equipos siempre actualizados.

16 nov 2020