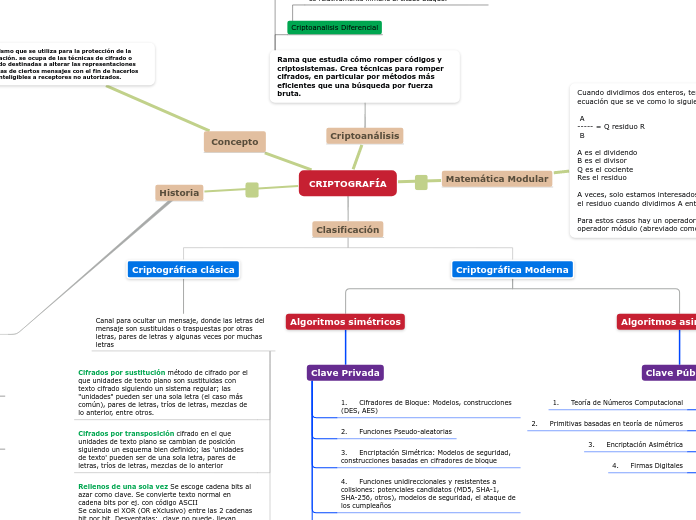

CRIPTOGRAFÍA

Clasificación

Criptográfica clásica

Canal para ocultar un mensaje, donde las letras del mensaje son sustituidas o traspuestas por otras letras, pares de letras y algunas veces por muchas letras

Cifrados por sustitución método de cifrado por el que unidades de texto plano son sustituidas con texto cifrado siguiendo un sistema regular; las "unidades" pueden ser una sola letra (el caso más común), pares de letras, tríos de letras, mezclas de lo anterior, entre otros.

Cifrados por transposición cifrado en el que unidades de texto plano se cambian de posición siguiendo un esquema bien definido; las 'unidades de texto' pueden ser de una sola letra, pares de letras, tríos de letras, mezclas de lo anterior

Rellenos de una sola vez Se escoge cadena bits al azar como clave. Se convierte texto normal en cadena bits por ej. con código ASCII

Se calcula el XOR (OR eXclusivo) entre las 2 cadenas bit por bit. Desventajas: .clave no puede, llevan copia consigo, sensible a pérdida ó inserción caracteres, pierden sincronía.

Criptográfica Moderna

Algoritmos simétricos

Clave Privada

1. Cifradores de Bloque: Modelos, construcciones (DES, AES)

2. Funciones Pseudo-aleatorias

3. Encriptación Simétrica: Modelos de seguridad, construcciones basadas en cifradores de bloque

4. Funciones unidireccionales y resistentes a colisiones: potenciales candidatos (MD5, SHA-1, SHA-256, otros), modelos de seguridad, el ataque de los cumpleaños

5. Autentificación de Mensajes: modelos y construcciones (CBC-MAC, HMAC, UMAC, CMAC, y otros)

Algoritmos asimétricos

Clave Pública

1. Teoría de Números Computacional

2. Primitivas basadas en teoría de números

3. Encriptación Asimétrica

4. Firmas Digitales

Mecanismo que se utiliza para la protección de la información. se ocupa de las técnicas de cifrado o codificado destinadas a alterar las representaciones lingüísticas de ciertos mensajes con el fin de hacerlos ininteligibles a receptores no autorizados.

Historia

Año 400 a.C primer dispositivo criptográfico por transposición, fue utilizado durante la guerra entre atenas y Esparta llamado “la Scitala”.

SigloII General romano Julio César se le atribuye el primer método de encriptado que fue debidamente documentado, este sistema se basa en un proceso de sustitución de letras.

siglos III y V d.C el Kama-sutra en la posición 45 está el arte de mlecchita-vikalpa: escribir secretos.

siglo XIX, César augusto en vez de realizar una transposición de letras basada en el número 3 la transposición se basaba en el número 1 y así la letra a se codificaba como B. con el fin de proteger sus mensajes importantes de contenido militar.

Entre los años 800 y 1200, los templarios utilizaron la criptografía para realizar documentos y transacciones mercantiles secretas. Las letras del alfabeto que utilizaban estaban basadas en ángulos y puntos determinados por la cruz.

1949 la Teoría de las Comunicaciones Secretas y la Teoría Matemática de la Comunicación, la criptografía deja de ser considerada un arte y pasa a considerarse una ciencia, dadas sus complejas relaciones con otras ciencias como la estadística, la teoría de los números y la teoría de la información, entre otras.

Criptoanálisis

Rama que estudia cómo romper códigos y criptosistemas. Crea técnicas para romper cifrados, en particular por métodos más eficientes que una búsqueda por fuerza bruta.

Criptoanalisis Lineal

- Consistente en operar o-exclusivo dos bits del texto en claro, hacer lo mismo con otros dos del texto cifrado y volver a operar o-exclusivo los dos bits obtenidos.

- Se obtiene un bit que es el resultado de componer con la misma operación dos bits de la clave. Si se usan textos en claro recopilados y los correspondientes textos cifrados, se pueden conjeturar los bits de la clave.

-Cuantos más datos se tengan más fiable será el resultado.

Criptoanalisis Diferencial

Los patrones de los correspondientes textos cifrados suministran información con la que conjeturar la clave criptográfica.Se aplica en los cifrados de tipo DES, aunque es de destacar que precisamente éste es relativamente inmune al citado ataque.