Espionaje Buru mapak - Galeria publikoa

Arakatu mundu osoko Mindomoko erabiltzaileek sortutako espionaje buru-mapen bilduma publiko zabala. Hemen, espionaje rekin lotutako diagrama publiko guztiak aurki ditzakezu. Adibide hauek ikus ditzakezu inspirazio pixka bat lortzeko. Diagrama batzuek kopiatzeko eta editatzeko eskubidea ere ematen dizute. Malgutasun horri esker, buru-mapa hauek txantiloi gisa erabil ditzakezu, denbora aurrezteko eta zure lanerako abiapuntu sendo bat emanez. Galeria honetan zure eskemekin lagundu dezakezu publiko egiten dituzunean, eta beste erabiltzaile batzuen inspirazio iturri izan zaitezke eta hemen agertu zaitezke.

TIPOS DE ATACANTES Y ATAQUES INFORMATICOS

Antonio Zepeda‑k egina

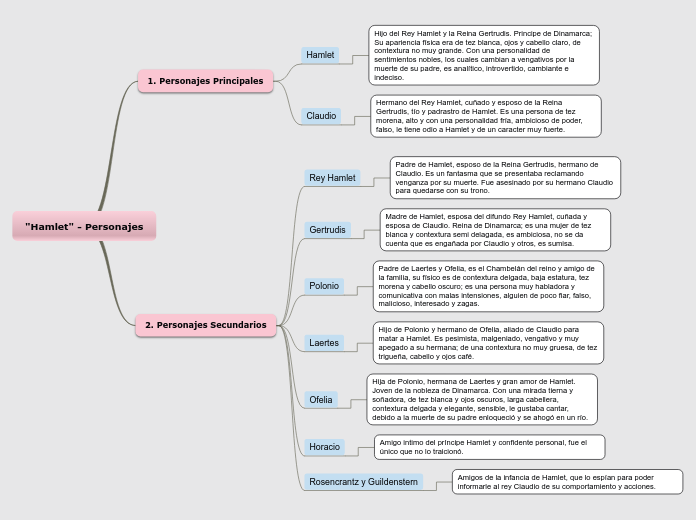

"Hamlet" - Personajes

Natalia Suarez Jimenez‑k egina

software libre y de codigo cerrado

AARON ABRAHAM ARREDONDO SANCHO‑k egina

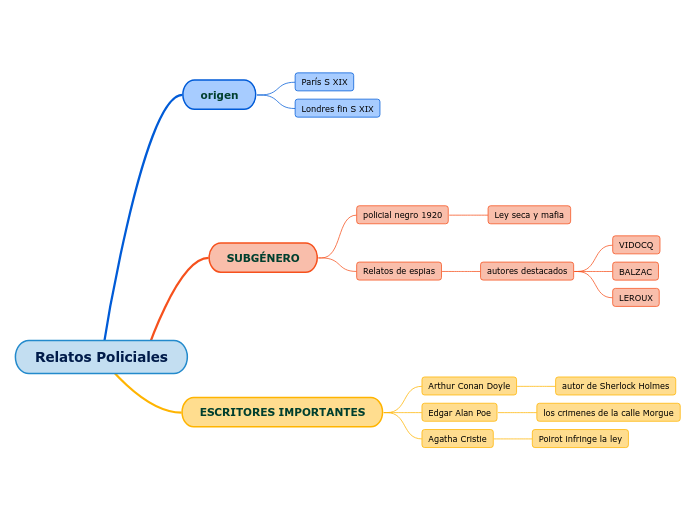

Relatos Policiales

Rosario López‑k egina

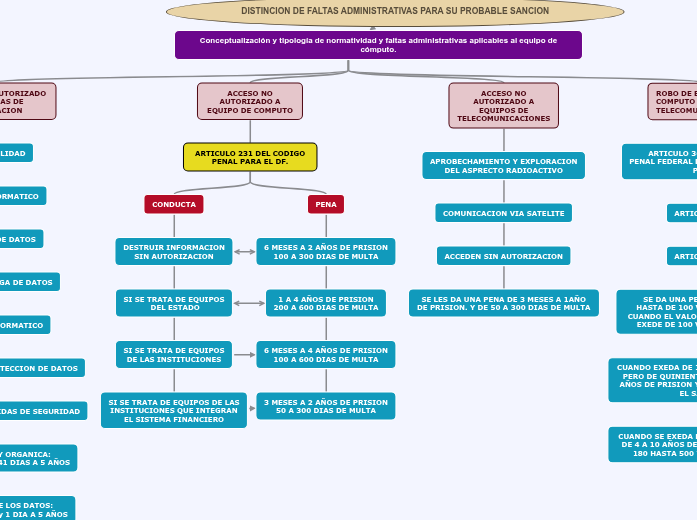

NORMATIVIDAD Y SANCIONES APLICABLES

Daniela Ivette Oliva Roque‑k egina

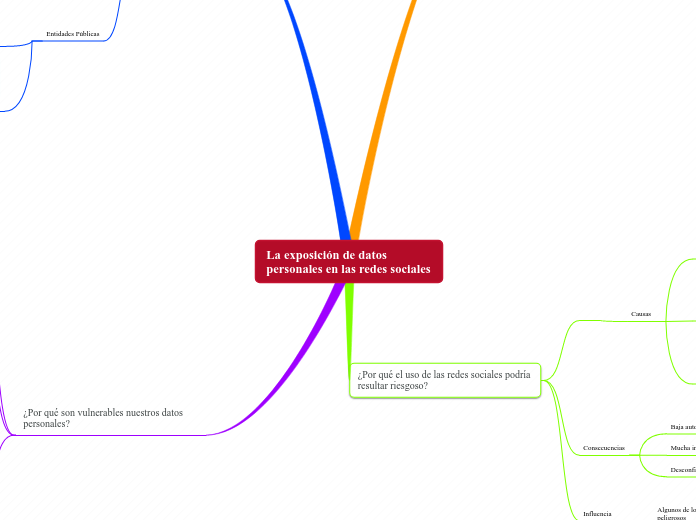

La exposición de datos personales en las redes sociales

jennyfer fer‑k egina

El arte de la guerra (Sun Ztu)

nina clemente‑k egina

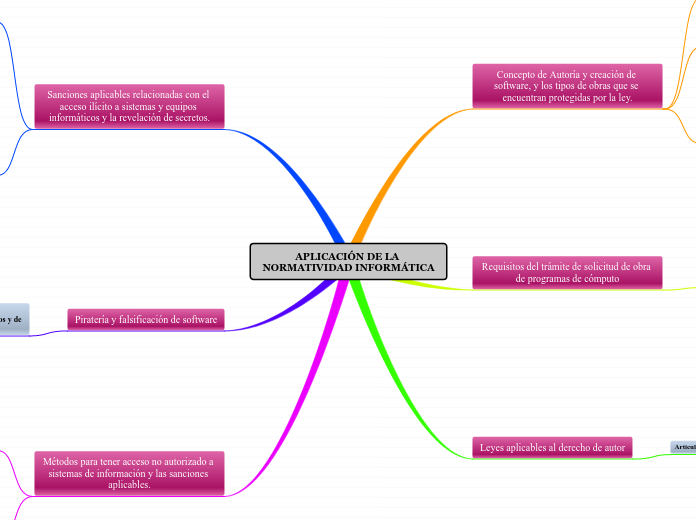

APLICACIÓN DE LA NORMATIVIDAD INFORMÁTICA

Diana Laura‑k egina

Marco juridico

Camila Jimenez‑k egina

La Guerra Fría

Valentina Rojas‑k egina

La rivalidad tecnológica detrás de la guerra comercial entre EE.UU. y China

Pia Molina‑k egina

Post-Gerra Fría

Daniel Mora Mzn‑k egina

ciber-ataque, ciber-defensa

KAREN AMEZQUITA‑k egina

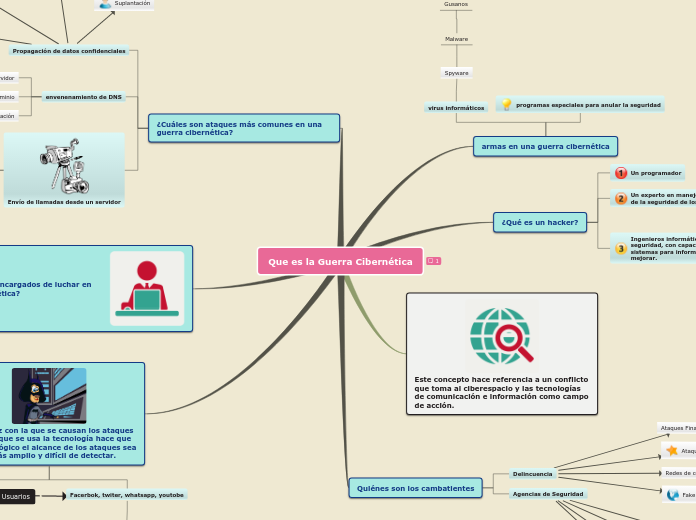

Que es la Guerra Cibernética

Aura Báez‑k egina

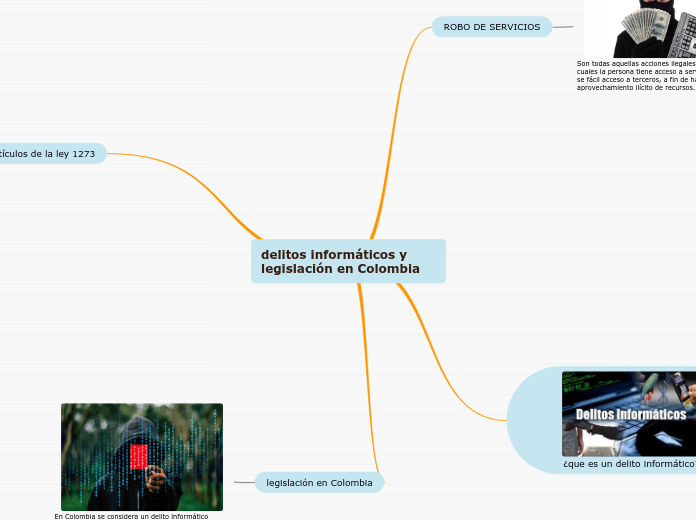

delitos informáticos y legislación en Colombia

carlos sanchez‑k egina

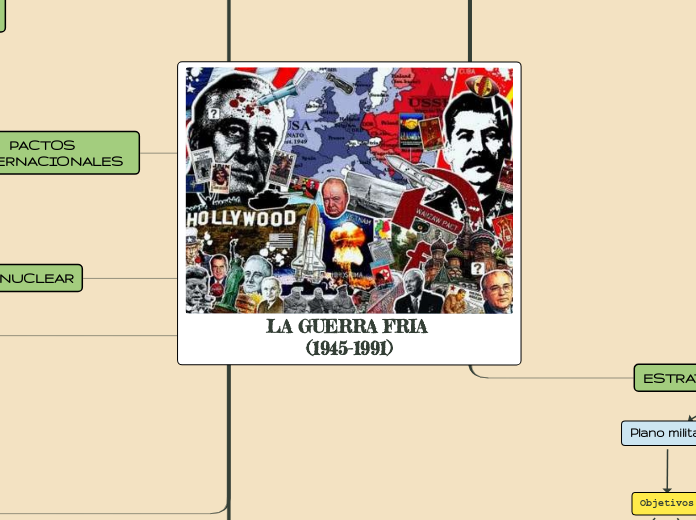

LA GUERRA FRIA (1945-1991)

Diaz De la cruz Zaleth Aldahana‑k egina

petroaudios

edwin delgado‑k egina

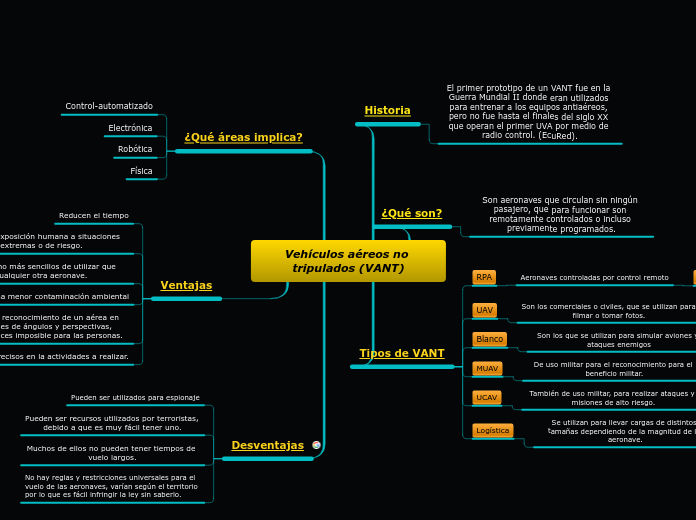

Vehículos aéreos no tripulados (VANT)

Daniela Giménez‑k egina

INTELIGENCIA La función de inteligencia y contrainteligencia es aquella que desarrollan los organismos especializados del Estado del orden nacional, utilizando medios humanos o técnicos para la recolección, procesamiento, análisis y difusión de información, con el objetivo de proteger los derechos humanos, prevenir y combatir amenazas internas o externas contra la vigencia del régimen democrático, el régimen constitucional y legal, la seguridad y la defensa nacional.

JORGE CONTRERAS ROJAS‑k egina

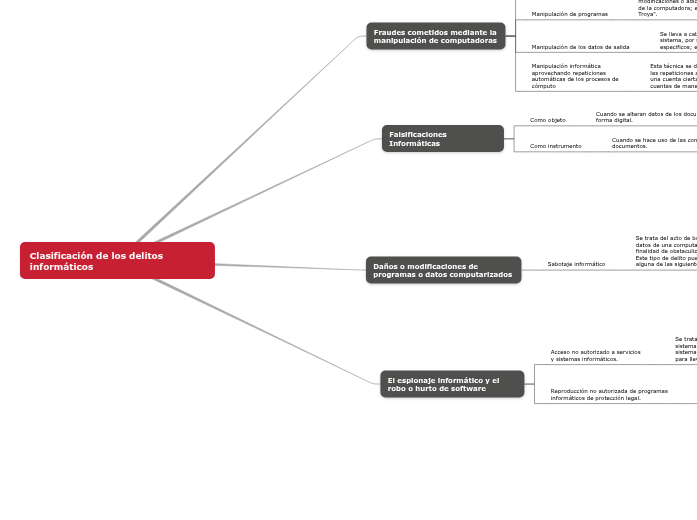

Clasificación de los delitos informáticos

estefania munive‑k egina

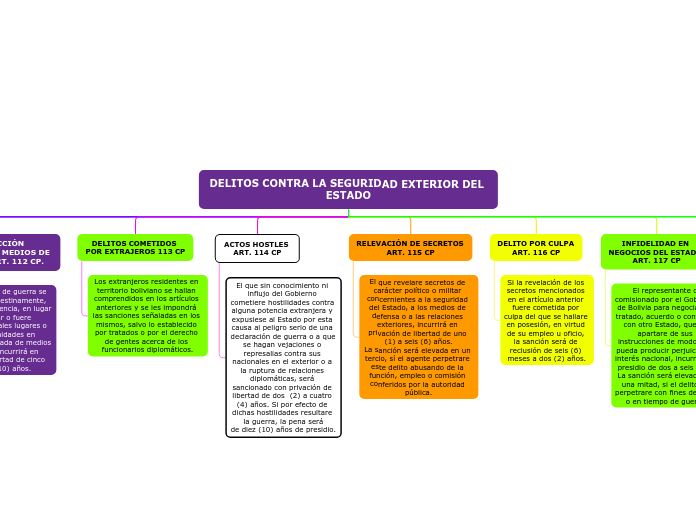

DELITOS CONTRA LA SEGURIDAD EXTERIOR DEL ESTADO

Mirko Fernando Flores Rios‑k egina

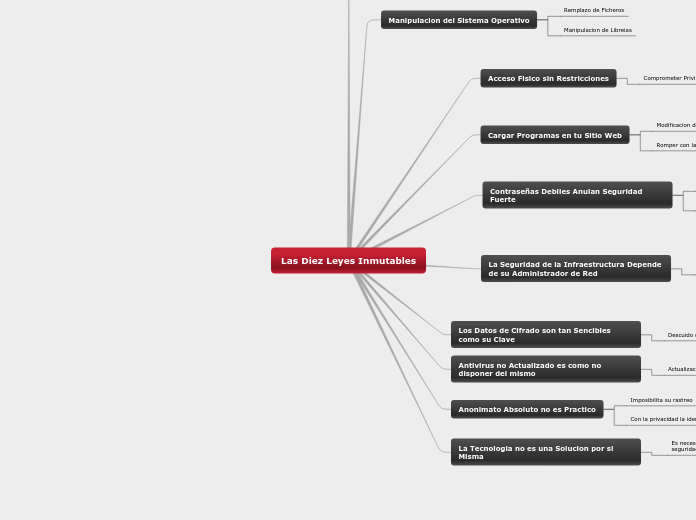

Las Diez Leyes Inmutables

Royer Hernandez‑k egina

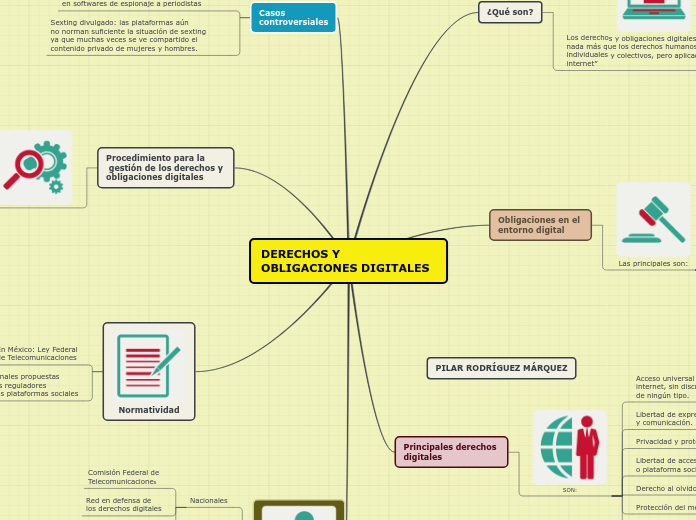

DERECHOS Y OBLIGACIONES DIGITALES

Pilar Rodríguez‑k egina

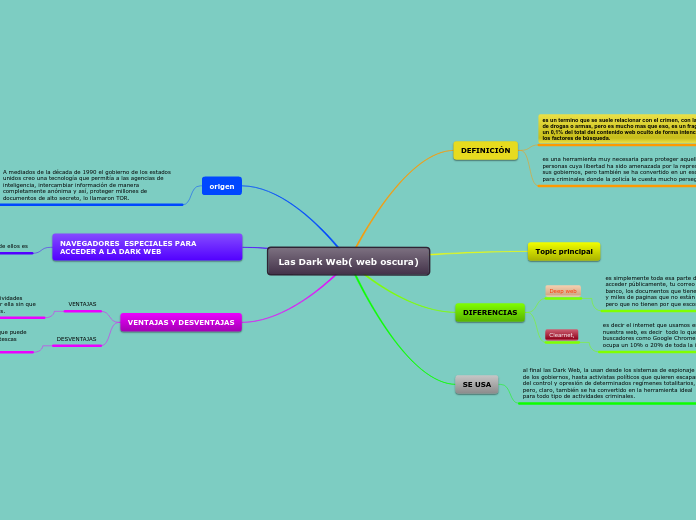

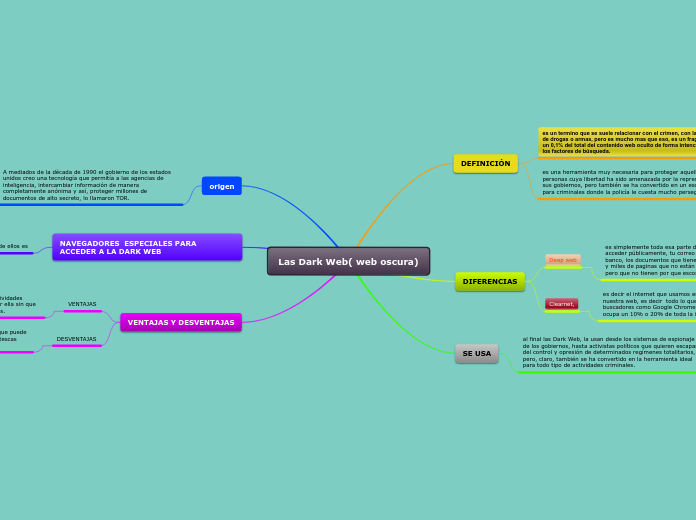

Las Dark Web( web oscura)

yudy fernanda murcia reyes‑k egina

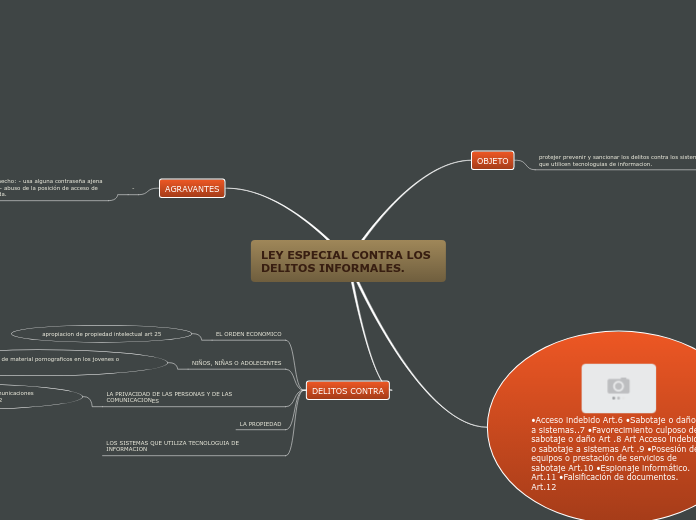

LEY ESPECIAL CONTRA LOS DELITOS INFORMALES.

Marlon Garcia‑k egina

Problemas legales del iPhone

Alejandro Salazar‑k egina

Sample Mind Map

Javier Torres Grandez‑k egina

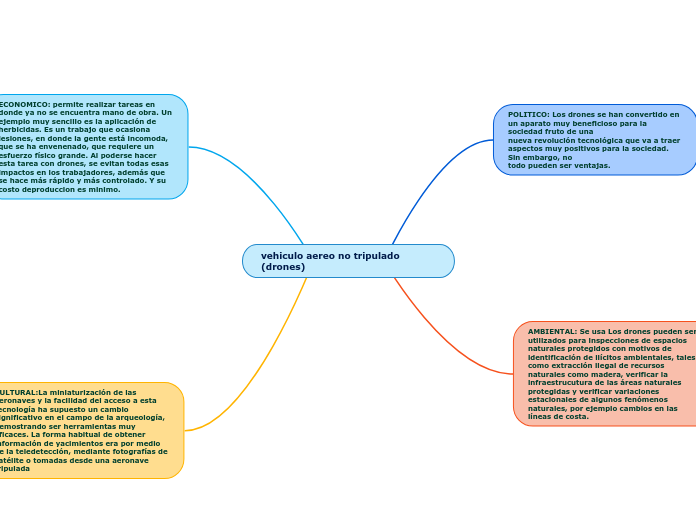

vehiculo aereo no tripulado (drones)

BLANCA FLORES‑k egina

Conceptos

aracely moreno‑k egina

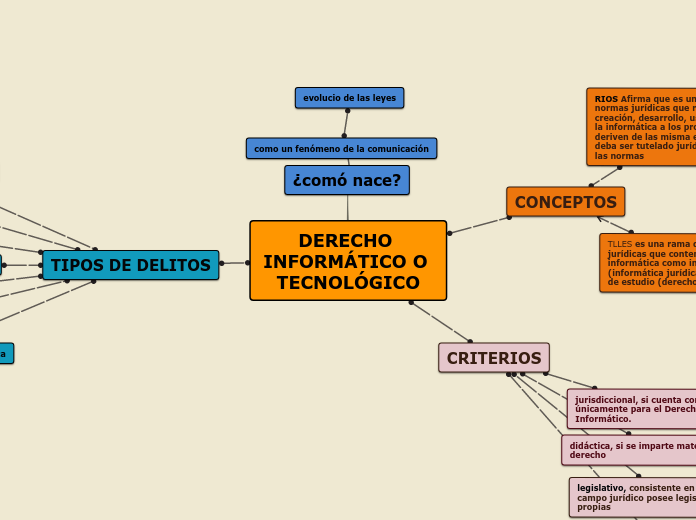

El delito de espionaje informático: Concepto y delimitación

Estiben Bohorquez Coy‑k egina

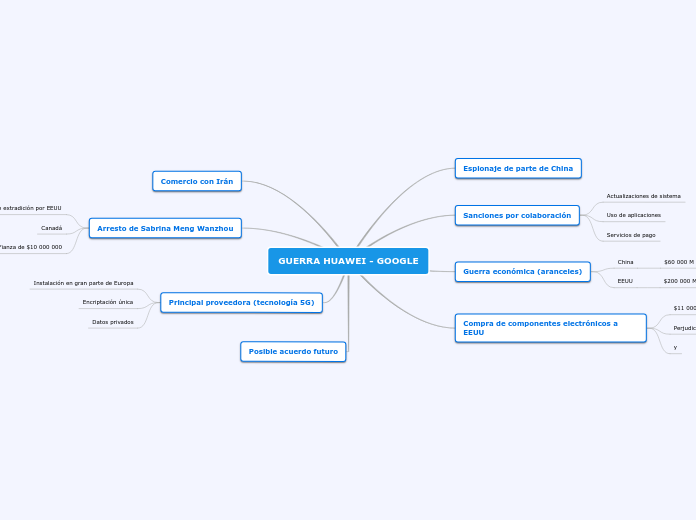

GUERRA HUAWEI - GOOGLE

Gabriela Gallardo‑k egina

Tipos de sistema de información empresarial

ERICK BETHANCOURTH‑k egina

Política y Tecnología

Mariangelina Socorro‑k egina

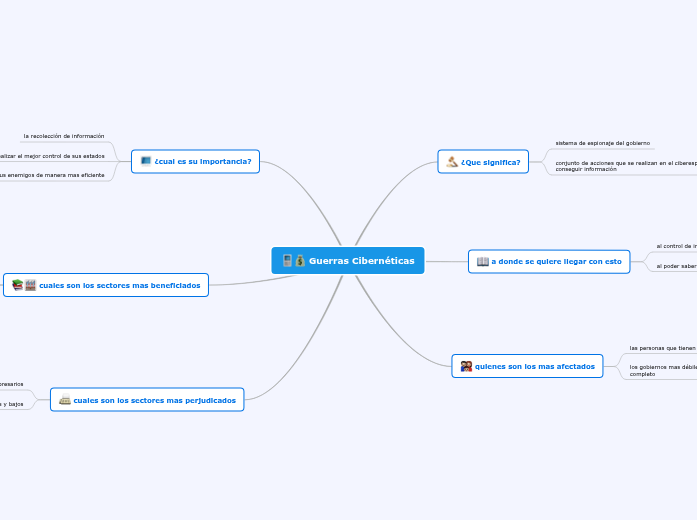

Guerras Cibernéticas

Ivan Tamara‑k egina

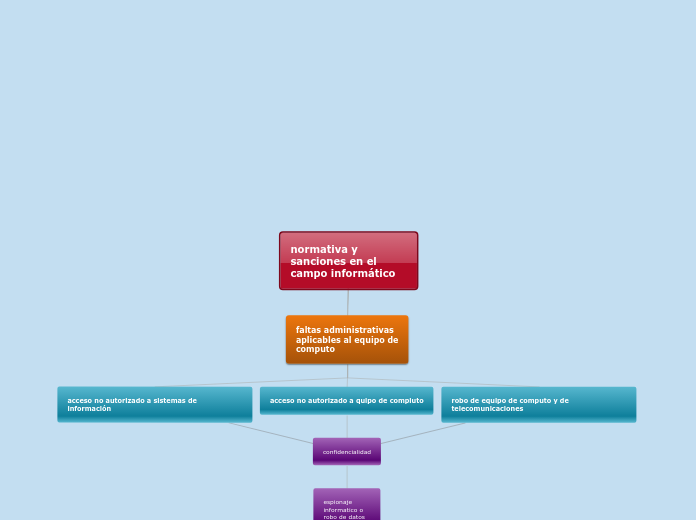

normativa y sanciones en el campo informático

Luis Alberto Delgado Escobedo‑k egina

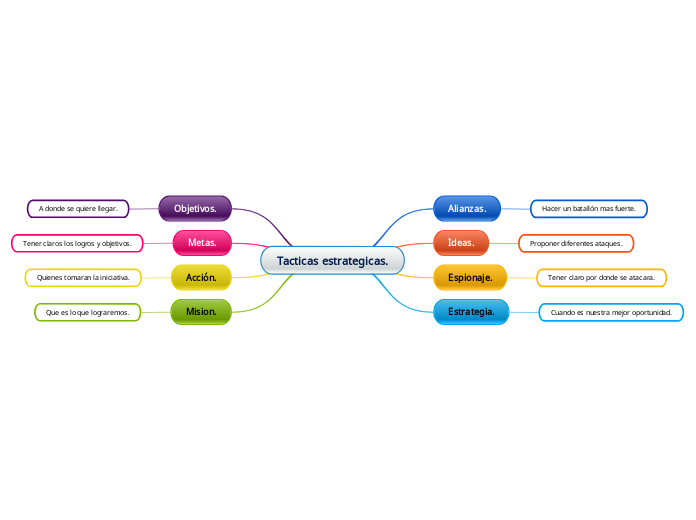

Tacticas estrategicas.

ERICK ANDRE VILLANUEVA RICO‑k egina

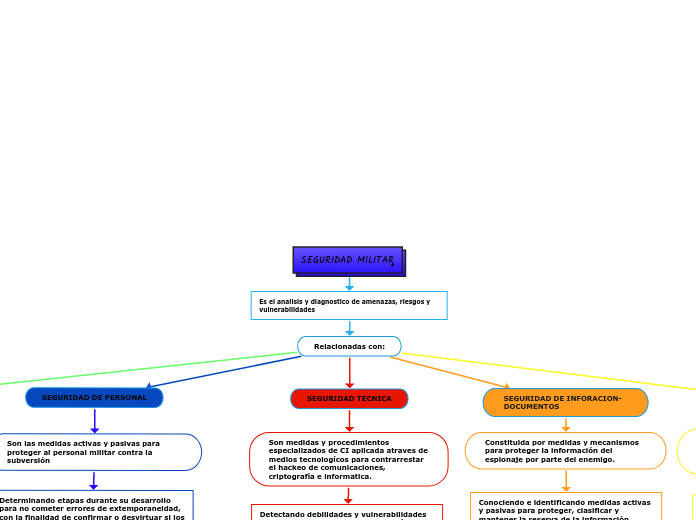

SEGURIDAD MILITAR

William Yovanny Cardenas Catimay‑k egina

LA ETICA EN LA CIENCIA Y LA TECNOLOGIA

Alex Gonzalez‑k egina

acciones complementarias

lenin marcillo‑k egina

Las Dark Web( web oscura)

yudy fernanda murcia reyes‑k egina

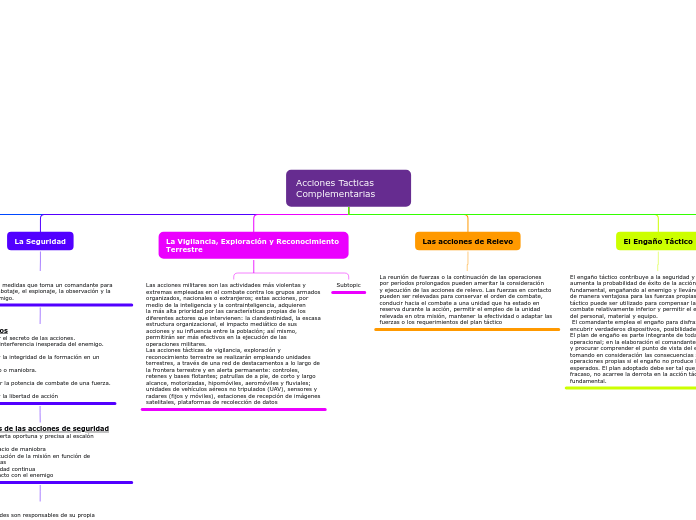

Acciones Tacticas Complementarias

HUGO PILICITA‑k egina

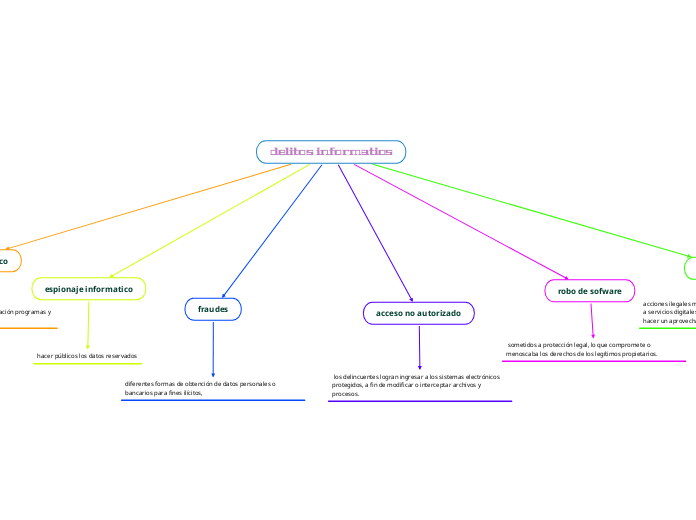

delitos informatios

maria trujillo‑k egina

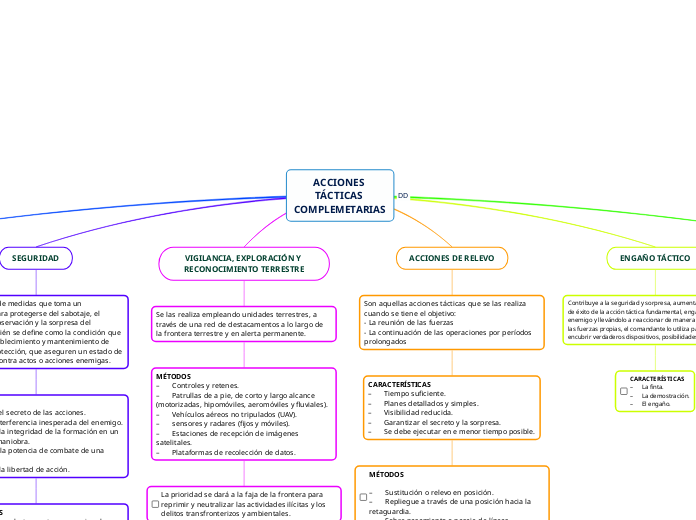

ACCIONES TÁCTICAS COMPLEMETARIAS

Damian Damian‑k egina

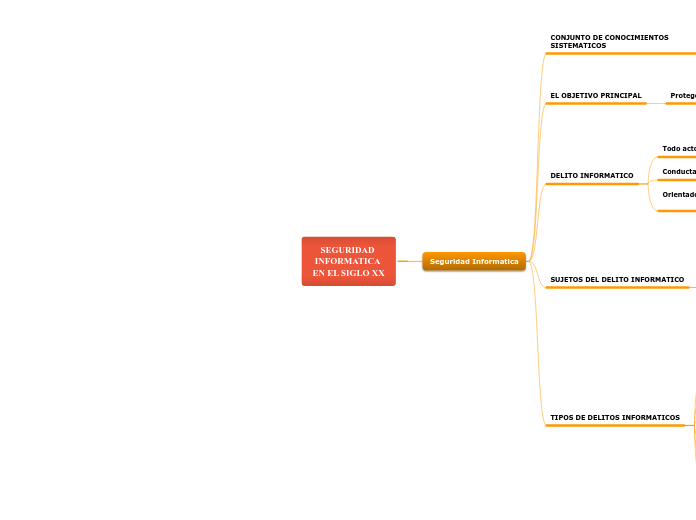

SEGURIDAD INFORMATICA EN EL SIGLO XX

Diana González‑k egina

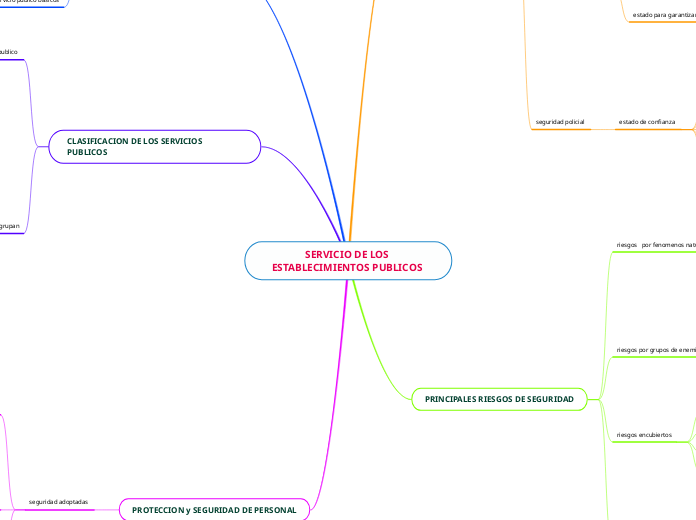

SERVICIO DE LOS ESTABLECIMIENTOS PUBLICOS

helen yaranga huamani‑k egina