Malware Buru mapak - Galeria publikoa

Arakatu mundu osoko Mindomoko erabiltzaileek sortutako malware buru-mapen bilduma publiko zabala. Hemen, malware rekin lotutako diagrama publiko guztiak aurki ditzakezu. Adibide hauek ikus ditzakezu inspirazio pixka bat lortzeko. Diagrama batzuek kopiatzeko eta editatzeko eskubidea ere ematen dizute. Malgutasun horri esker, buru-mapa hauek txantiloi gisa erabil ditzakezu, denbora aurrezteko eta zure lanerako abiapuntu sendo bat emanez. Galeria honetan zure eskemekin lagundu dezakezu publiko egiten dituzunean, eta beste erabiltzaile batzuen inspirazio iturri izan zaitezke eta hemen agertu zaitezke.

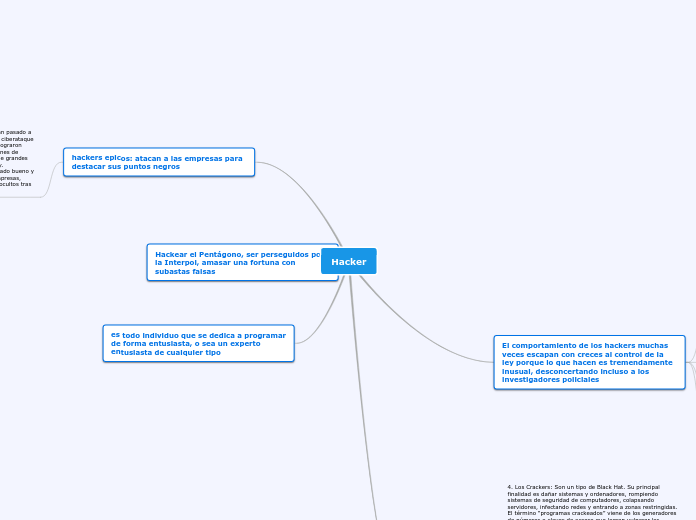

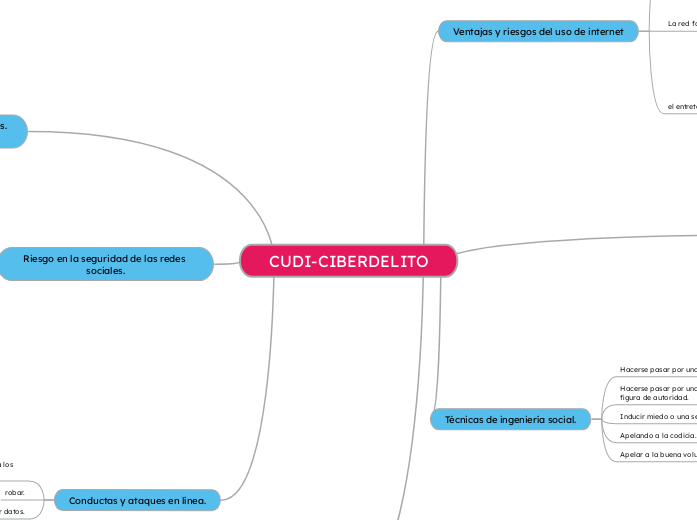

Hacker

Zully landa‑k egina

Riesgos en el uso de software

Jos sosa lascano‑k egina

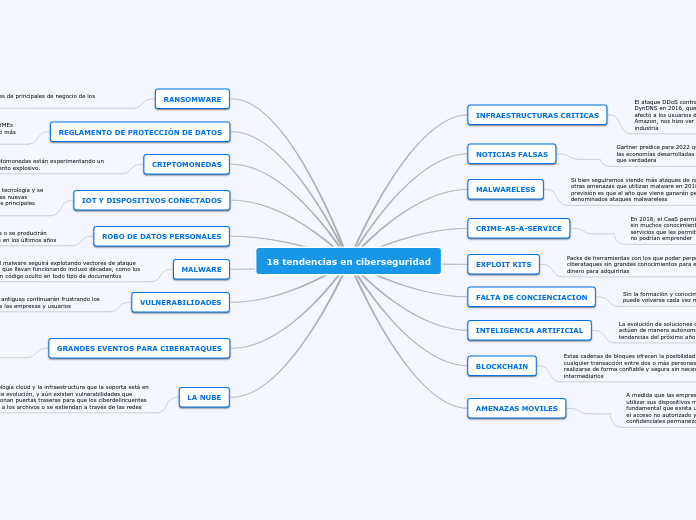

ciberseguridad 18

Juan Camilo Caceres‑k egina

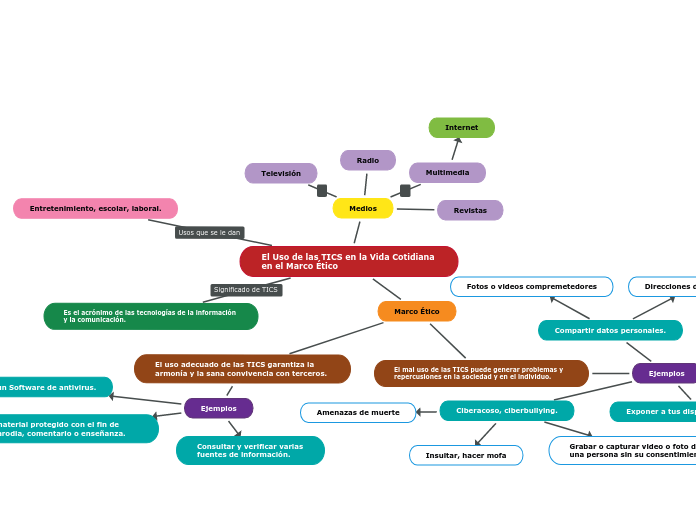

El Uso de las TICS en la Vida Cotidiana en el Marco Ético

PAREDES ALVAREZ PAREDES ALVAREZ‑k egina

MALWERE O SOFTWARE MALICIOSO

luis felipe jovel canon‑k egina

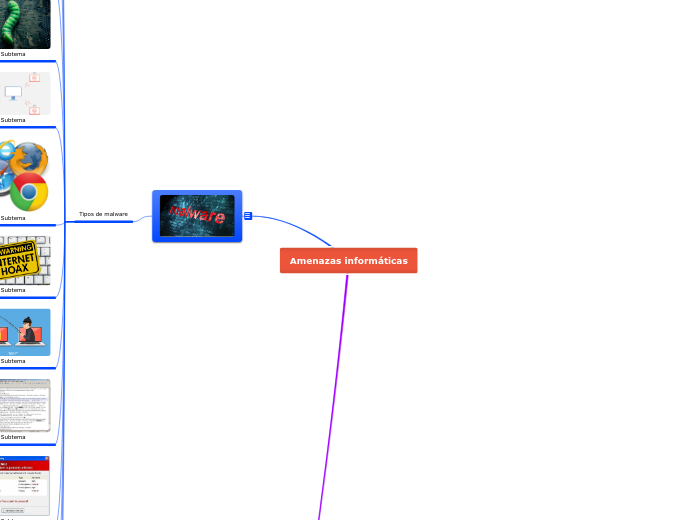

AMENAZAS INFORMÁTICAS

alejandra barranco flores‑k egina

virus y antevirus

Alex Escalante‑k egina

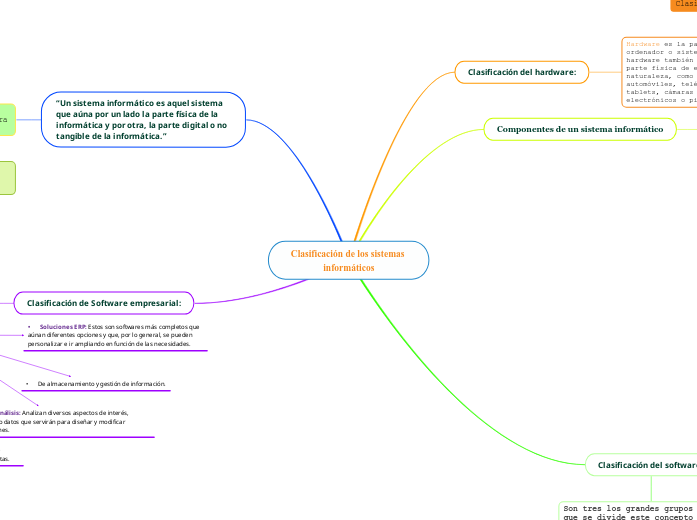

Clasificación de los sistemas informáticos

Esme Mtz‑k egina

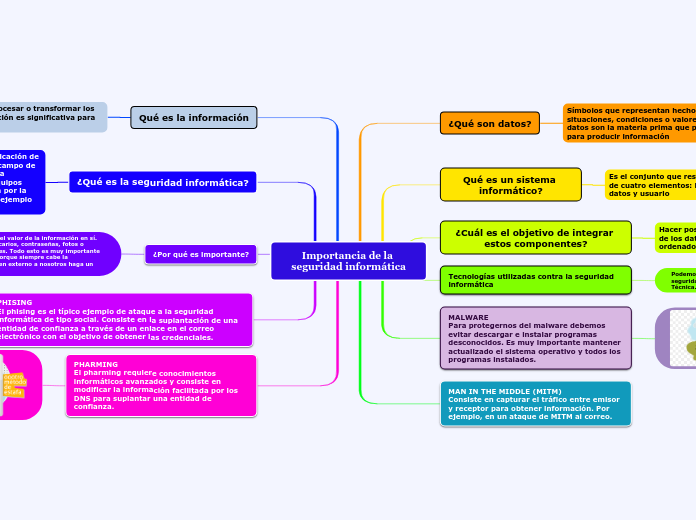

Importancia de la seguridad informática

oscar david lopez mestra‑k egina

Las Redes sociales, en la educación

Katya Guerra Vazquez‑k egina

Unidad 2.- Amanezas y vulenrabilidades I

Fundación Didáctica XXI‑k egina

Terminología Informática

nacho dom‑k egina

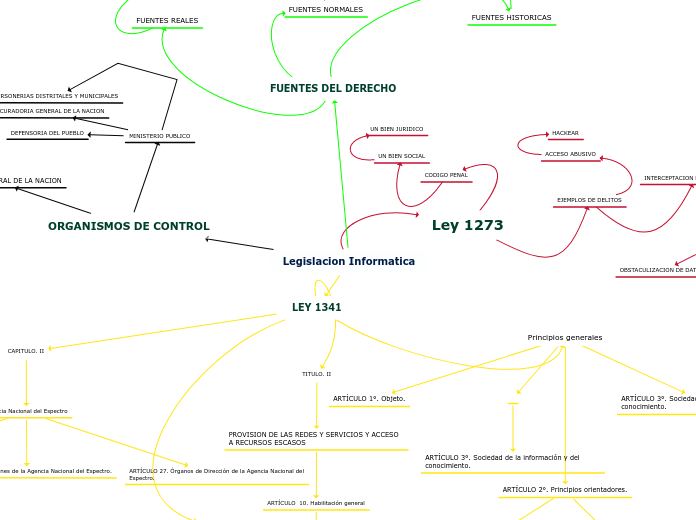

Legislacion Informatica

EDUARDO GUTIERREZ QUINTERO‑k egina

seguridad en los sistemas de informacion

heidy maradiaga‑k egina

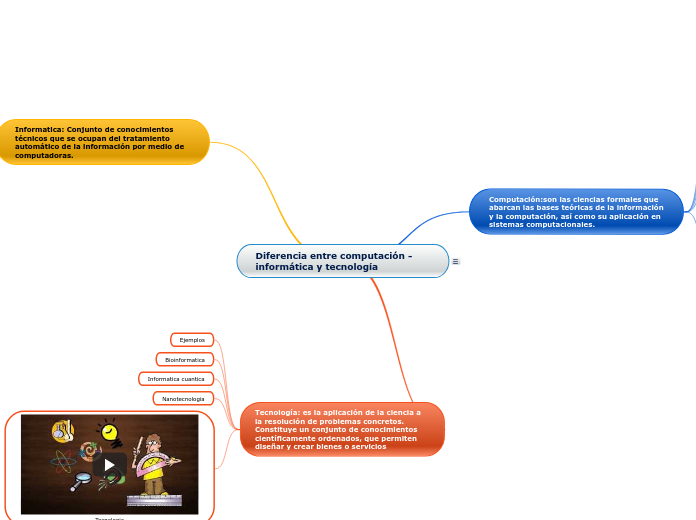

Diferencia entre computación -informática y tecnología

Sheyla Guaicha‑k egina

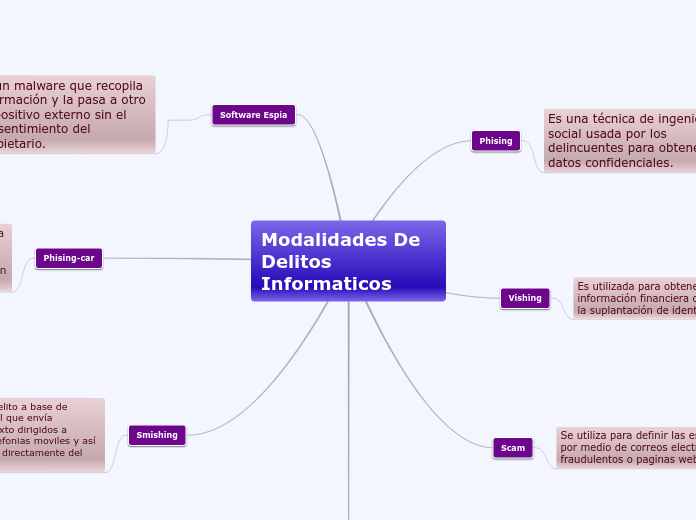

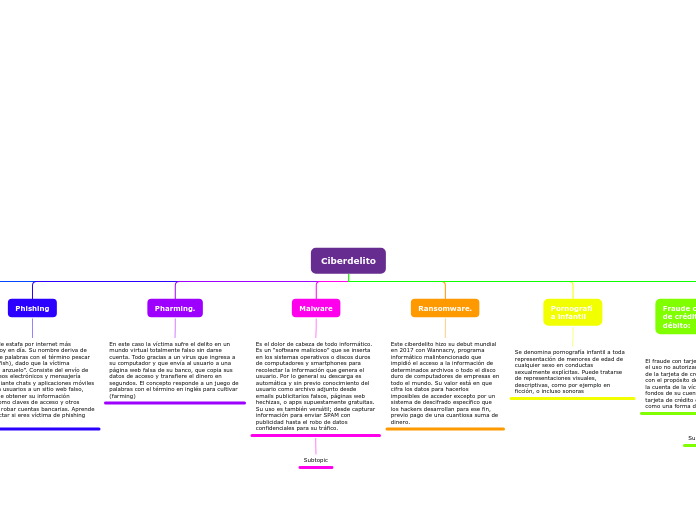

Modalidades De Delitos Informaticos

angie romaña‑k egina

Delitos Ciberneticos

Dinora Gonzalez‑k egina

T2Comunicaciones en Internet

Singh-Mand Cuesta Carlos Amrit‑k egina

TIS

diana vargas‑k egina

Organigrama

Carolina Zapata‑k egina

Ciberseguridad

sebastian bernal quijano‑k egina

seguridad de sist. e informacion

meredit pineda‑k egina

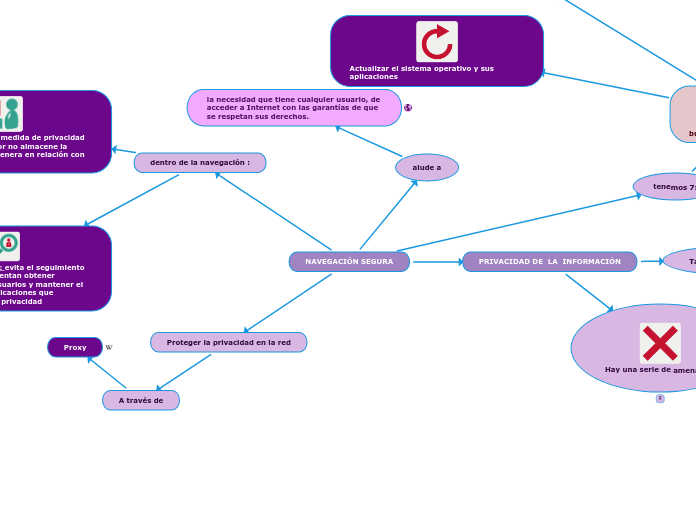

NAVEGACIÓN SEGURA

MARTIN CARBONELL MARTIN CARBONELL‑k egina

mapa mental sandra v.

Sandra Marcela Velandia Africano‑k egina

Peligros del Internet

Mariana Gonzalez‑k egina

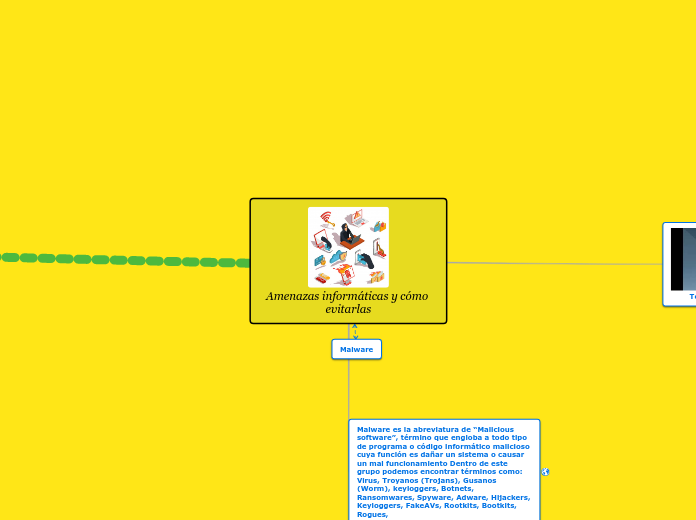

Amenazas informáticas y cómo evitarlas

Teresa Rodríguez‑k egina

Presentación Web

WOLFFHÜGEL CAICEDO WOLFFHÜGEL CAICEDO‑k egina

SLE

ALLISON MARIANA CHOCCÑA PAUCCARA‑k egina

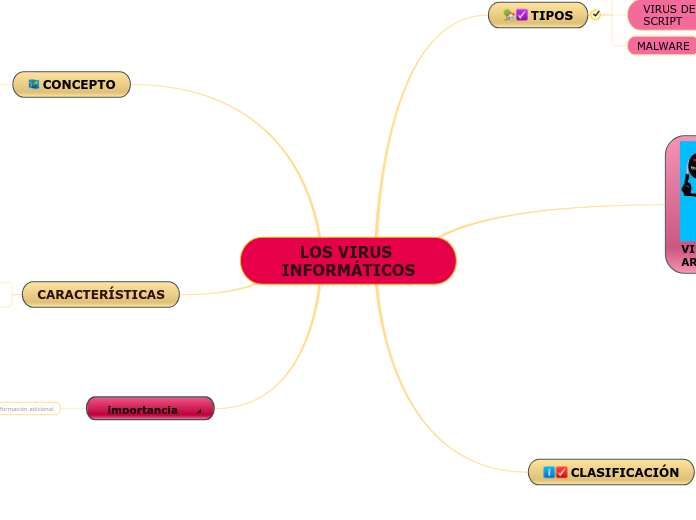

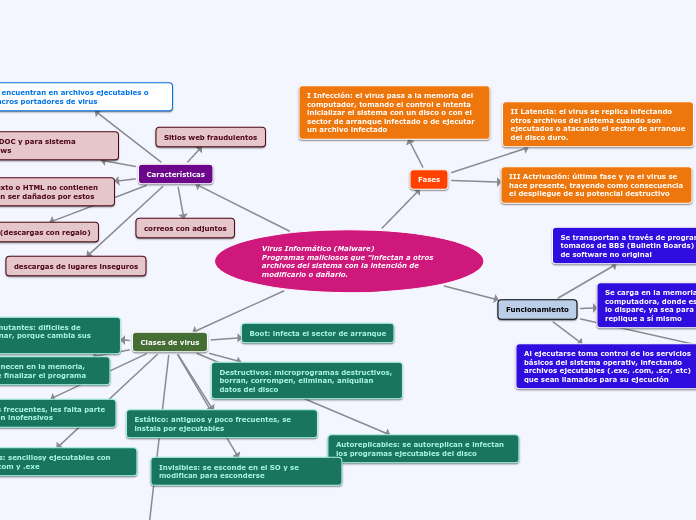

LOS VIRUS INFORMÁTICOS

patricia herrera‑k egina

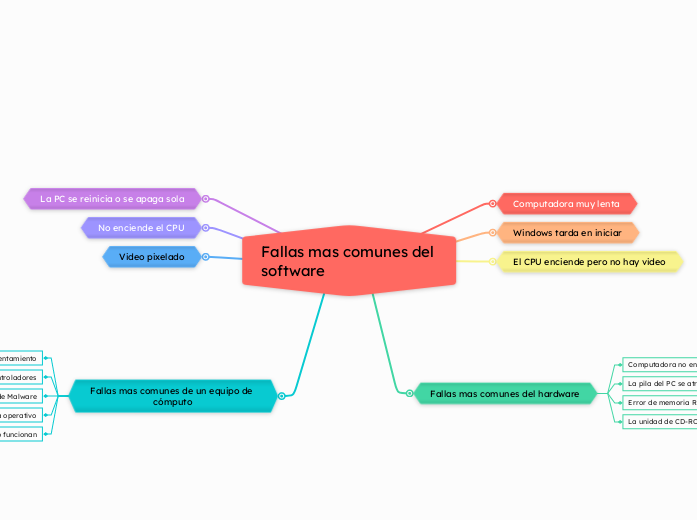

Fallas mas comunes del software

Rosaury Quiñonez‑k egina

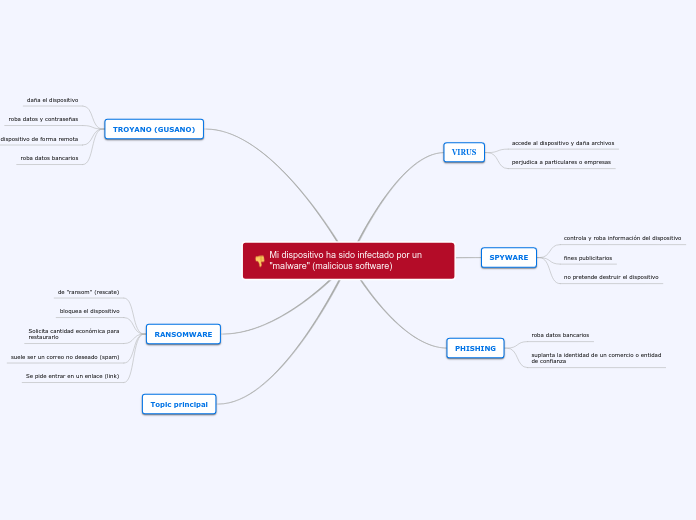

Mi dispositivo ha sido infectado por un "malware" (malicious software)

Julio Rico Francia‑k egina

VIRUS

Carlos Gutierrez‑k egina

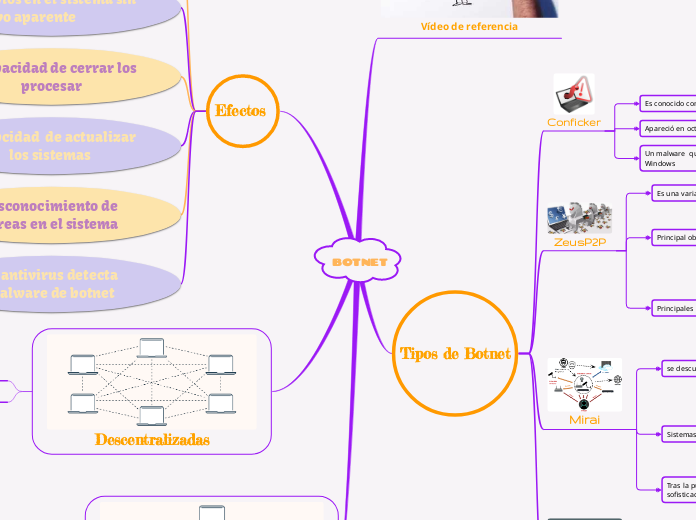

BOTNET

GABRIELA BRISETH CUEVA RAMIREZ‑k egina

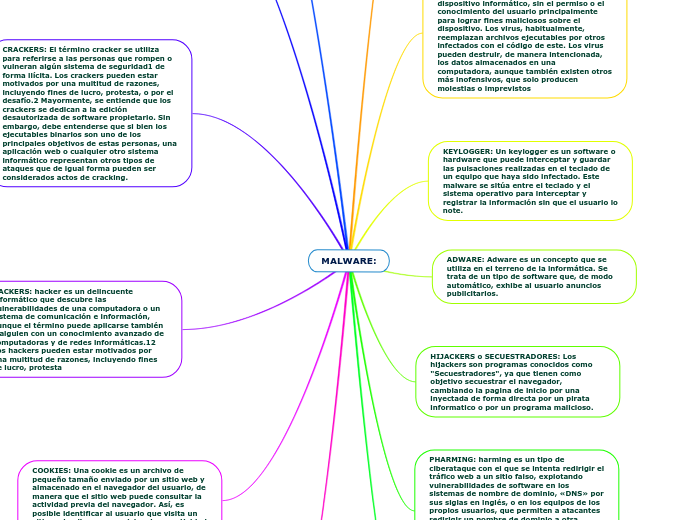

MALWARE:

Javier Gallardo‑k egina

Paso 5 Y 6 tics, eduardo pardo mauricio nieves

Eduardo Pardo‑k egina

Comunicaciones en Internet

Sanchez Chinesta Hugo‑k egina

Amenazas informáticas

Omar Soto‑k egina

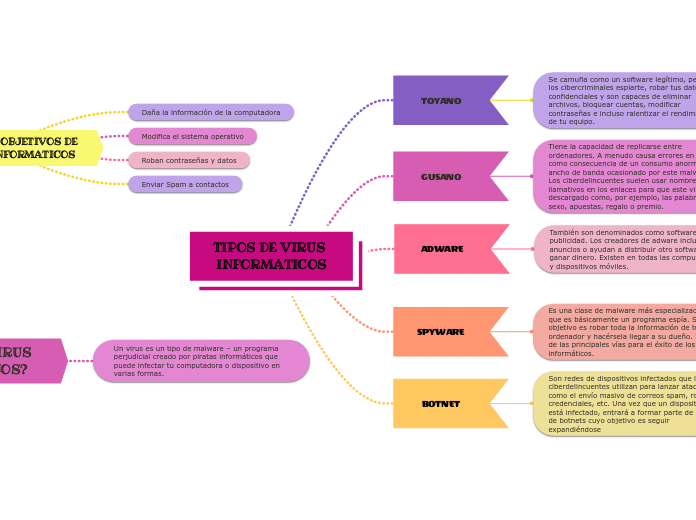

TIPOS DE VIRUS INFORMATICOS

DIEGO ISMAEL VILLON MARQUEZ‑k egina

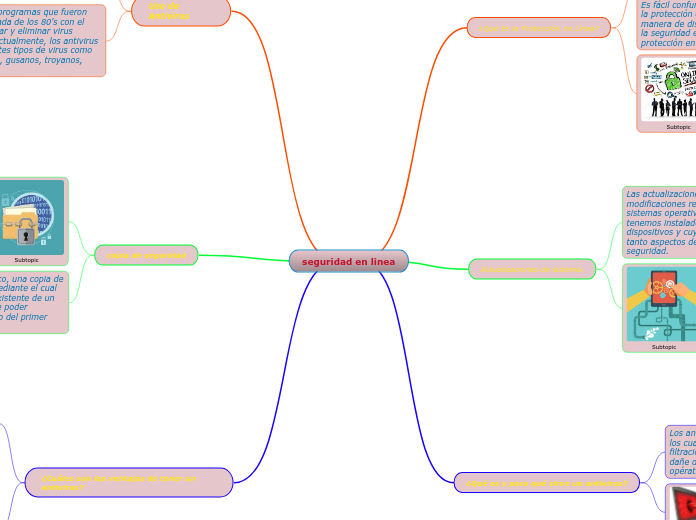

seguridad en linea

Wilfran Bernal‑k egina

RED PUBLICA

Albeiro Andrade‑k egina

TIC5

johanna tejeda‑k egina

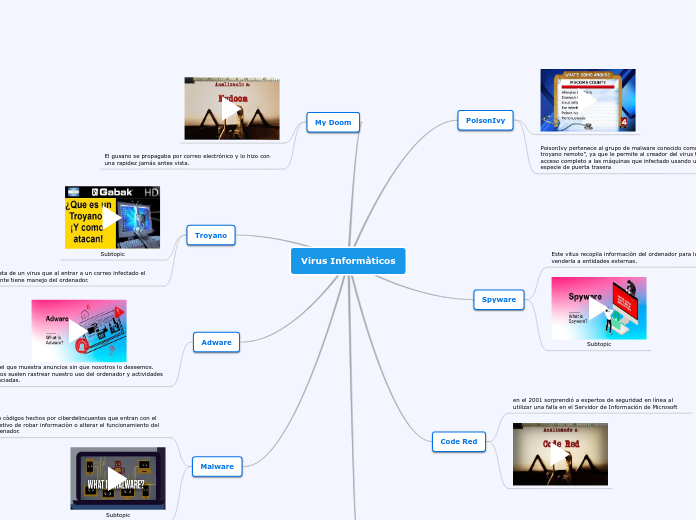

Virus Informàticos

Buena Q‑k egina

Tema 2 Comunicaciones

Marco Serrano Pablo‑k egina

Cómo crear y gestionar GPO en Windows SeDelitos informáticos en el Perú se triplicaron con la llegada de la pandemia y cifras siguen en ascenso

Wilibrord Arcos Escalante‑k egina

MALWARES

JAIME WASHINGTON HUAYLLANI HUAMANI‑k egina

ANTIVIRUS, SISTEMAS OPERATIVOS

Marcela Montealegre Pabello‑k egina

Organigrama arbol

juan miguel anguiano‑k egina

Seg de la información- Tendencias

Cristopher Herrera‑k egina

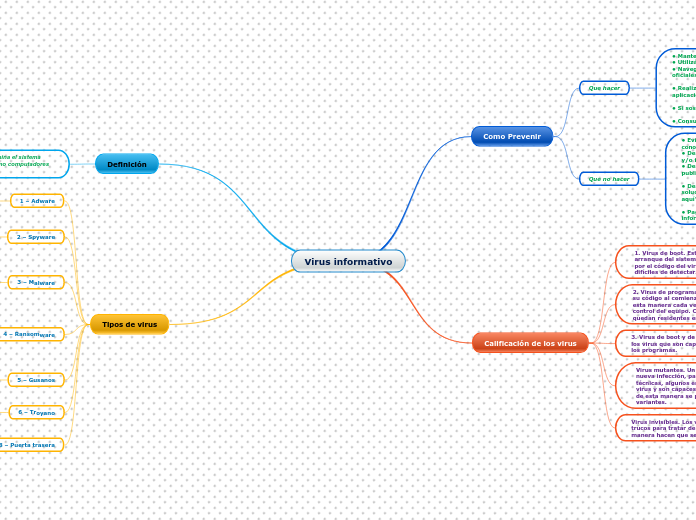

Virus informativo

Martinez Yañez Samuel Ollin‑k egina

normas apas

sara villamil solarte‑k egina

Riesgos del uso de software

Aderid Matinez Francisco‑k egina

TC

DIANA PATRICIA MONTENEGRO MARTINEZ‑k egina

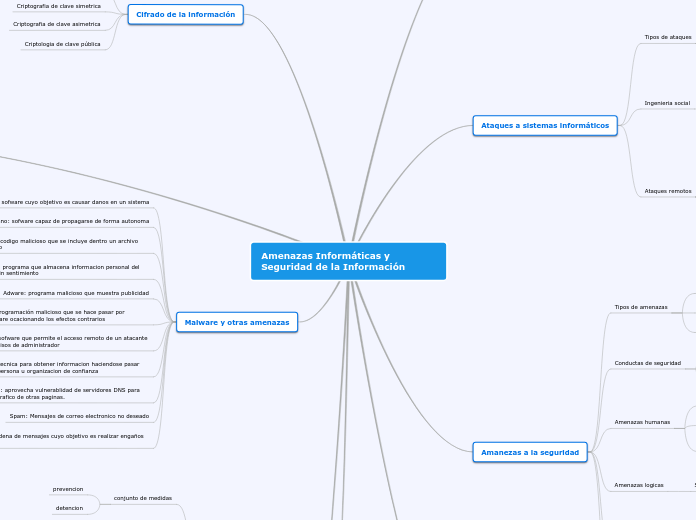

Amenazas Informáticas y Seguridad de la Información

Sebastian Pinzon Prieto‑k egina

Virus Informático

Anabel Ramírez‑k egina

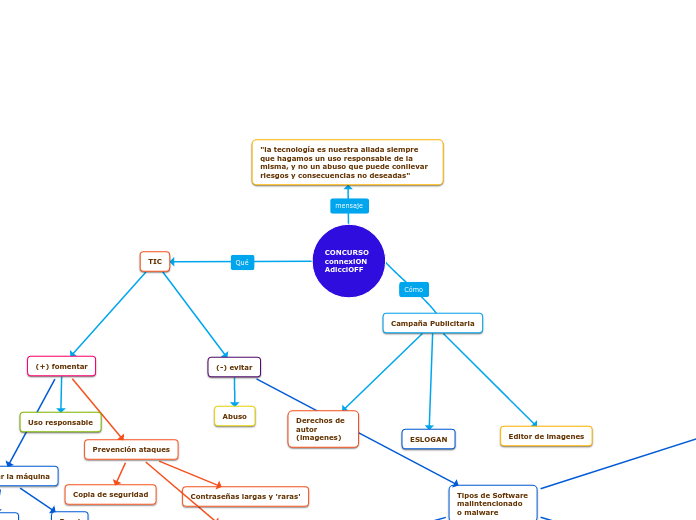

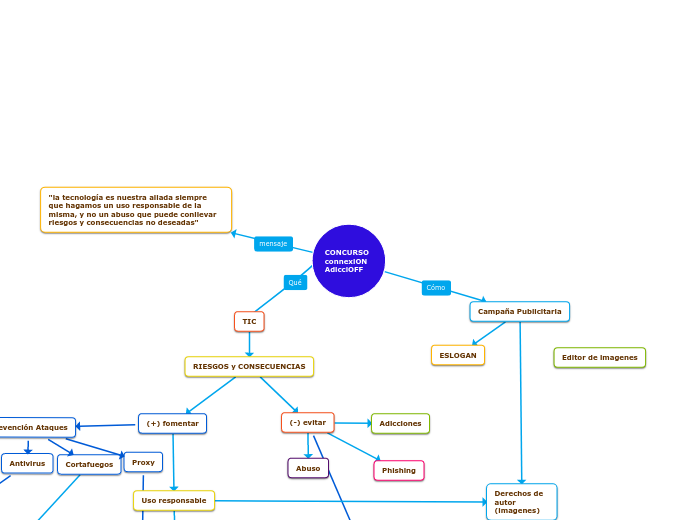

CONCURSOconnexiON AdicciOFF

Samuel Aresté de las Heras‑k egina

LA ERA DIGITAL

Santiago Tacha‑k egina

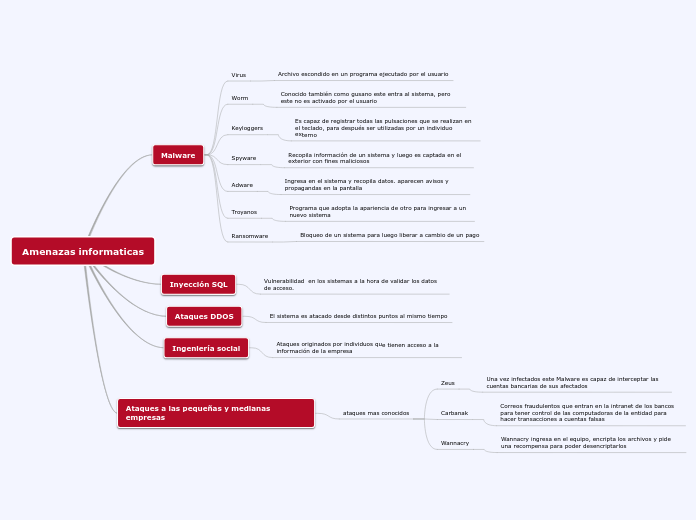

Amenazas informaticas

Deimer Garcia‑k egina

Uso de Navegadores

Andrew Nuñez Godinez‑k egina

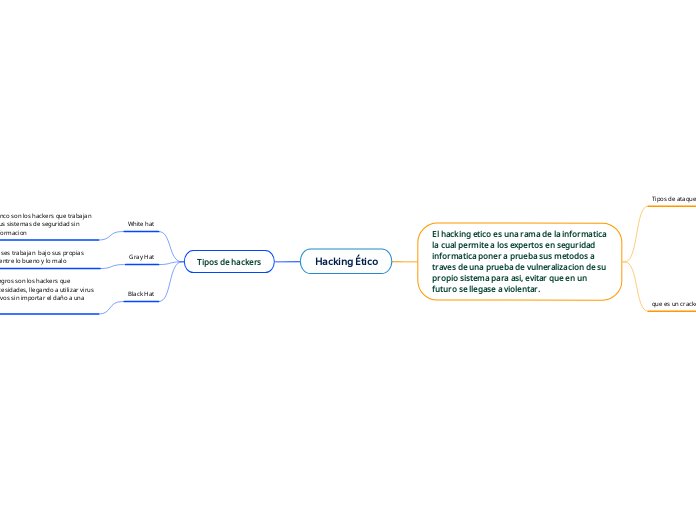

Hacking Ético

El Men Del GG‑k egina

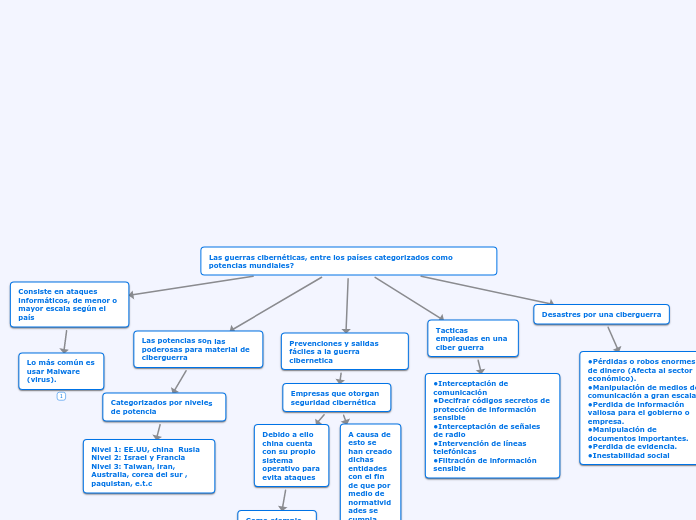

Las guerras cibernéticas, entre los países categorizados como potencias mundiales?

Paola Lizth‑k egina

hherramientas para el mantenimiento para equipos tecnologicos

Guillermo Lalo Rivera‑k egina

herramientas tec.

Maria G Magaña‑k egina

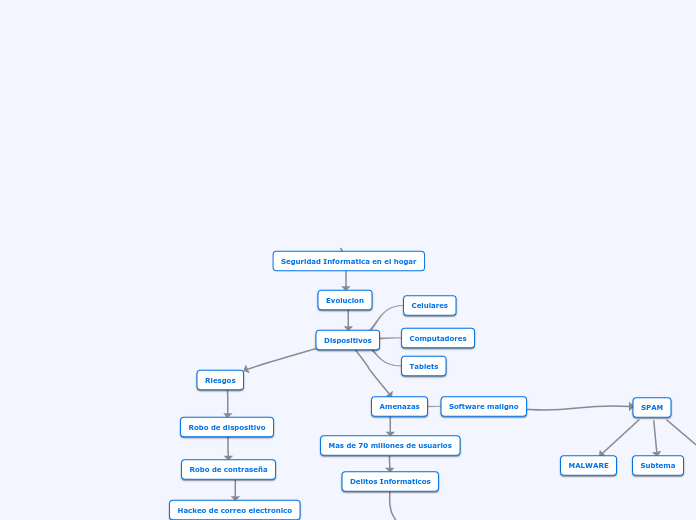

Seguridad Informatica

Juan Sebastian Hernandez Murillo‑k egina

capitulo 12

angela meneses‑k egina

Organigrama arbol

Israel Sánchez‑k egina

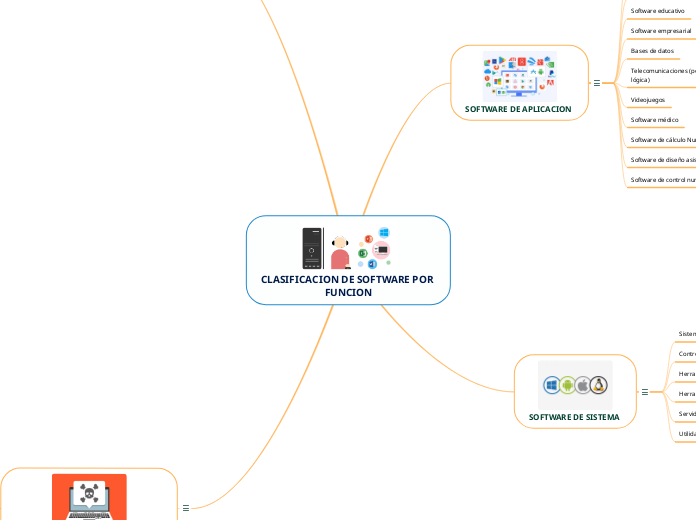

CLASIFICACION DE SOFTWARE POR FUNCION

SARAI ZAVALA HERNANDEZ‑k egina

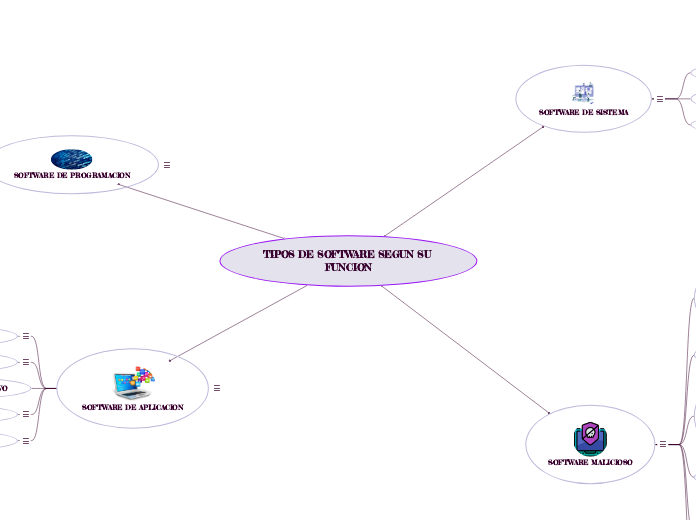

TIPOS DE SOFTWARE SEGUN SU FUNCION

Claudia Lopez‑k egina

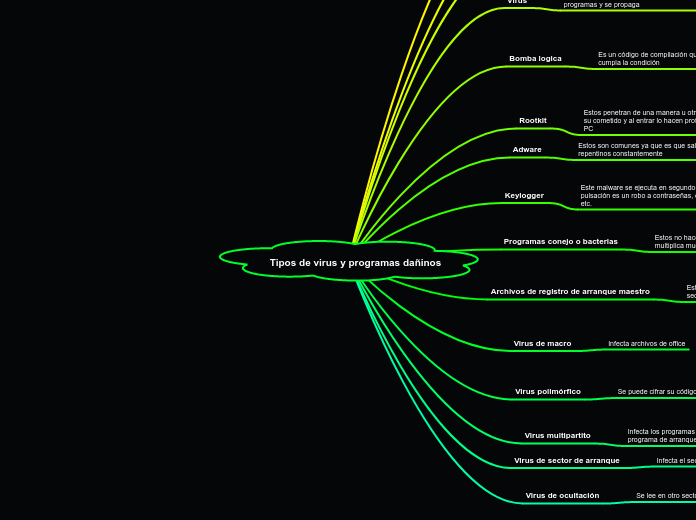

Tipos de virus y programas dañinos

Arthur Morgan‑k egina

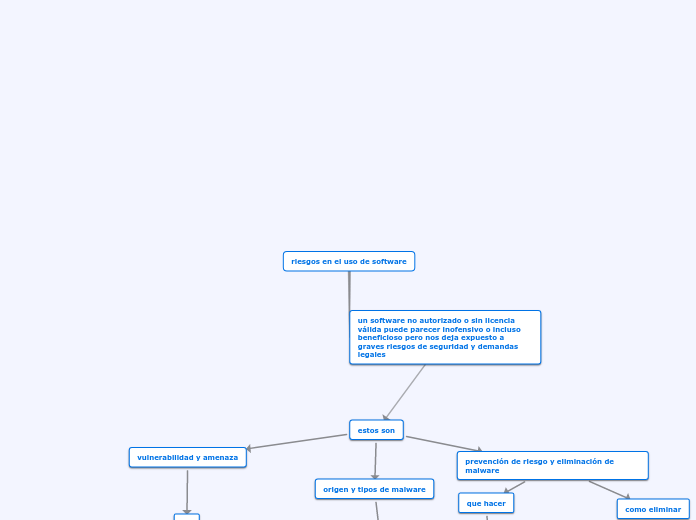

riesgos en el uso de software

itzel fabiola de la cruz figueroa‑k egina

seguridad virtual para computadores (antivirus)

maritza sosa‑k egina

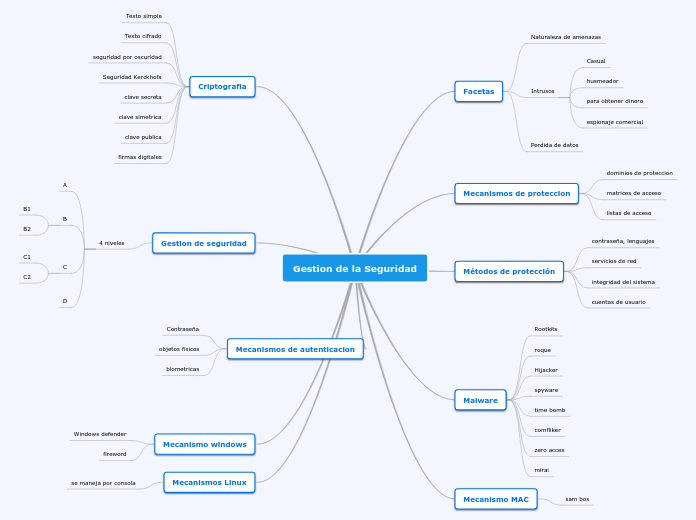

Gestion de la Seguridad

Fabian Mauricio CARO RODRIGUEZ‑k egina

TIC

javier steven gallo castiblanco‑k egina

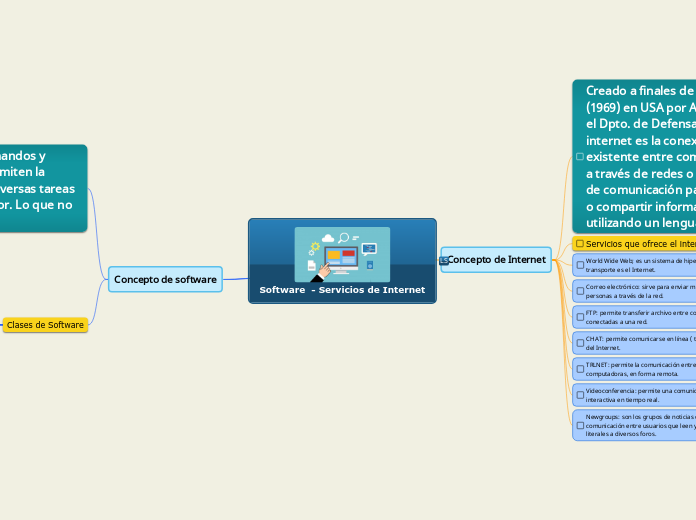

Software - Servicios de Internet

Lisbeth Santana Agámez‑k egina

Herramientas

abraham barrera‑k egina

EXPOSIONES

HERNANDO ALFONSO‑k egina

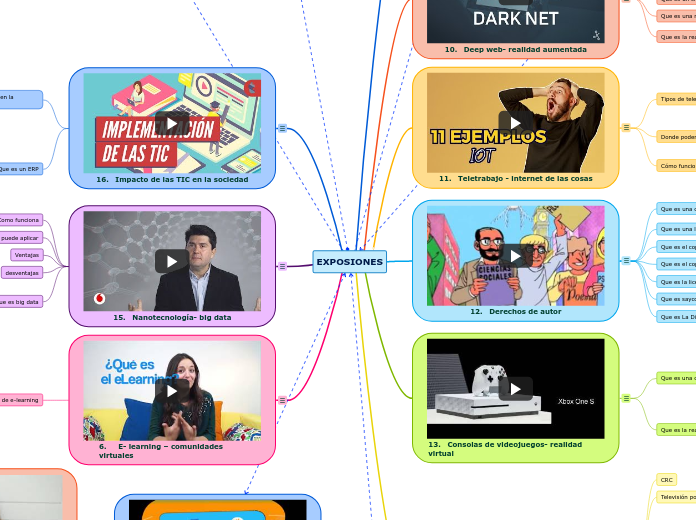

Inseguridad ciberneutica

Nicolle Reveles‑k egina

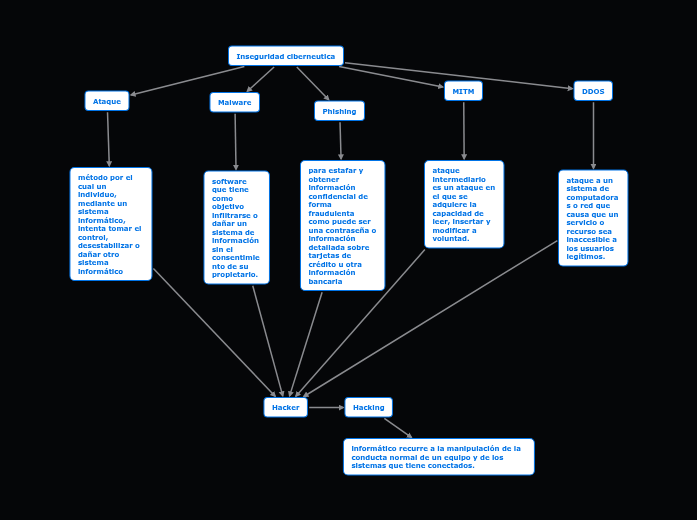

Peligro de las redes sociales.

Andres felipe Hernandez‑k egina

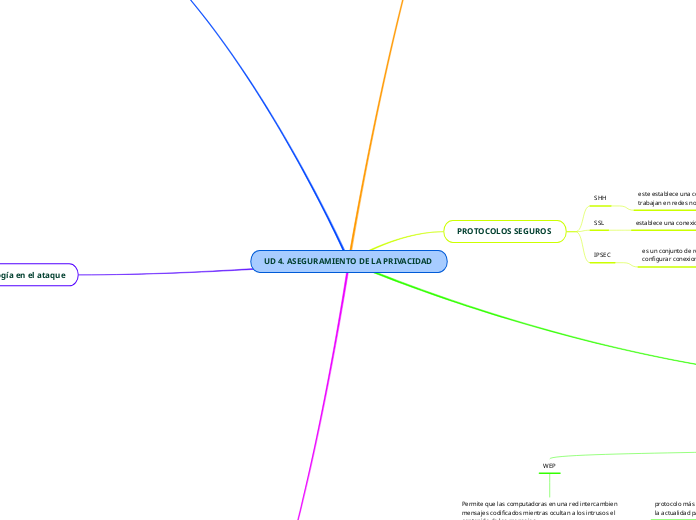

UD 4. ASEGURAMIENTO DE LA PRIVACIDAD

David Morales Cía‑k egina

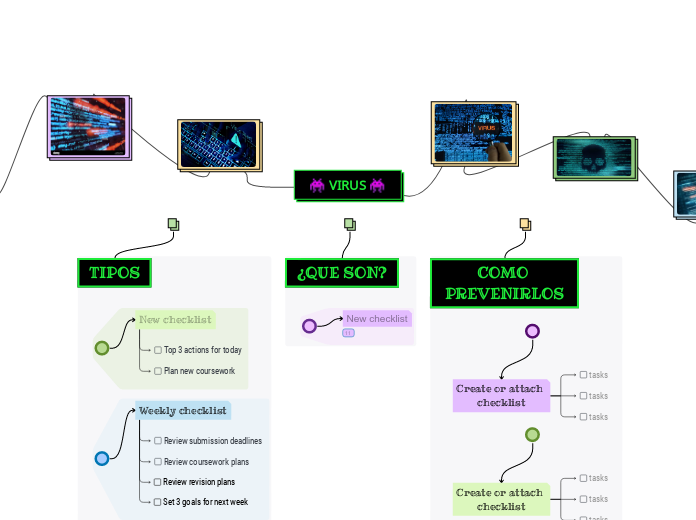

👾 VIRUS 👾

xiomara y karol‑k egina

TIC

hugo leon‑k egina

Guía de ciberataques

Aarón Quintana Bolaños‑k egina

Ciberataques

Carlota Prado Fernandez‑k egina

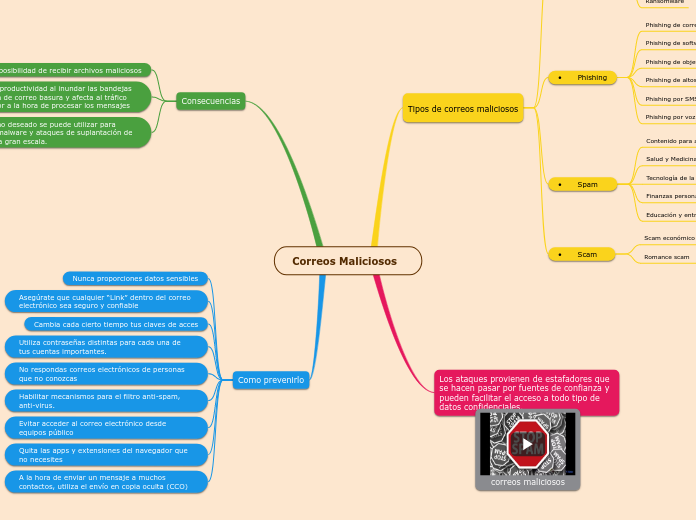

Correos Maliciosos

EDISON AHUANLLA TANTANI‑k egina

clasificacion de virus

victoria mejia acevedo‑k egina

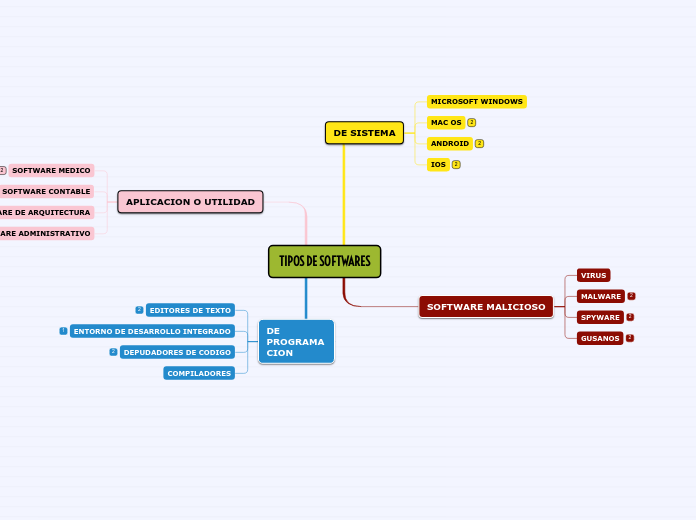

TIPOS DE SOFTWARES

Mónica Peñafiel Carey‑k egina

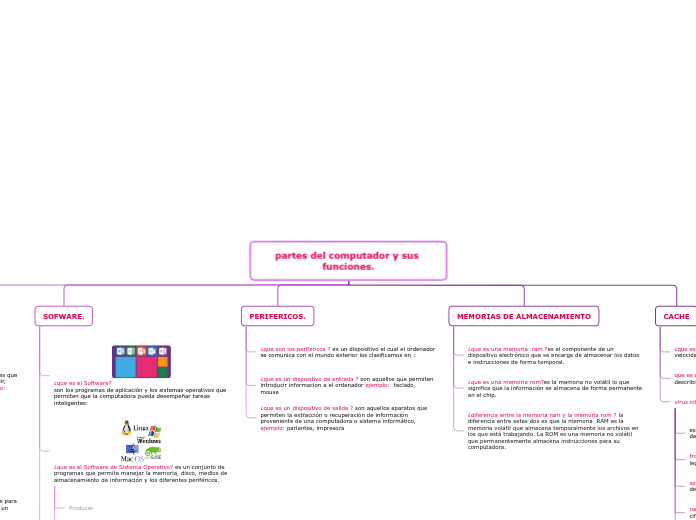

partes del computador y sus funciones.

juanpablo londoño‑k egina

~Software~

ANGEL DAVID BARRIENTOS VITAL‑k egina

hardware y software

Monica Castillo‑k egina

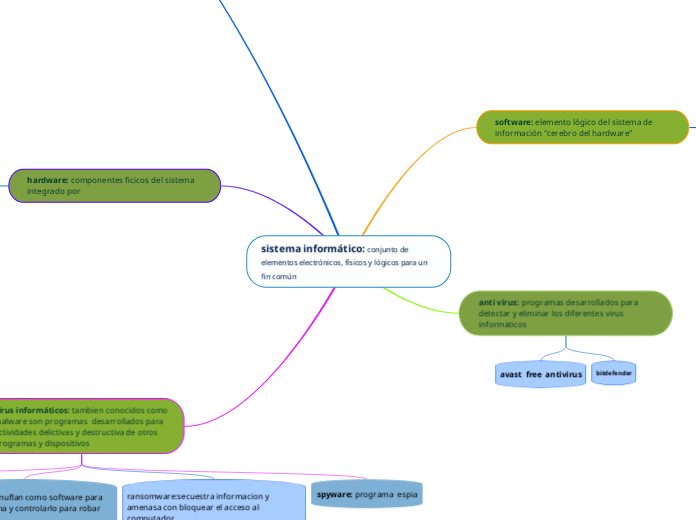

sistema informático: conjunto de elementos electrónicos, físicos y lógicos para un fin común

camilo vargas‑k egina

CONCURSOconnexiON AdicciOFF

Mario Caminero del Pozo‑k egina

18 tendencias de ciberseguridad

Juanes Henao‑k egina

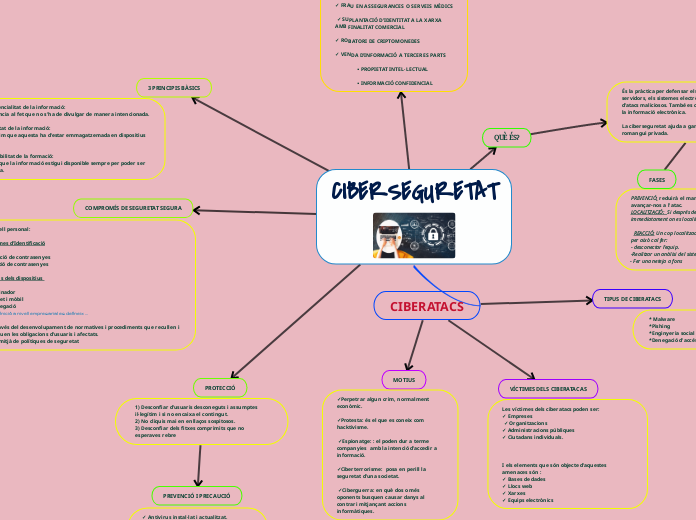

CIBERSEGURETAT

Chaimae Guettaf‑k egina

SEGURIDAD DE LA INFORMACION

Alejandro Marenco‑k egina

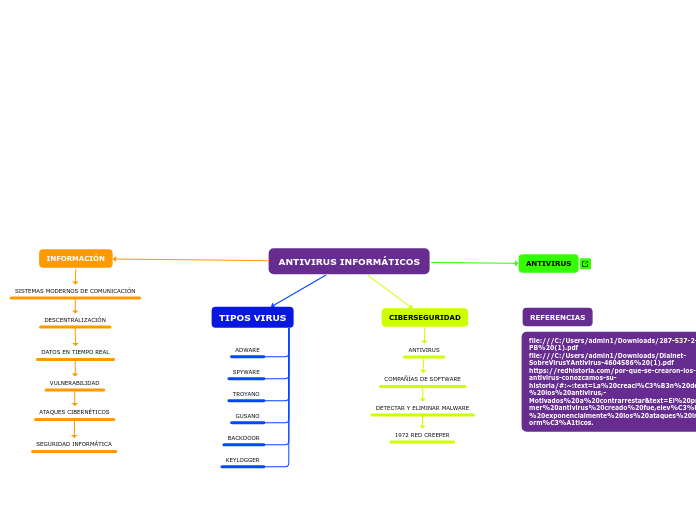

ANTIVIRUS INFORMÁTICOS

Juan Diego Renal Florez‑k egina

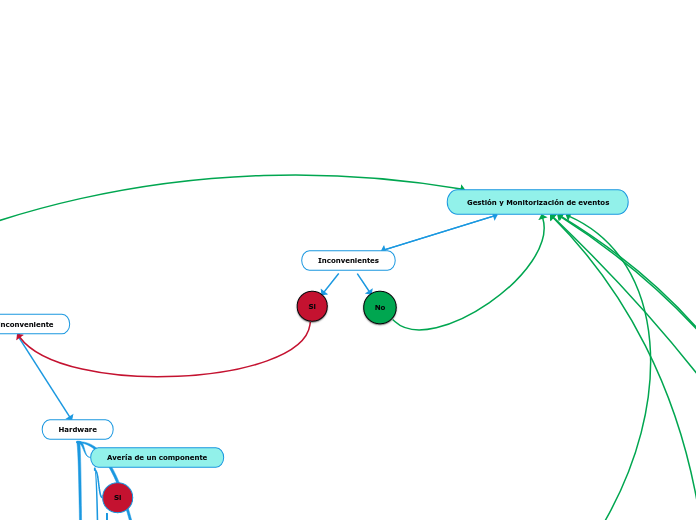

Inconvenientes

Christian Carballo Ibáñez‑k egina

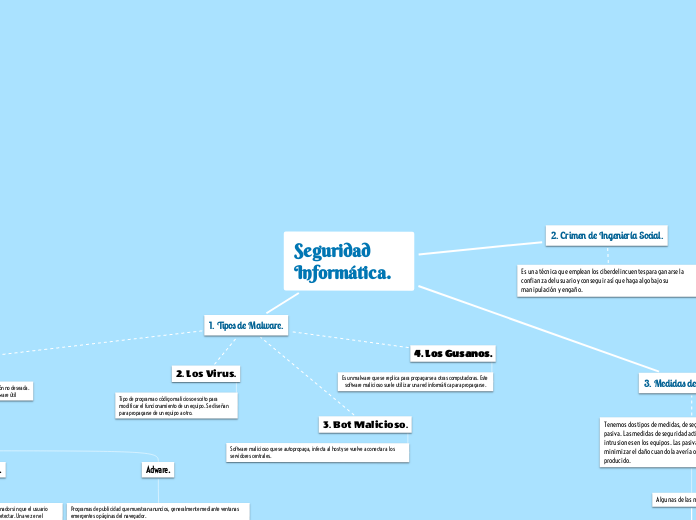

Seguridad Informática.

María Fernández López‑k egina

UNIR

David Lasluisa‑k egina

mantenimiento en hardware y software

abisay martinez‑k egina

Historia de la seguridad en Informática o redes

Norma Muñoz‑k egina

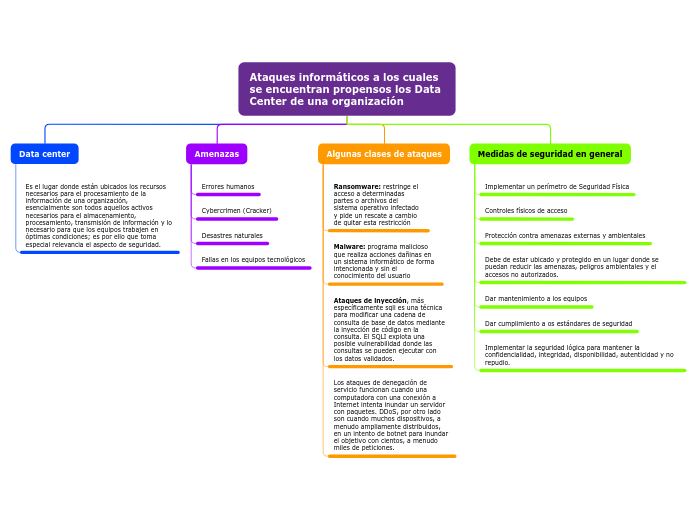

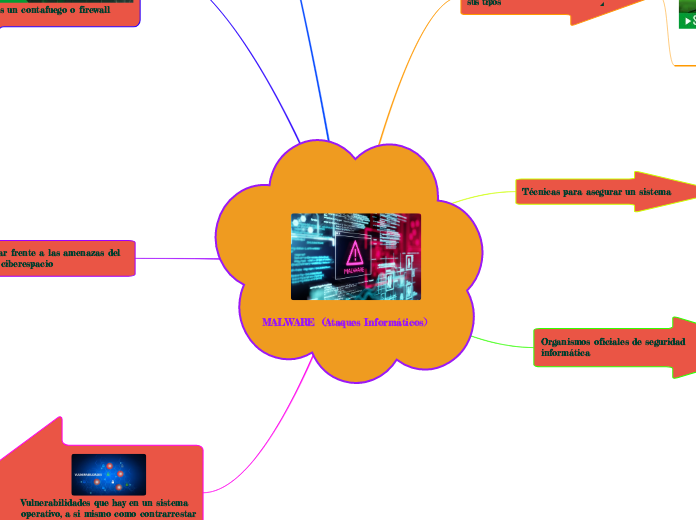

MALWARE (Ataques Informáticos)

NELSON LAYME MAMANI‑k egina