Phishing Buru mapak - Galeria publikoa

Arakatu mundu osoko Mindomoko erabiltzaileek sortutako phishing buru-mapen bilduma publiko zabala. Hemen, phishing rekin lotutako diagrama publiko guztiak aurki ditzakezu. Adibide hauek ikus ditzakezu inspirazio pixka bat lortzeko. Diagrama batzuek kopiatzeko eta editatzeko eskubidea ere ematen dizute. Malgutasun horri esker, buru-mapa hauek txantiloi gisa erabil ditzakezu, denbora aurrezteko eta zure lanerako abiapuntu sendo bat emanez. Galeria honetan zure eskemekin lagundu dezakezu publiko egiten dituzunean, eta beste erabiltzaile batzuen inspirazio iturri izan zaitezke eta hemen agertu zaitezke.

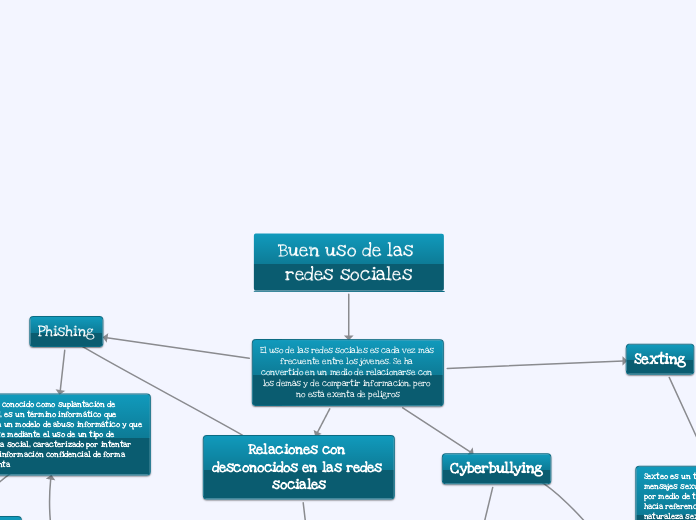

Buen uso de las redes sociales

Iker Olvera‑k egina

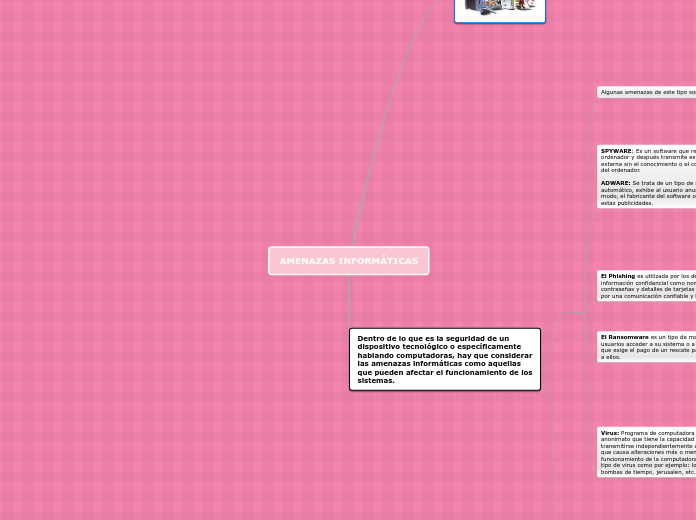

AMENAZAS INFORMÁTICAS

alejandra barranco flores‑k egina

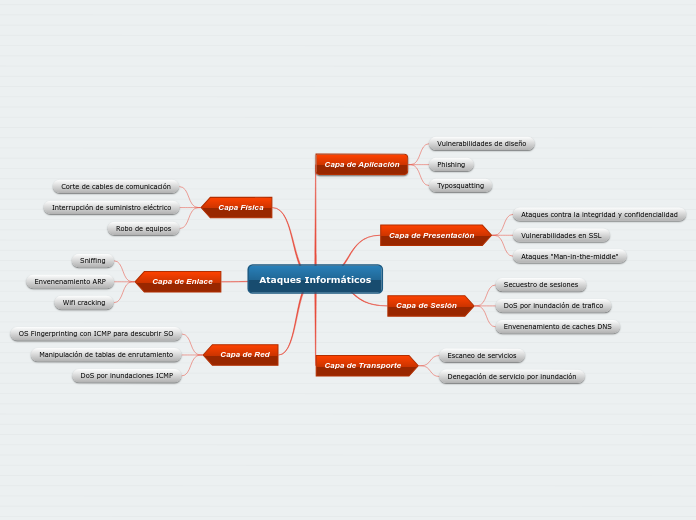

Ataques Informáticos

Felipe Hernandez‑k egina

el phishing.

KATY YULIETH GONZALEZ MEZA‑k egina

💳Phishing

Denzel Pinedo‑k egina

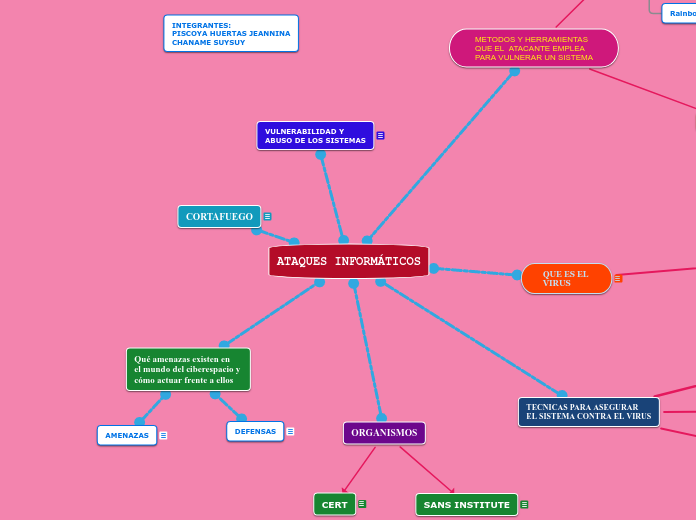

ATAQUES INFORMÁTICOS

Jeannina Nicohl‑k egina

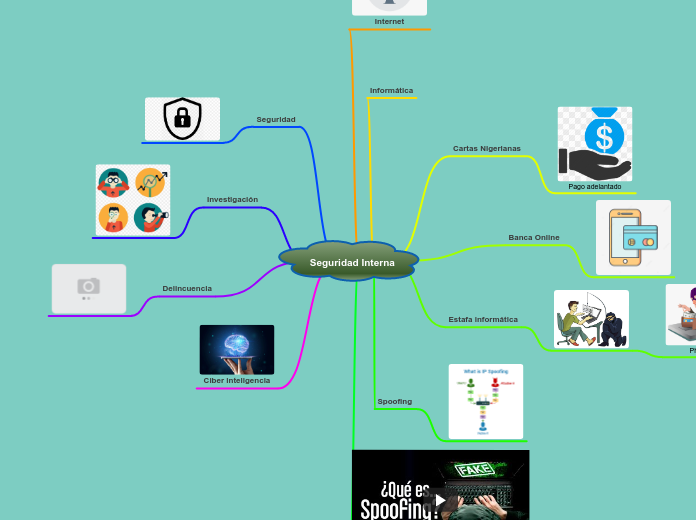

Seguridad Interna

Gerardo Lira‑k egina

Terminología Informática

nacho dom‑k egina

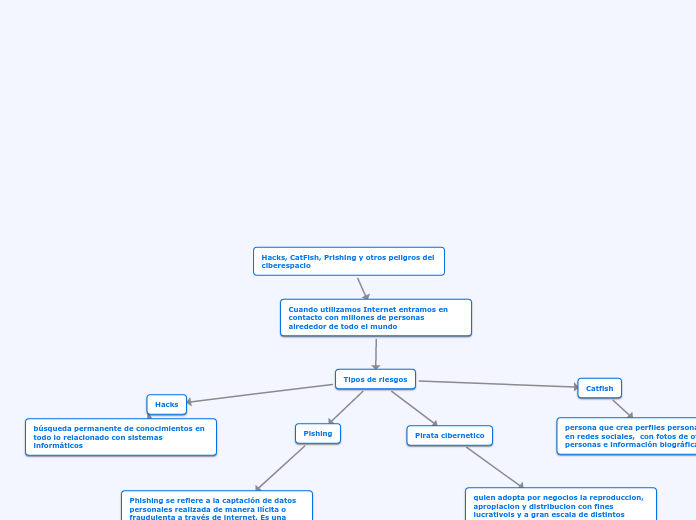

Hacks, CatFish, Prishing y otros peligros del ciberespacio

seguridad cibernetica‑k egina

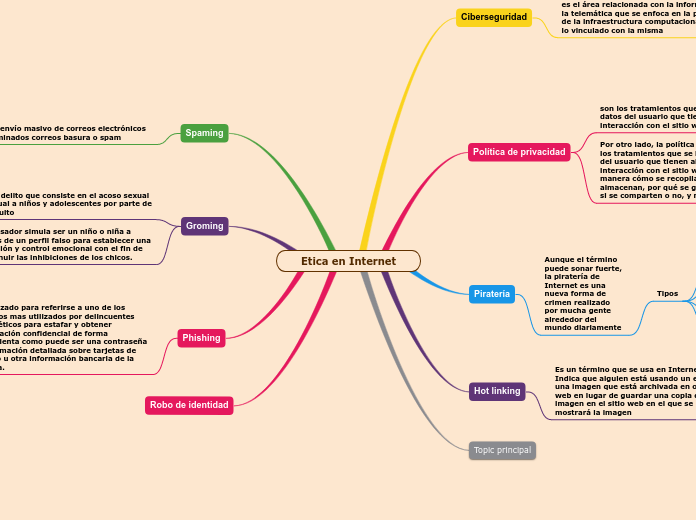

Etica en Internet

Michelli Mejia‑k egina

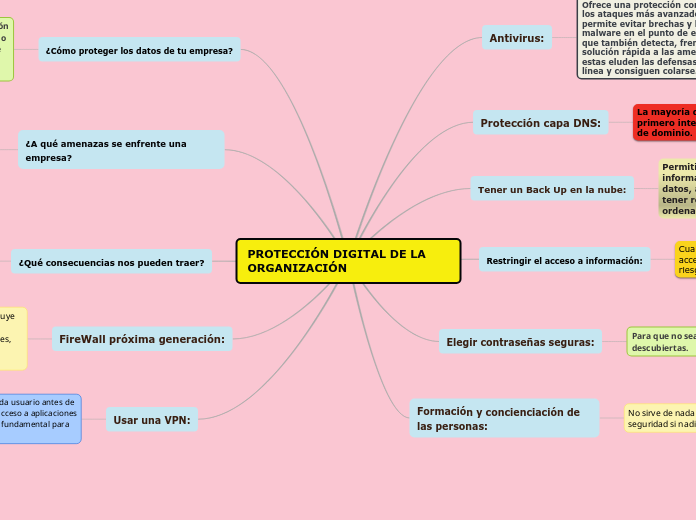

PROTECCIÓN DIGITAL DE LA ORGANIZACIÓN

Geoconda Bermeo‑k egina

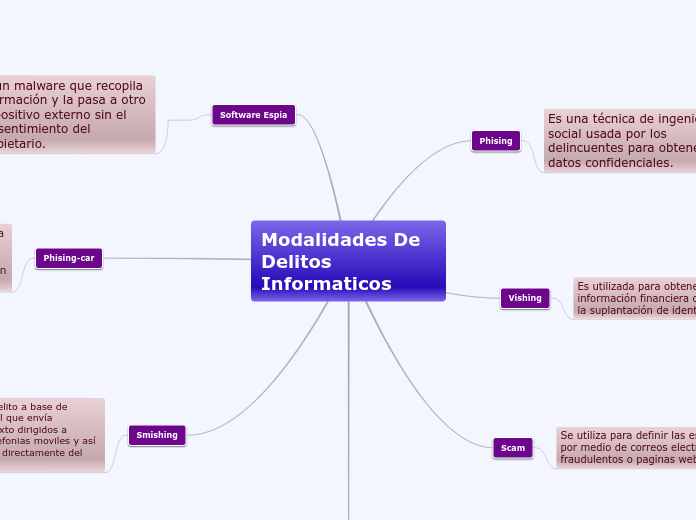

Modalidades De Delitos Informaticos

angie romaña‑k egina

AMENAZAS INFORMÁTICAS

Jhohalys valencia micolta‑k egina

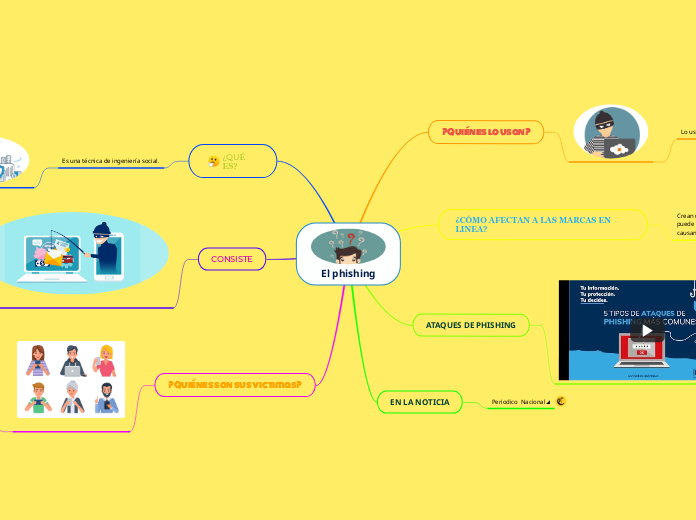

El phishing

Geanla Bravo‑k egina

Peligros del Internet

Mariana Gonzalez‑k egina

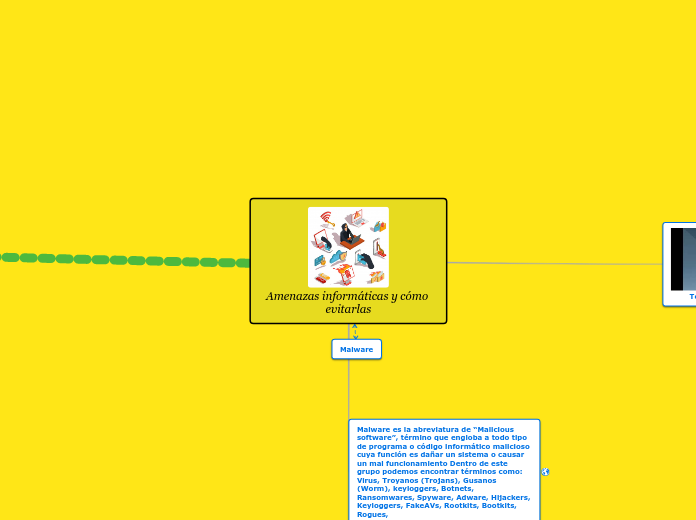

Amenazas informáticas y cómo evitarlas

Teresa Rodríguez‑k egina

ESTRUCTURA ORGANIZACIONAL SAP

alfredo suarez‑k egina

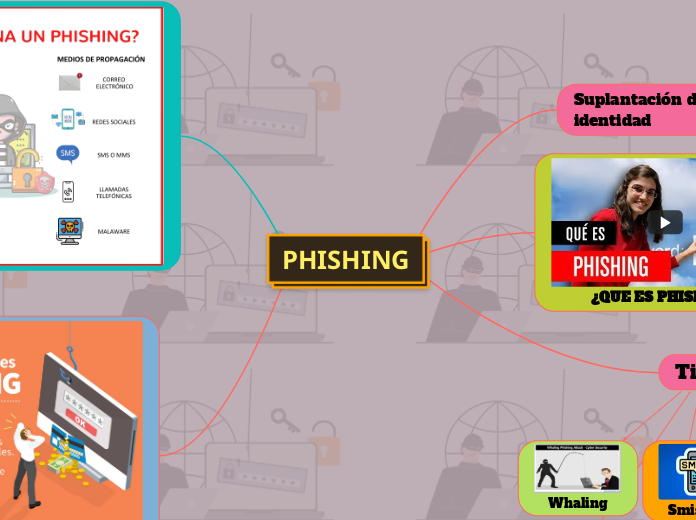

PHISHING

FRINE PEÑA OLMEDO‑k egina

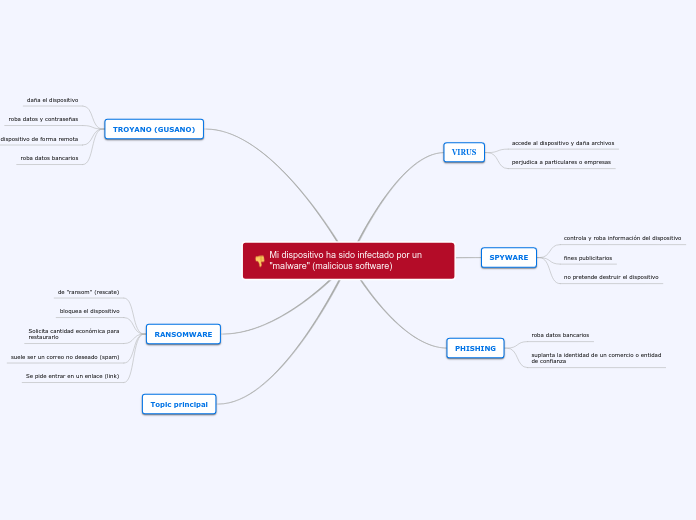

Mi dispositivo ha sido infectado por un "malware" (malicious software)

Julio Rico Francia‑k egina

Yago

Yago Artiñano Sainz‑k egina

PISHING

JEDMI LUCERO LEZARME MACHUCA‑k egina

Inmersión en la nube

Angela Galindo‑k egina

Taller 2 google drive

Cristian Alejandro Cortes‑k egina

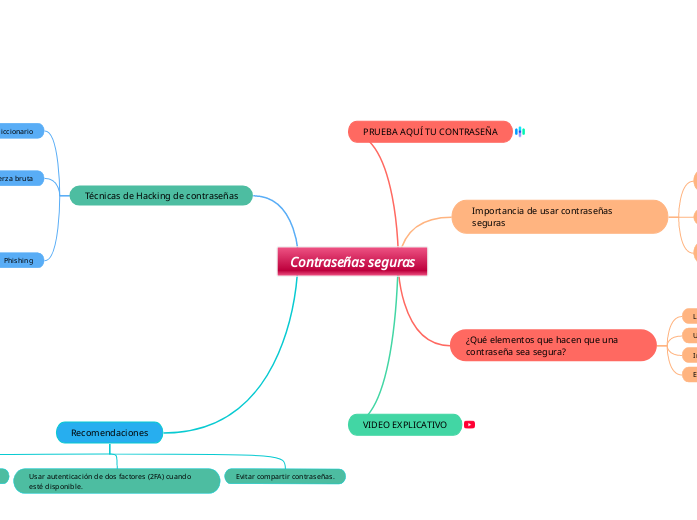

Contraseñas seguras

Samuel Moreno‑k egina

PHISHING

MANUEL ENRIQUE GUEVARA LOPEZ‑k egina

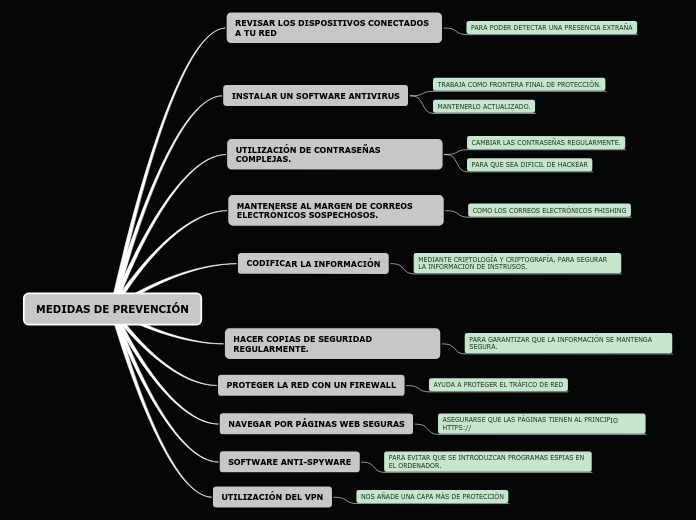

MEDIDAS DE PREVENCIÓN

Pablo Blanco‑k egina

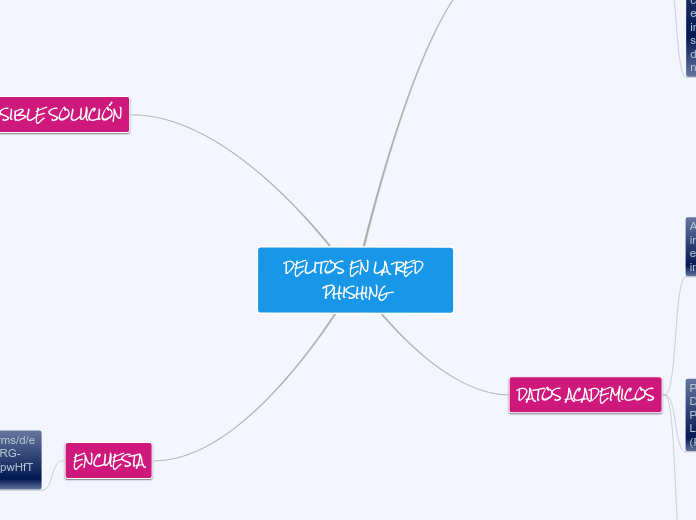

DELITOS EN LA RED PHISHING

Jenny Constanza Giraldo Bautista‑k egina

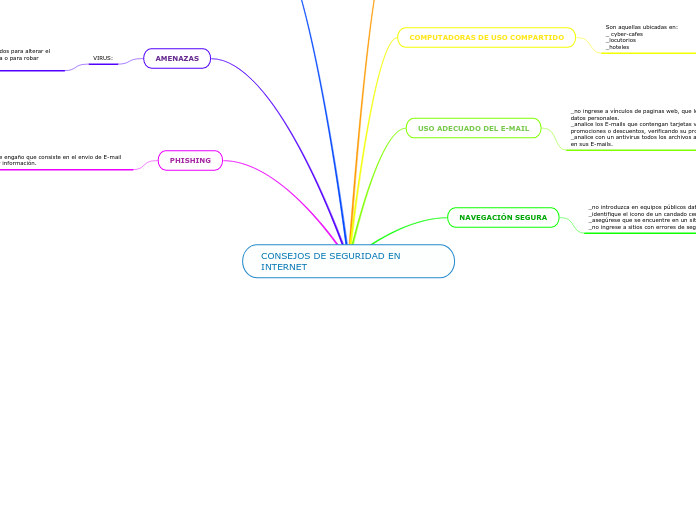

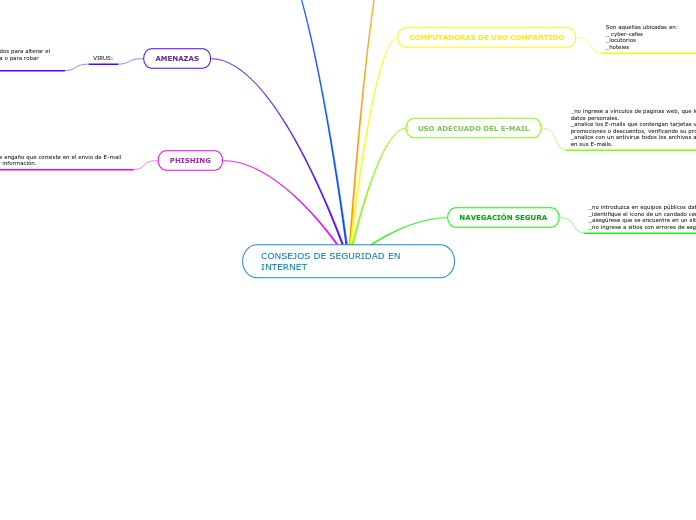

CONSEJOS DE SEGURIDAD EN INTERNET

Joseline Galindo Garcia‑k egina

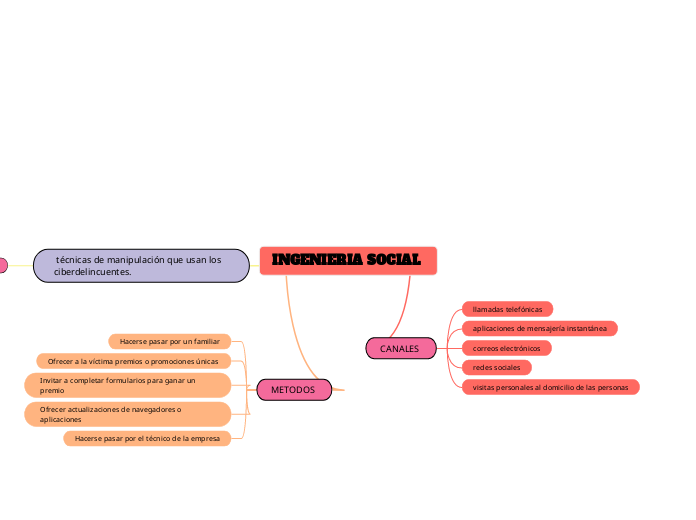

INGENIERIA SOCIAL

LILI LIZBEHT CCASANI HUAYHUA‑k egina

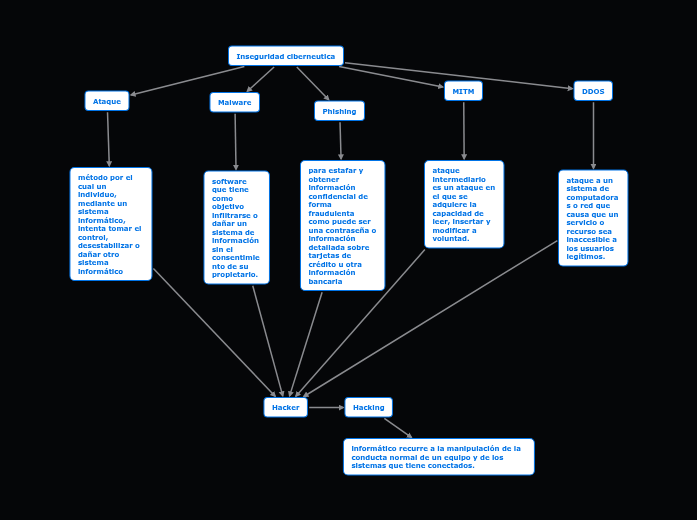

Inseguridad ciberneutica

Nicolle Reveles‑k egina

BANCA ONLINE E-SALUD

Lina Ulloa‑k egina

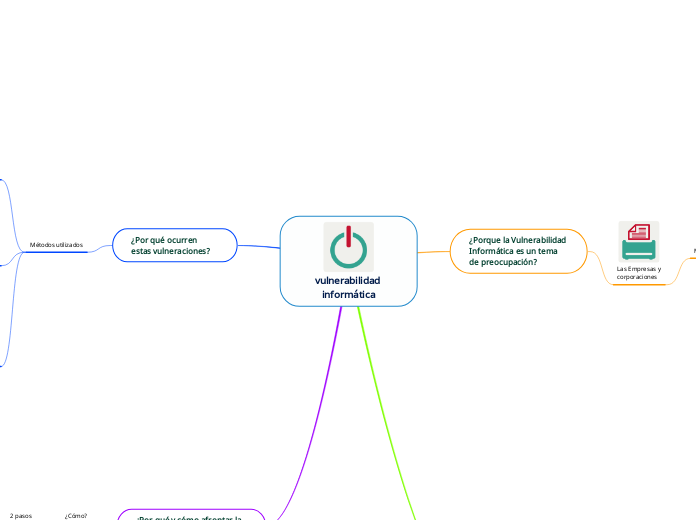

vulnerabilidad informatica

Bladimir Valle salinas‑k egina

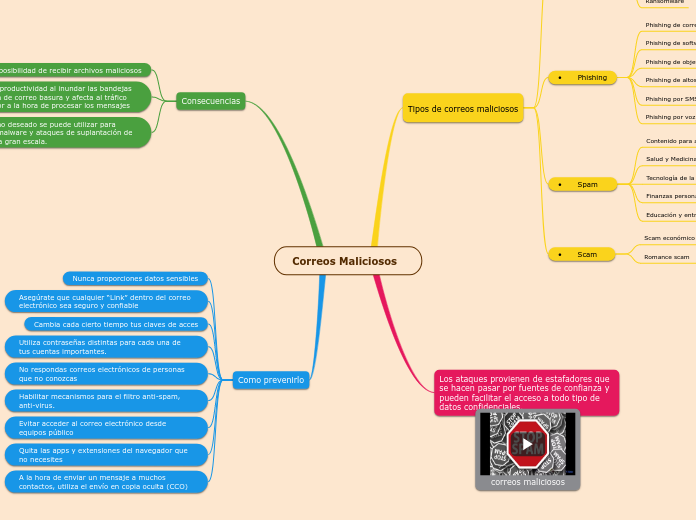

Correos Maliciosos

EDISON AHUANLLA TANTANI‑k egina

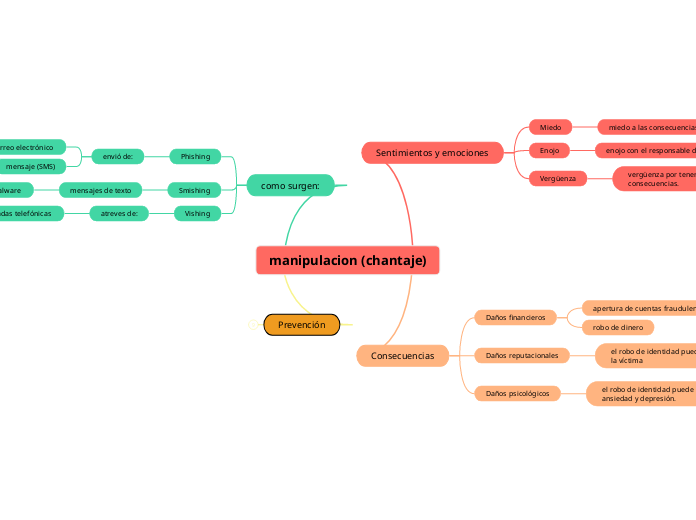

manipulacion (chantaje)

SAMUEL JUNIOR VEGA QUISPE‑k egina

CONSEJOS DE SEGURIDAD EN INTERNET

Joseline Galindo Garcia‑k egina

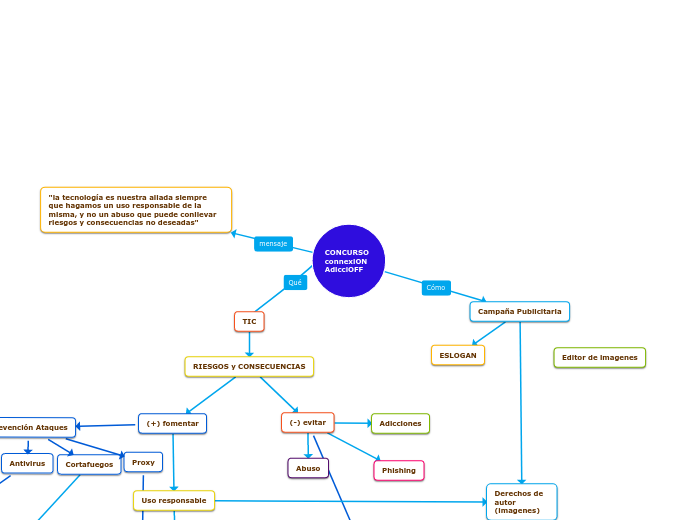

CONCURSOconnexiON AdicciOFF

Mario Caminero del Pozo‑k egina

Organigrama

Rafael Quiles‑k egina

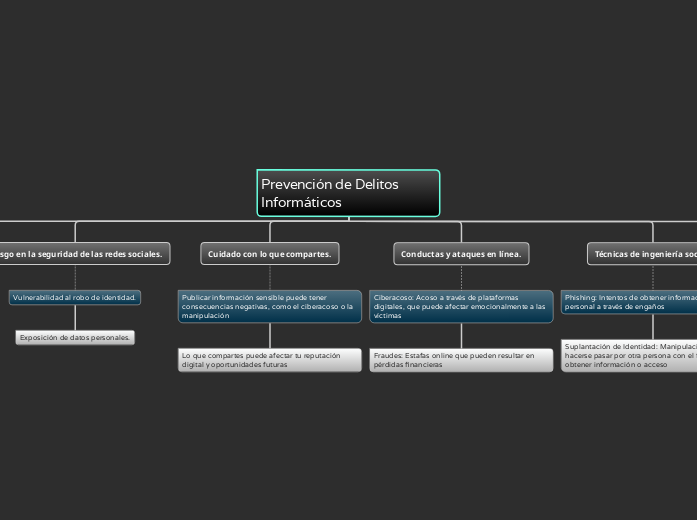

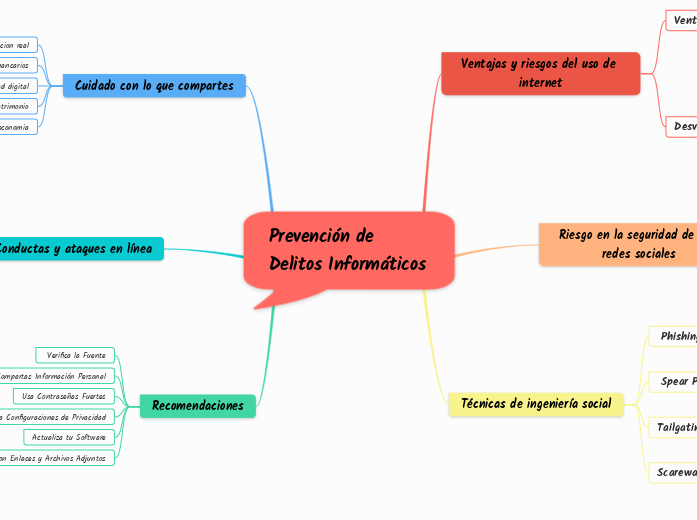

Prevención de Delitos Informáticos

CAMILO GARRIDO SEQUERA‑k egina

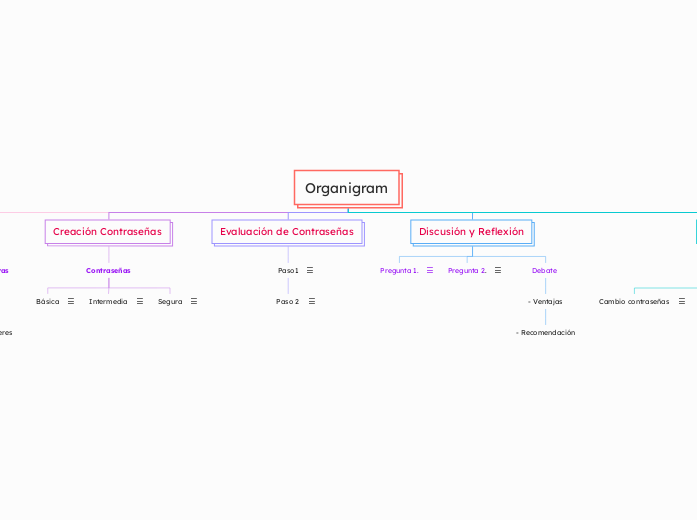

Importancia de crear contraseñas seguras y evaluarlas

Rubén Arellano Cintado‑k egina

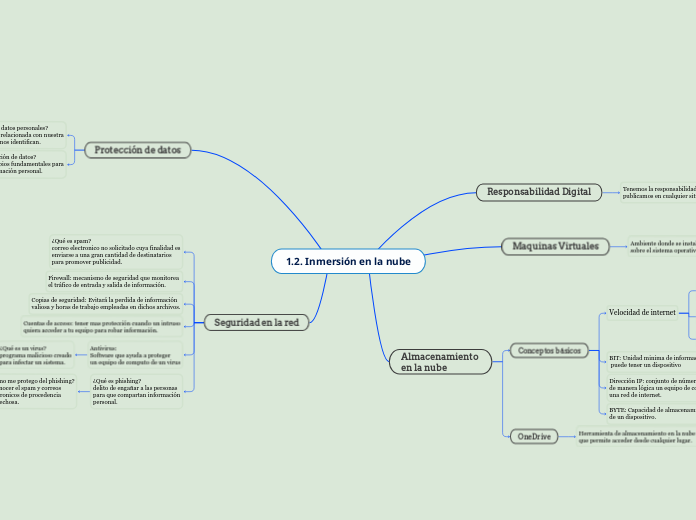

1.2. Inmersión en la nube

Fernanda Cantu‑k egina

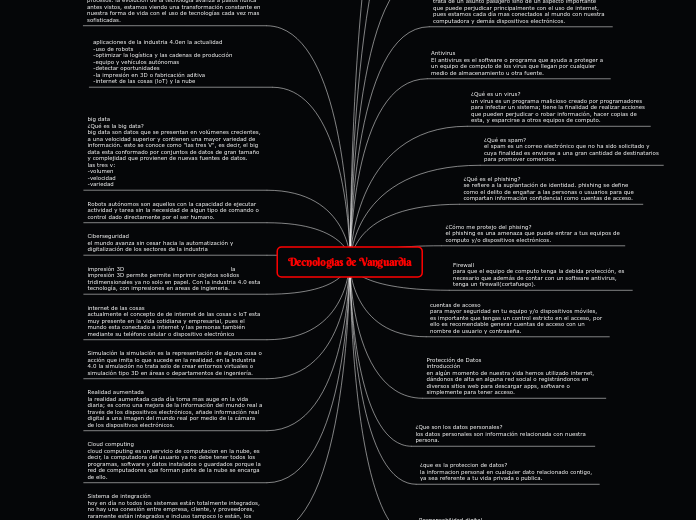

Decnologias de Vanguardia

Fernanda Sánchez‑k egina

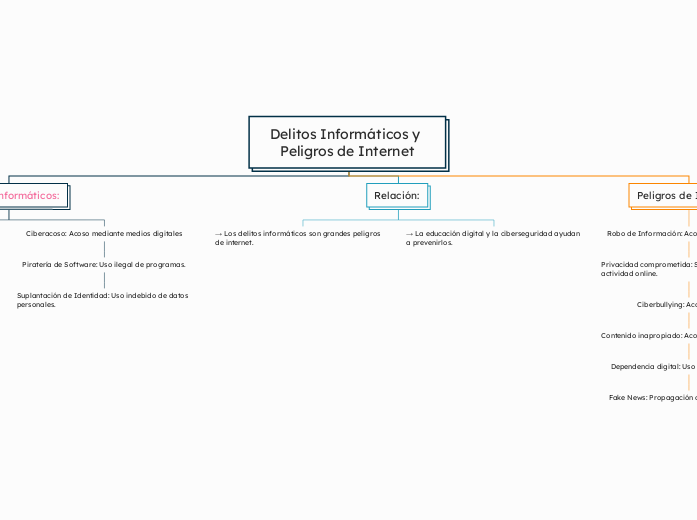

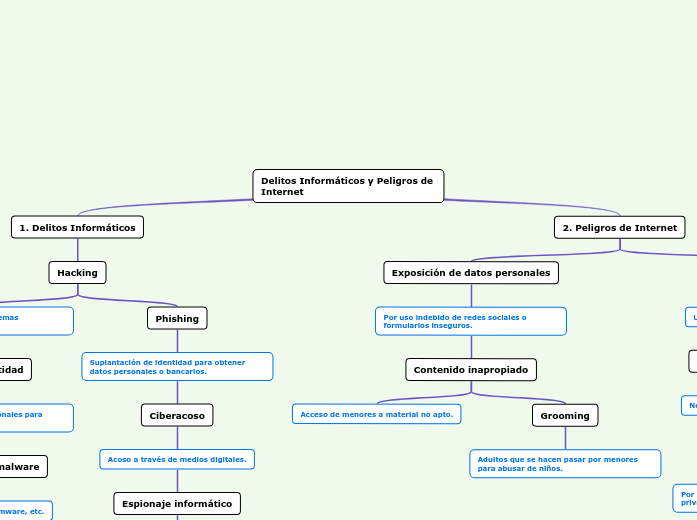

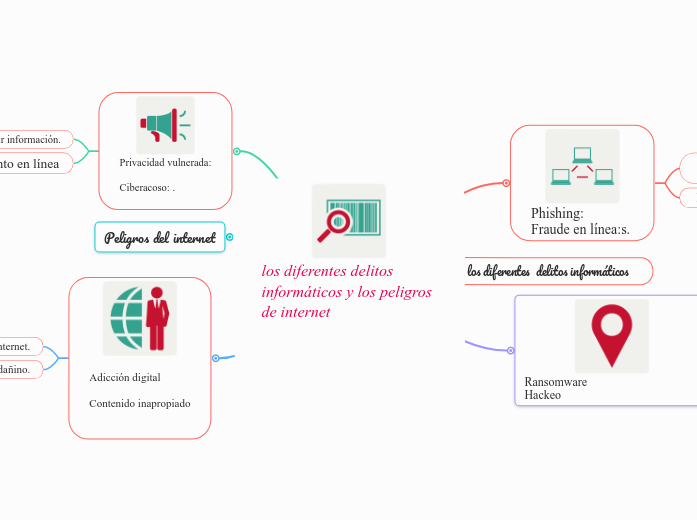

Delitos Informáticos y Peligros de Internet

Cristian Ojeda‑k egina

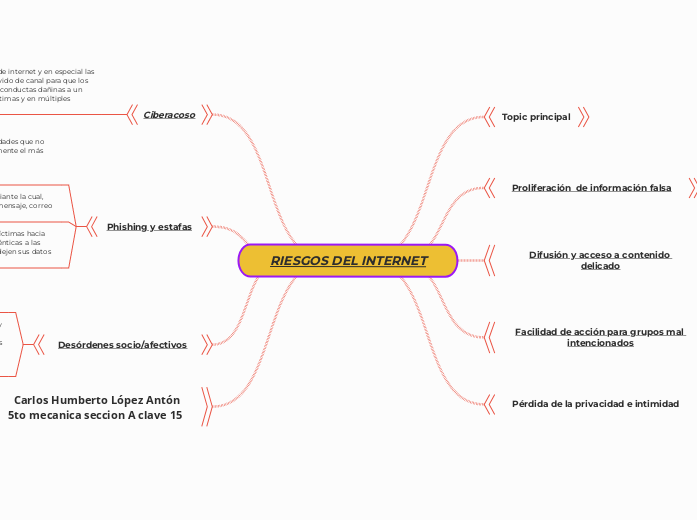

RIESGOS DEL INTERNET

Carlos humberto lopez antom‑k egina

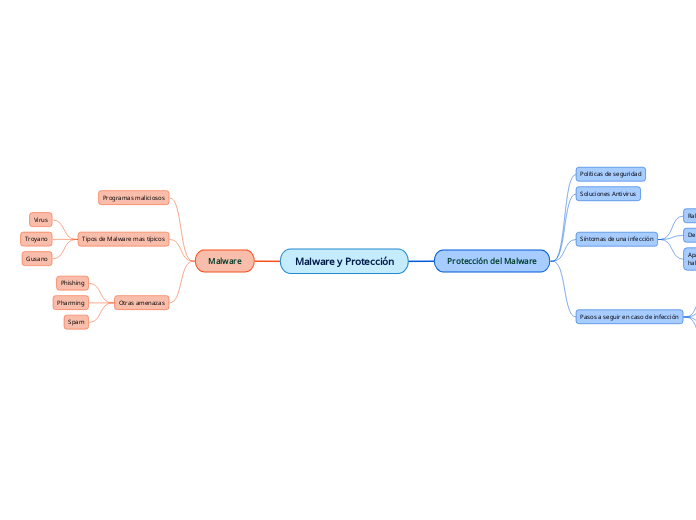

Malware y Protección

Marcos Pérez Mora‑k egina

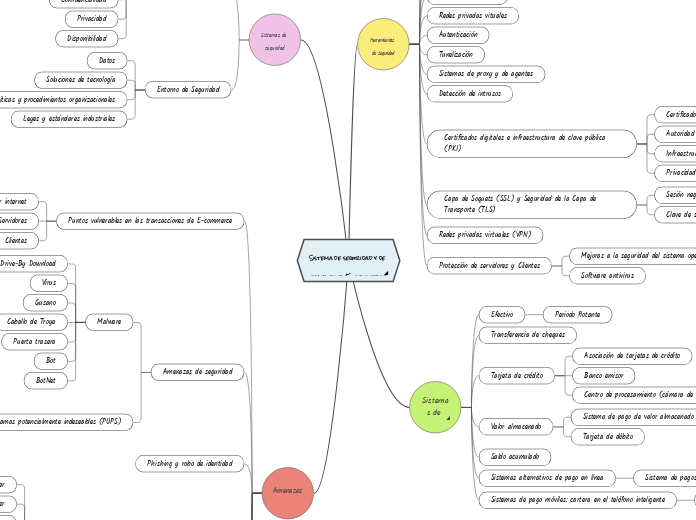

Sistema de seguridad y de pagos en el E-commerce

Ana Arriaga‑k egina

PAUTAS DE SEGURIDAD

Rosa Bautissta Garcia‑k egina

vulnerabilidad informática

JHON LENON VARGAS TARRILLO‑k egina

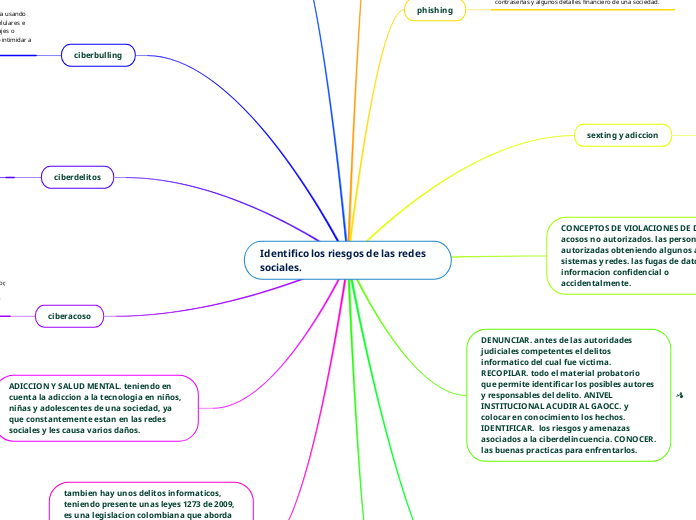

Identifico los riesgos de las redes sociales.

Anuar Benitez Mendoza‑k egina

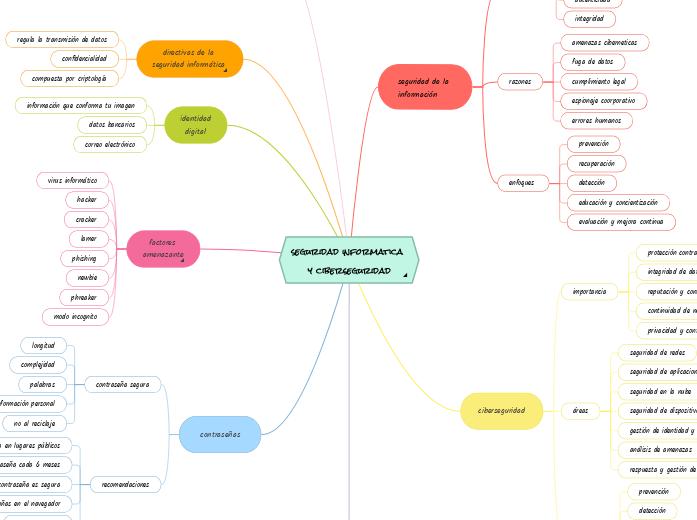

seguridad informatica y ciberseguridad .monica-writing-entry-btn { position: absolute; right: 1px; bottom: 1px; pointer-events: all; cursor: pointer; user-select: none; -webkit-user-drag: none; display: flex; flex-direction: row; justify-content: center; align-items: center; background: transparent; transition: all ease 0.2s; border-radius: 20px; border: 1px solid transparent; } .monica-writing-clickable-item { cursor: pointer; user-select: none; -webkit-user-drag: none; display: flex; flex-direction: row; justify-content: center; align-items: center; padding: 0 4px; height: 26px; color: #a0a0a0; } .monica-writing-clickable-item.monica-writing-first { border-top-left-radius: 20px; border-bottom-left-radius: 20px; } .monica-writing-clickable-item.monica-writing-last { border-top-right-radius: 20px; border-bottom-right-radius: 20px; } .monica-writing-clickable-item:hover { color: #3872e0; } .monica-writing-divider { background-color: #eeeeee; min-width: 1px; height: 12px; } .monica-writing-entry-btn:hover { background: #ffffff; border: 1px solid rgba(115, 114, 120, 0.15); } .monica-writing-caret { width: 1.5px; background-color: #3872e0; pointer-events: none; position: absolute; border-radius: 1px; } .monica-writing-caret-head { background-color: #3872e0; width: 6px; height: 6px; border-radius: 6px; position: absolute; left: -2.25px; } @media print { .monica-writing-entry-btn { display: none; } }

LUCIA VALERIA DAVILA NUÑEZ‑k egina

Act20_1HRH_VSA_Delitos

Alfredo Vazquez Solano‑k egina

los diferentes delitos informáticos y los peligros de internet

Carlos ´patrick salas paz‑k egina

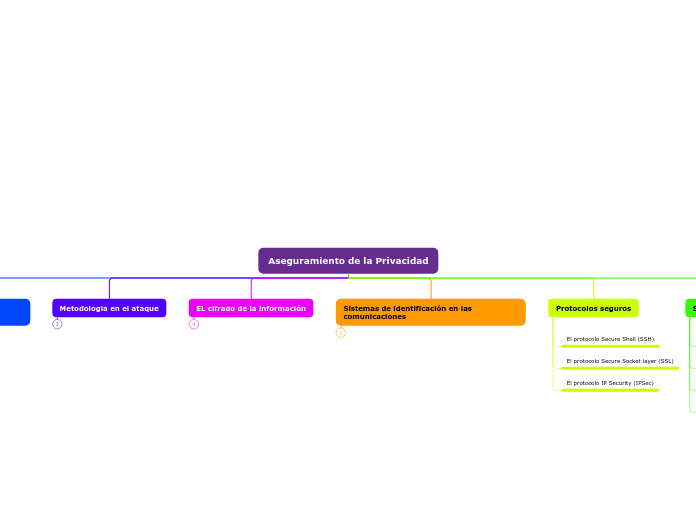

Aseguramiento de la Privacidad

Alberto Mora Gil‑k egina

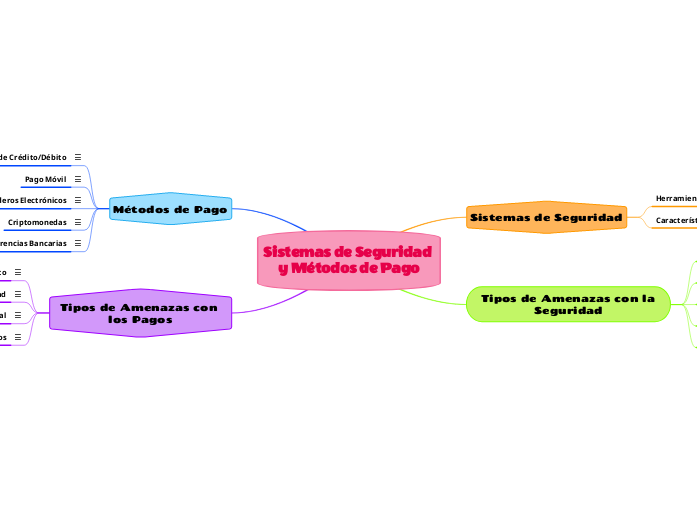

Sistemas de Seguridad y Métodos de Pago

Anahí Anahí‑k egina

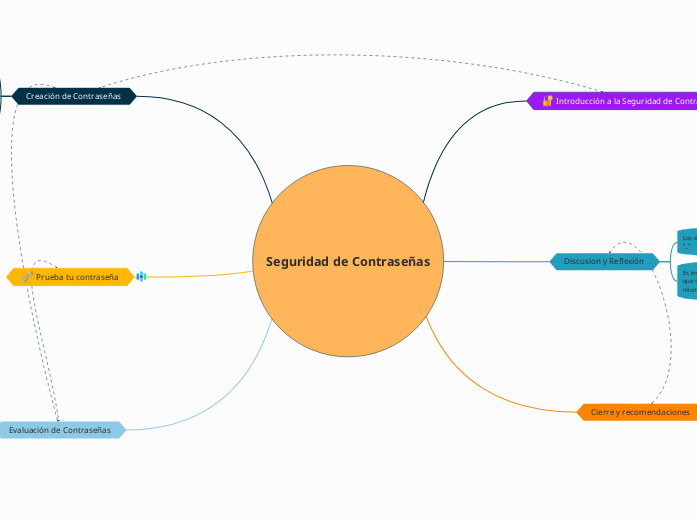

Seguridad de Contraseñas

Just Smoke._‑k egina

Tecnologías de la Información y las Comunicaciones

veronica serrano lopez‑k egina

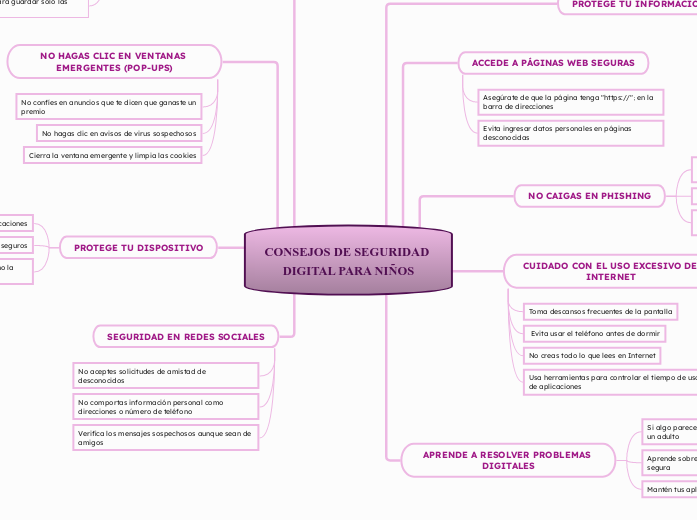

CONSEJOS DE SEGURIDAD DIGITAL PARA NIÑOS

Lucía Gorjón Gómez‑k egina

Organigram

marcos cintas‑k egina