によって manuel ramon 7年前.

352

mapa mental

によって manuel ramon 7年前.

352

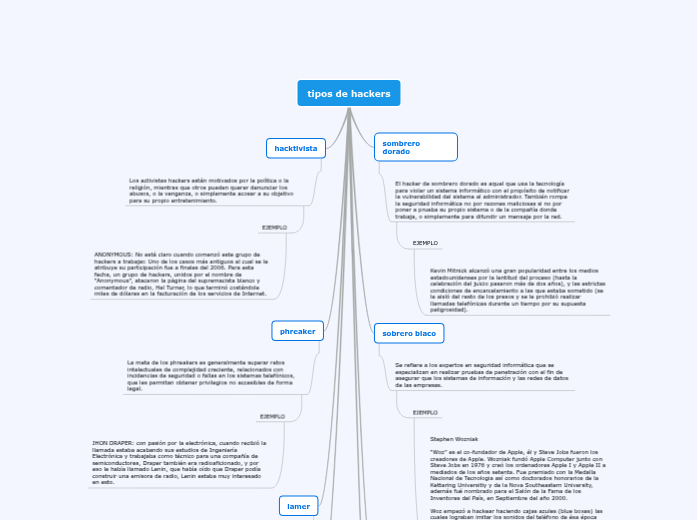

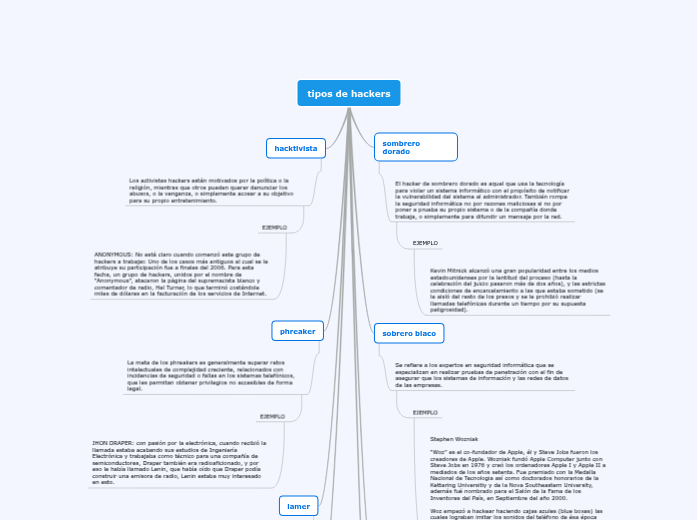

JHON DRAPER: con pasión por la electrónica, cuando recibió la llamada estaba acabando sus estudios de Ingeniería Electrónica y trabajaba como técnico para una compañía de semiconductores, Draper también era radioaficionado, y por eso le había llamado Lenin, que había oído que Draper podía construir una emisora de radio, Lenin estaba muy interesado en esto.

ANONYMOUS: No está claro cuando comenzó este grupo de hackers a trabajar. Uno de los casos más antiguos al cual se le atribuye su participación fue a finales del 2006. Para esta fecha, un grupo de hackers, unidos por el nombre de “Anonymous”, atacaron la página del supremacista blanco y comentador de radio, Hal Turner, lo que terminó costándole miles de dólares en la facturación de los servicios de Internet.

la comunidad Anti-Sec usó el término para referirse a personas que trabajan en la industria de la seguridad durante el día, pero participar en actividades de sombrero negro por la noche. La ironía es que para los sombreros negros, esta interpretación era visto como un término despectivo, mientras que entre los sombreros blancos era un término que daba una sensación de notoriedad popular.

ADRIAN LAMO: rompió el sistema de seguridad de la Intranet de “The New York Times” las cosas se pusieron serias, Lamo se añadió a la lista de expertos que veía información personal de los contribuidores, incluyendo los Numeros de Seguro Social. Lamo tambien hackeó las cuentas LexisNexis de The Times para la investigación de temas de interés.

Stephen Wozniak “Woz” es el co-fundador de Apple, él y Steve Jobs fueron los creadores de Apple. Wozniak fundó Apple Computer junto con Steve Jobs en 1976 y creó los ordenadores Apple I y Apple II a mediados de los años setenta. Fue premiado con la Medalla Nacional de Tecnologia así como doctorados honorarios de la Kettering Universitiy y de la Nova Southeastern University, además fué nombrado para el Salón de la Fama de los Inventores del País, en Septiembre del año 2000. Woz empezó a hackear haciendo cajas azules (blue boxes) las cuales lograban imitar los sonidos del teléfono de ésa época logrando así llamadas gratuitas de larga distancia. Después de leer un artículo de “phone preaking”, llamó a su amigo Steve Jobs, y los dos investigaron sobre frequencias, luego construyeron y vendieron “blue boxes” a sus compañeros de clase.

Kevin Mitnick alcanzó una gran popularidad entre los medios estadounidenses por la lentitud del proceso (hasta la celebración del juicio pasaron más de dos años), y las estrictas condiciones de encarcelamiento a las que estaba sometido (se le aisló del resto de los presos y se le prohibió realizar llamadas telefónicas durante un tiempo por su supuesta peligrosidad).