von Edison Castro Vor 4 Jahren

262

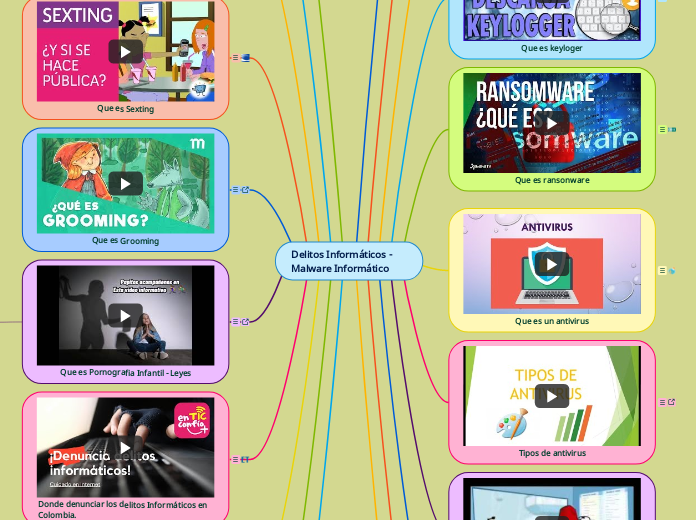

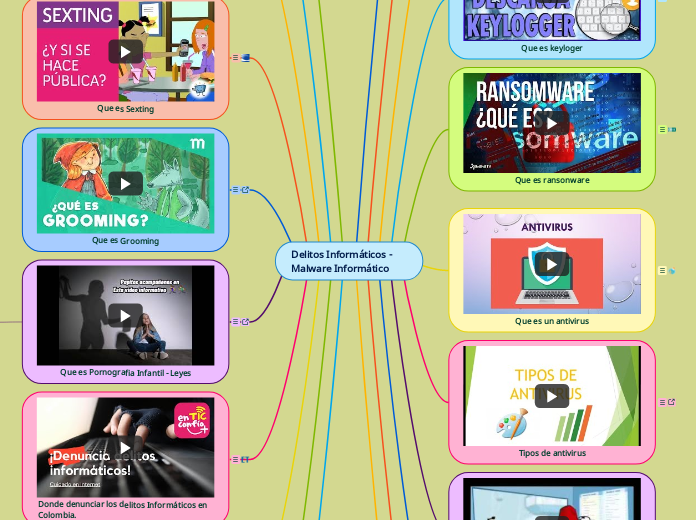

Delitos Informáticos - Malware Informático

von Edison Castro Vor 4 Jahren

262

Un gusano informático es un tipo engañoso de malware, diseñado para propagarse a través de varios dispositivos mientras permanece activo en todos ellos. Sepa de dónde vienen los gusanos, cómo reconocerlos y cómo defenderse y eliminarlos con nuestra solución antimalware líder.

La diferencia fundamental entre un gusano y un virus es la forma en la que aquel propaga copias de sí mismo a máquinas no infectadas. Si desea una definición de gusano informático, piense en los gusanos como malware autosuficiente capaz de ejecutarse y proliferar sin la interacción del usuario. Ni siquiera tiene que estar usando su equipo para que el gusano se active, se replique y se propague. Una vez que el gusano ha llegado a su equipo, puede comenzar a propagarse inmediatamente.

Que es un virus

La palabra virus viene del latín y significa «veneno» o «baba». Comparablemente desagradable, ya que estos términos son las consecuencias que ocurren cuando un virus informático infecta tu propio PC: en el peor de los casos, el virus del PC causa un fallo completo del sistema.

Los orígenes del virus informático se remontan al americano Fred Cohen. Fred programó el primer virus de PC en 1983, que podía penetrar sin casi ser notado en otras aplicaciones, programas y propagarse más. Sin embargo, hoy en día, Fred Cohen no es un hacker, sino un investigador y profesor de seguridad informática en la Universidad de New Haven en West Haven. Sin embargo, su desarrollo sentó las bases de muchos peligrosos virus informáticos conocidos hoy en día.

Malware es un término general para referirse a cualquier tipo de “malicious software” (software malicioso) diseñado para infiltrarse en su dispositivo sin su conocimiento. Hay muchos tipos de malware y cada uno busca sus objetivos de un modo diferente. Sin embargo, todas las variantes comparten dos rasgos definitorios: son subrepticios y trabajan activamente en contra de los intereses de la persona atacada.

En Colombia podrá denunciar ante dos entidades oficiales: la Policía Nacional y la Fiscalía General de la Nación. Para empezar, realice una descripción de los hechos (tiempo, modo, lugar).

CONCEPTO DE PORNOGRAFÍA INFANTIL

No existe una opinión unánime a la hora de definir el término pornografía infantil pues la misma va a estar sujeta a multitud de observaciones cuyo contenido es necesario delimitar. Tradicionalmente se ha considerado a la pornografía ejercida sobre menores una tipología o manifestación de otras conductas delictivas -verbigracia explotación infantil y trata de seres humanos- si bien es cierto que tiene cabida dentro de los términos anteriores. Así, en primer lugar, la explotación infantil es un vocablo genérico que pretende hacer referencia a cualquiera de las siguientes conductas:

LEY 679 DE 2001 (agosto 3) Diario Oficial No. 44.509 de 4 de agosto de 2001 Por medio de la cual se expide un estatuto para prevenir y contrarrestar la explotación, la pornografía y el turismo sexual con menores, en desarrollo del artículo 44 de la Constitución. EL CONGRESO DE LA REPÚBLICA DECRETA: ARTÍCULO 1o. OBJETO. Esta ley tiene por objeto dictar medidas de protección contra la explotación, la pornografía, el turismo sexual y demás formas de abuso sexual con menores de edad, mediante el establecimiento de normas de carácter preventivo y sancionatorio, y la expedición de otras disposiciones en desarrollo del artículo 44 de la Constitución.

LEY 1336 DE 2009 (julio 21) Diario Oficial No. 47.417 de 21 de julio de 2009 CONGRESO DE LA REPÚBLICA Por medio de la cual se adiciona y robustece la Ley 679 de 2001, de lucha contra la explotación, la pornografía y el turismo sexual con niños, niñas y adolescentes. EL CONGRESO DE COLOMBIA DECRETA: ARTÍCULO 1o. AUTORREGULACIÓN EN SERVICIOS TURÍSTICOS Y EN SERVICIOS DE HOSPEDAJE TURÍSTICO. Los prestadores de servicios turísticos y los establecimientos que presten el servicio de hospedaje no turístico deberán adoptar, fijar en lugar público y actualizar cuando se les requiera, códigos de conducta eficaces, que promuevan políticas de prevención y eviten la utilización y explotación sexual de niños, niñas y adolescentes en su actividad, los cuales serán diseñados de conformidad con lo previsto en el inciso 2o del presente artículo. Un modelo de estos códigos se elaborará con la participación de organismos representativos de los sectores. Para estos efectos, el Ministerio de Comercio, Industria y Turismo respecto a los prestadores de servicios turísticos y la Superintendencia de Industria y Comercio respecto a los establecimientos de alojamiento no turístico, convocarán a los interesados. Tales códigos serán adoptados dentro del año siguiente a la vigencia de la presente ley, y serán actualizados en función de nuevas leyes, nuevas políticas o nuevos estándares de protección de la niñez adoptados en el seno de organismos internacionales, gubernamentales o no. El Ministerio de Comercio, Industria y Turismo y la Superintendencia de Industria y Comercio adoptarán medidas administrativas tendientes a verificar el cumplimiento tanto de la adopción como de la actualización y cumplimiento constante de los códigos. Para tales efectos podrá solicitar a los destinatarios de esta norma la información que se considere necesaria. El Ministerio de Comercio, Industria y Turismo y la Superintendencia de Industria y Comercio ejercerán las funciones de verificación de las obligaciones contempladas en este inciso y de sanción por causa de su omisión, conforme a lo dispuesto en el artículo 20 de la Ley 679 de 2001.

Se denomina grooming a la situación en que un adulto acosa sexualmente a un niño o niña mediante el uso de las TIC.

Los perpetradores de este delito suelen generar un perfil falso en una red social, sala de chat, foro, videojuego u otro, en donde se hacen pasar por un chico o una chica y entablan una relación de amistad y confianza con el niño o niña que quieren acosar.

El mecanismo del grooming consta de varias fases o etapas. Suele comenzar con un pedido de foto o video de índole sexual o erótica (pedido por el adulto, utilizando el perfil falso). Cuando consigue ese material, quien lo pide puede o bien desaparecer o bien chantajear a la víctima con hacer público esa información si no entrega nuevos videos o fotos o si no accede a un encuentro personal.

Como se dijo anteriormente, las TIC son herramientas que brindan nuevos escenarios a para problemáticas previamente existentes. Es decir, el abuso o acoso sexual a chicos y la pedofilia no surgen con internet y las redes sociales, ya que estas son problemáticas que anteceden la existencia de estos espacios. Lo que sí sucede es que se constituyen en instrumentos capaces de potenciar los distintos tipos de abuso.

En Argentina, el grooming es un delito penado por la ley n° 26.904 e incluido en el Código Penal. La penalización incluye prisión de 6 meses a 4 años a quien por medio de comunicaciones electrónicas, telecomunicaciones, o cualquier tecnología de transmisión de datos, contacte a una persona menor de edad, con el propósito de cometer cualquier delito contra la integridad sexual de la misma.

¿Qué es el sexting?

Se denomina sexting a la actividad de enviar fotos, videos o mensajes de contenido sexual y erótico personal a través de dispositivos tecnológicos, ya sea utilizando aplicaciones de mensajería instantánea, redes sociales, correo electrónico u otra herramienta de comunicación.

La palabra sexting es un acrónimo en inglés formado por `sex´ (sexo) y `texting´ (escribir mensajes).

El ciberacoso es el acoso que tiene lugar en dispositivos digitales, como teléfonos celulares, computadoras y tabletas. El ciberacoso puede ocurrir mediante mensajes de texto, textos y aplicaciones, o bien por Internet en las redes sociales, foros o juegos donde las personas pueden ver, participar o compartir contenido. El ciberacoso incluye enviar, publicar o compartir contenido negativo, perjudicial, falso, o cruel sobre otra persona. Esto puede incluir compartir información personal o privada sobre alguien más, provocándole humillación o vergüenza. Algunos acosos por Internet pasan a ser un comportamiento ilegal o criminal.

LEY 1273 DE 2009

Artículo 1°. Adiciónase el Código Penal con un Título VII BIS denominado “De la Protección de la información y de los datos”, del siguiente tenor:

Delito informático, delito cibernético o ciberdelito es toda aquella acción antijurídica que se realiza en el entorno digital, espacio digital o de Internet. Ante el extendido uso y utilización de las nuevas tecnologías en todas las esferas de la vida (economía, cultura, industria, ciencia, educación, información, comunicación, etc.) y el creciente número de usuarios, consecuencia de la globalización digital de la sociedad, la delincuencia también se ha expandido a esa dimensión. Gracias al anonimato y a la información personal que se guarda en el entorno digital, los delincuentes han ampliado su campo de acción y los delitos y amenazas a la seguridad se han incrementado exponencialmente.1

Aunque el firewall que viene instalado con Windows 10 es una buena opción también puedes probar otras alternativas que, además, son gratuitas en la mayoría de los casos.

TinyWall debe su nombre a una de sus características principales, que es su peso: tan solo 1 MB. Pero esta no es la única ventaja de la que puede presumir, sino también el hecho de que está considerado uno de los mejores firewalls gratis que podemos encontrar para ordenadores con sistema operativo Windows. De una forma sencilla, con una interfaz intuitiva para usuarios que no tengan demasiados conocimientos en la materia, se pueden controlar los accesos a la red por parte del software instalado, las excepciones de programas y aplicaciones y el resto de las configuraciones típicas de un cortafuegos.

Un firewall, también llamado cortafuegos, es un sistema cuya función es prevenir y proteger a nuestra red privada, de intrusiones o ataques de otras redes, bloqueándole el acceso.

Permite el tráfico entrante y saliente que hay entre redes u ordenadores de una misma red. Si este tráfico cumple con las reglas previamente especificadas podrá acceder y salir de nuestra red, si no las cumple este tráfico es bloqueado.

De esta manera impedimos que usuarios no autorizados accedan a nuestras redes privadas conectadas a internet

Se puede implementar en forma de hardware, de software o en una combinación de ambos.

Un antivirus es un tipo de software creado con el solo propósito de proteger a la computadora contra la mayoría de los virus, troyanos o invasores indeseados que ponen en riesgo la integridad de los datos que una computadora siempre alberga, ya sea por su copiado sin la voluntad del titular, como por la infección que los destruya o adultere. Por ejemplo: AVG Antivirus, McAfee, Avast! Antivirus.

Se caracterizan porque analizan la entrada y salida de todos los datos en tu ordenador con la finalidad de interceptar posibles amenazas, anticipándose a la infección del equipo por parte de programas maliciosos. Están instalados en la memoria interna del ordenador y en ocasiones pueden llegar a ralentizar el funcionamiento del mismo.

Como su propio nombre indica, son antivirus que exploran el sistema operativo de tu ordenador con la finalidad de identificar posibles virus existentes en el mismo. Rastrean secuencias de bytes de códigos específicos e intentan identificar comportamientos extraños o patrones fuera dentro de lo común dentro de los programas existentes.

Cuando el virus ya se encuentra identificado en nuestro ordenador, el antivirus de tipo descontaminador se encarga de eliminar esta infección. Tiene algunas funciones similares a los antivirus identificadores.

No todos los antivirus están diseñados para contraatacar un mismo tipo de virus, por ello es importante que identifiques los tipos de antivirus que existen según su objetivo específico:

El firewall (cortafuegos en español) controla la entrada y la salida de datos de tu ordenador y bloquea «como un muro» toda aquella actividad que le resulte dudosa. Actúa de forma preventiva. Actualmente podemos identificar 3 tipos de firewall distintos: los servidores proxy, los filtros de capa de red (o de paquete) y los cortafuegos de capa de aplicación.

Este es un antivirus muy simple que se encarga únicamente de evitar que algunas webs abran de forma automática ventajas emergentes que puedan resultar molestas al navegar por Internet.

Este antivirus tiene el objetivo de detectar y eliminar programas espías que se hayan instalado en nuestro equipo sin nuestro consentimiento. La finalidad de estos programas espías maliciosos y silenciosos es recabar información sobre el usuario (contraseñas, hábitos de navegación, etc.) para pasarla de forma ilegal a terceros.

Su objetivo específico es el que identificar emails de dudosa procedencia y mandarlos directamente a la bandeja de spam. Prácticamente todos los proveedores de servicios de correo electrónico, como son Gmail, Hotmail, Yahoo, etc. cuentan con sus propios sistemas antispam.

Los antimalware están diseñados para analizar, detectar, prevenir y eliminar sofware malicioso en nuestros equipos, es decir, malware. No es una simple herramienta (como sí puede serlo un antipop-up), sino que es un programa más completo que normalmente ya incorpora varias de las funciones de los antivirus mencionados en esta lista.

Los antivirus son programas que fueron creados en la década de los 80's con el objetivo de detectar y eliminar virus informáticos.

Con el paso del tiempo los sistemas operativos e internet han evolucionando, lo que ha hecho que los antivirus se actualicen constantemente, convirtiéndose en programas avanzados que no sólo detectan los virus, sino que los bloquean, desinfectan archivos y previenen infecciones de los mismos. Actualmente, los antivirus reconocen diferentes tipos de virus como malware, spyware, gusanos, troyanos, rootkits, etc.

El ransomware es un tipo de código malicioso que secuestra su información para extorsionarlo y exigirle el pago de una suma de dinero, ya sea para recuperarla o para evitar su divulgación.

Un keylogger, también conocido como keystroke logging, puede ser un software o dispositivo que se encarga de registrar y almacenar todas las pulsaciones del teclado que un usuario realiza en una computadora o dispositivo móvil a medida que escribe. La información obtenida por un keylogger puede ser almacenada en un archivo de texto o en la memoria de la computadora, para luego ser enviada hacia el servidor de un atacante de diferentes maneras.

El spyware es parecido a una zona gris, ya que realmente no existe una definición de manual. Sin embargo, como su nombre sugiere, el spyware se define vagamente como un software diseñado para recopilar datos de un ordenador u otro dispositivo y reenviarlos a un tercero sin el conocimiento o consentimiento del usuario. Esto a menudo incluye la recopilación de datos confidenciales (como contraseñas, números PIN y números de tarjetas de crédito), la supervisión de las pulsaciones de teclas, el rastreo de los hábitos de navegación y la recopilación de direcciones de correo electrónico. Además de todo esto, estas actividades también afectan el rendimiento de la red, al ralentizar el sistema y afectar a todo el proceso empresarial. Generalmente se clasifican en cuatro categorías principales: troyanos, adware, cookies de rastreo y supervisores de sistema.

¿Alguna vez ha estado navegando por Internet tranquilamente cuando, de repente, empiezan a inundarlo estos mensajes? Si supuso que se trataba de spam, ¡acertó! Si ve muchos anuncios de este tipo, es probable que tenga en su sistema un tipo particular de software malicioso (malware) denominado adware. Definir el adware es fácil: se trata de un software que secuestra su navegador u otras partes del sistema para inundarlo con anuncios no deseados.

Cuando el estómago del caballo se abrió por la noche, ya era demasiado tarde. Los griegos finalmente lograron capturar la ciudad de Troya luego de un extenso asedio, lo cual puso fin a la Guerra de Troya. Miles de años más tarde, el mito del Caballo de Troya sigue vivo, aunque actualmente con una connotación menos halagadora. Lo que antes fue reconocido como un truco brillante y una asombrosa hazaña de ingeniería ahora se conoce como una peste digital maliciosa cuyo único propósito es causar estragos en las computadoras de sus víctimas sin que lo sepan. Para ello, lee contraseñas, registra pulsaciones en el teclado o abre puertas de acceso para la entrada de más malware que podría incluso tomar como rehén a la computadora. Estas acciones pueden incluir las siguientes:

A diferencia de los virus y los gusanos informáticos, los troyanos no pueden multiplicarse.