a Coskun Melih 5 éve

353

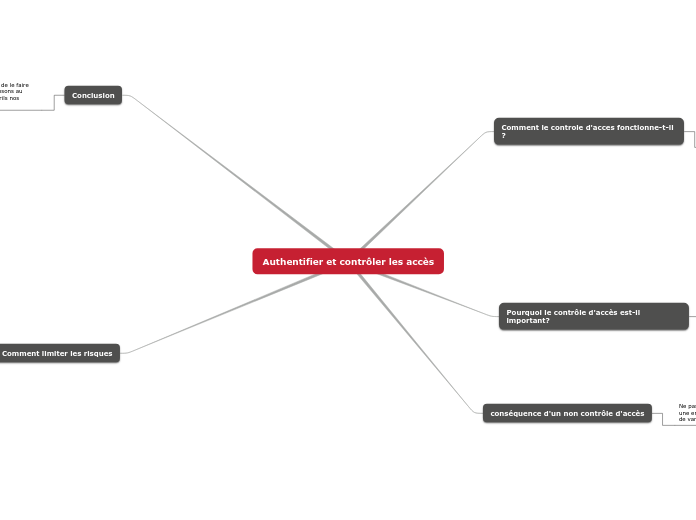

Authentifier et contrôler les accès

a Coskun Melih 5 éve

353

Még több ilyen

Szerző: Julien Pavageau

Szerző: borges vania

Szerző: jessica mascaro

Szerző: CHRISTINE BERTHILIER

4) Contrôle d’accès basé sur des attributs

Dans cette méthode dynamique, l’accès est autorisé en fonction d’un ensemble d’attributs et de conditions environnementales, telles que l’heure et le lieu, affectés à la fois aux utilisateurs et aux ressources.

3) Contrôle d’accès basé sur des rôles

Le RBAC (Contrôle d'accès a base de rôles) accorde l’accès en fonction du poste et non en fonction de l’identité de l’utilisateur. L’objectif est de fournir aux utilisateurs l’accès aux données considérées comme nécessaires pour remplir leurs fonctions au sein de l’entreprise. Cette méthode largement utilisée repose sur une combinaison complexe de tâches, d’autorisations et de permissions.

2) Contrôle d’accès obligatoire

Dans ce modèle non discrétionnaire, les utilisateurs bénéficient de l’accès en fonction d’informations fournies. Une autorité centrale régule l’accès en fonction de différents niveaux de sécurité. Il est courant dans les environnements administratifs et militaires.

1) Contrôle d’accès discrétionnaire

Dans cette méthode, le propriétaire ou l’administrateur du système protégé, des données ou des ressources détermine les stratégies déterminant l’accès