Hacker Mapy Myśli - Publiczna Galeria

Odkrywaj naszą szeroką publiczną kolekcję hacker map myśli stworzonych przez użytkowników Mindomo z całego świata. Tutaj możesz znaleźć wszystkie publiczne diagramy związane z hacker. Możesz obejrzeć te przykłady, aby uzyskać inspirację. Niektóre diagramy pozwalają również na kopiowanie i edytowanie. Ta elastyczność pozwala używać tych map myśli jako szablonów, oszczędzając czas i dając Ci solidny punkt wyjścia do pracy. Możesz przyczynić się do tej galerii własnymi diagramami, gdy je upublicznisz, i możesz być źródłem inspiracji dla innych użytkowników i być tutaj wyróżnionym.

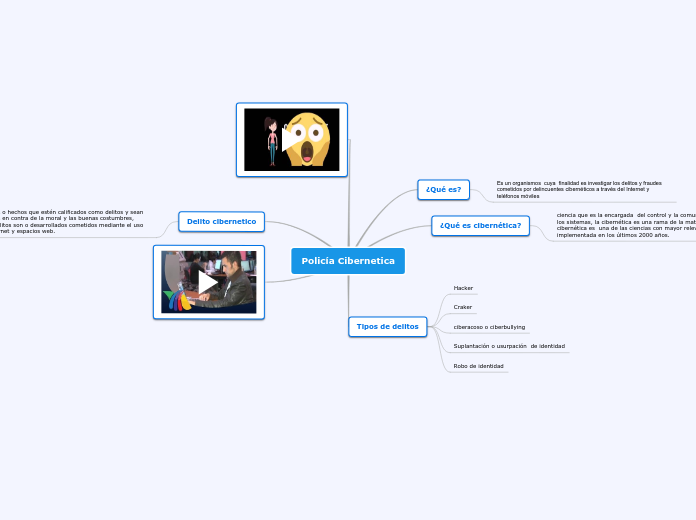

Policía Cibernetica

przez LUEVANO CANTO LUEVANO CANTO

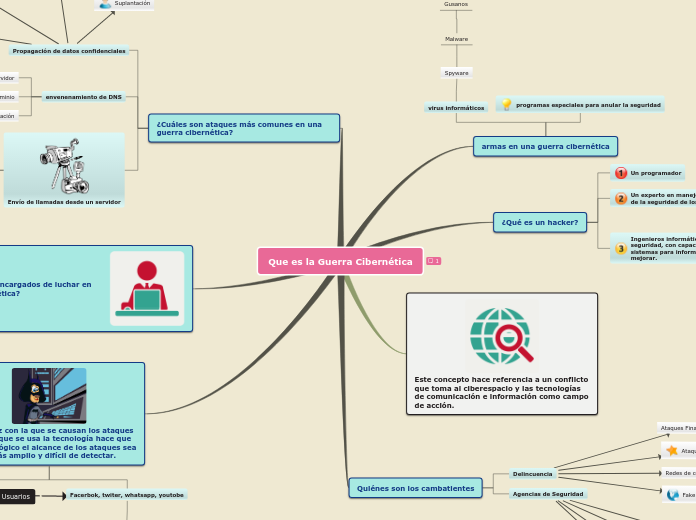

Que es la Guerra Cibernética

przez Aura Báez

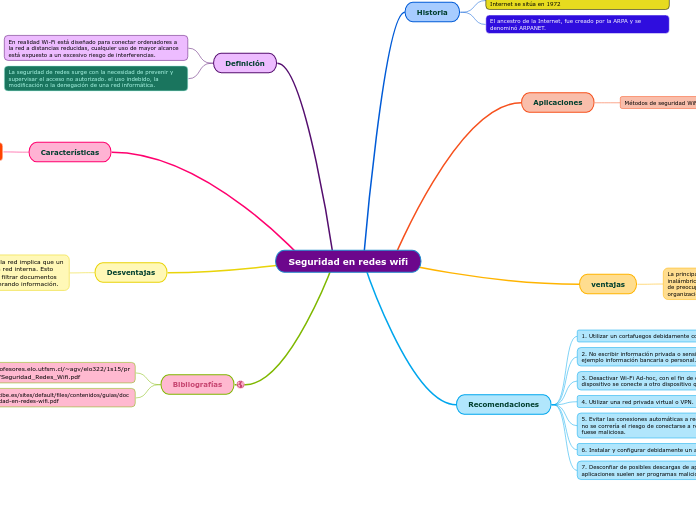

Seguridad en redes wifi

przez Marina Fajardo

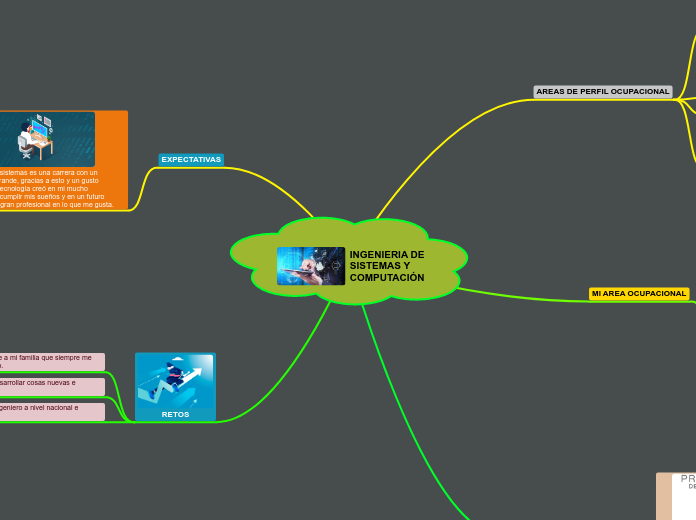

INGENIERIA DE SISTEMAS Y COMPUTACIÓN

przez ELKIN MONTOYA MALAVER

VIRUS

przez jihan zambrano

Organigrama

przez Karla Georgina Espino Gutierrez

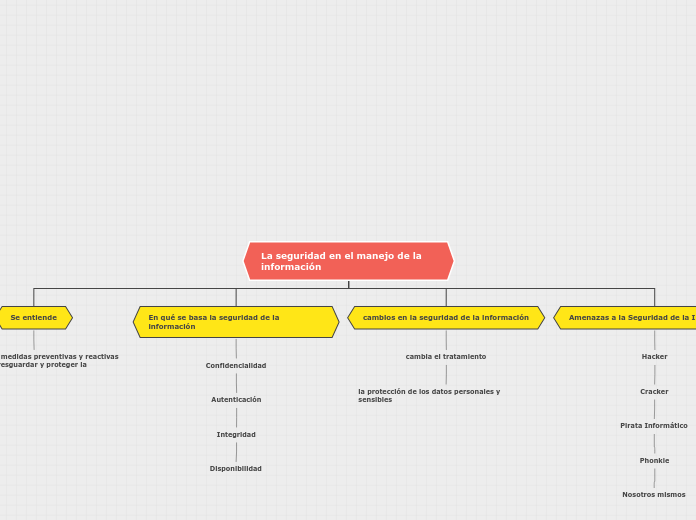

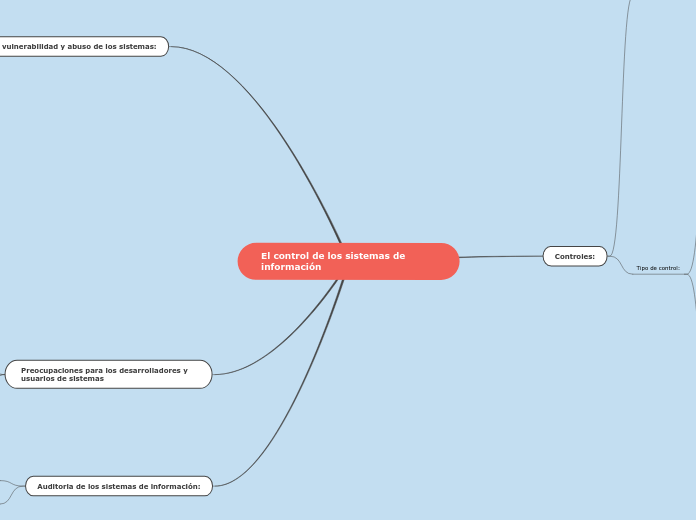

El control de los sistemas de información

przez Monik Muñoz

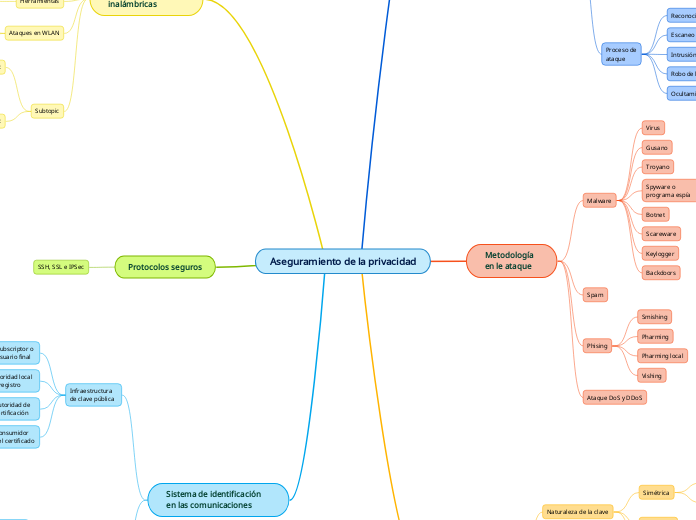

Aseguramiento de la privacidad

przez Remigio Andújar Sánchez

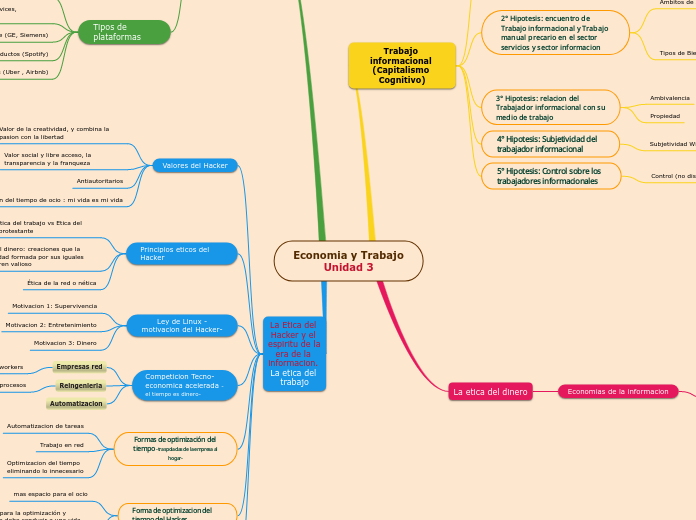

Economia y Trabajo Unidad 3

przez MARIA DEL CARMEN PAREDES

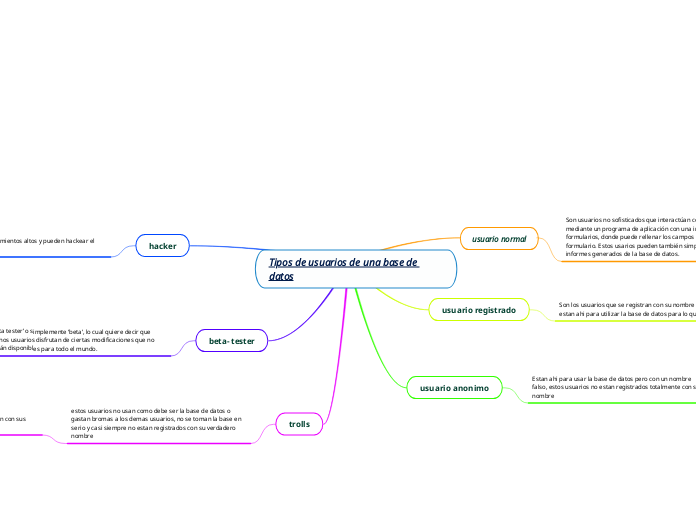

Tipos de usuarios de una base de datos

przez Gabriel Eduardo Varela Sotelo

Las Tecnologías de la información y la comunicación

przez Lianys Castillo

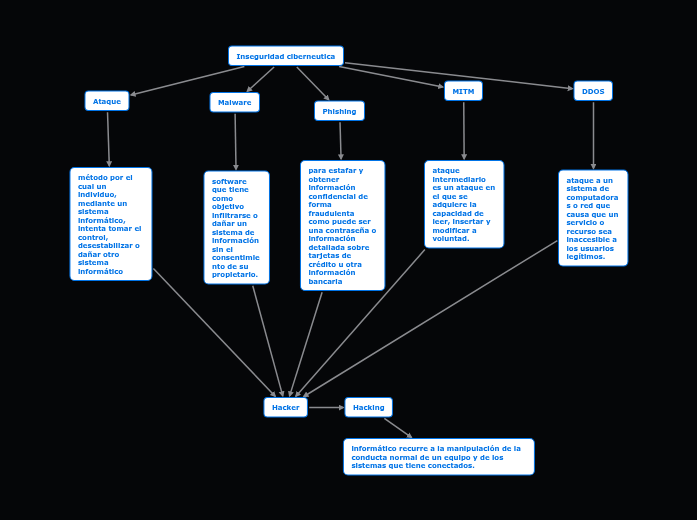

Inseguridad ciberneutica

przez Nicolle Reveles

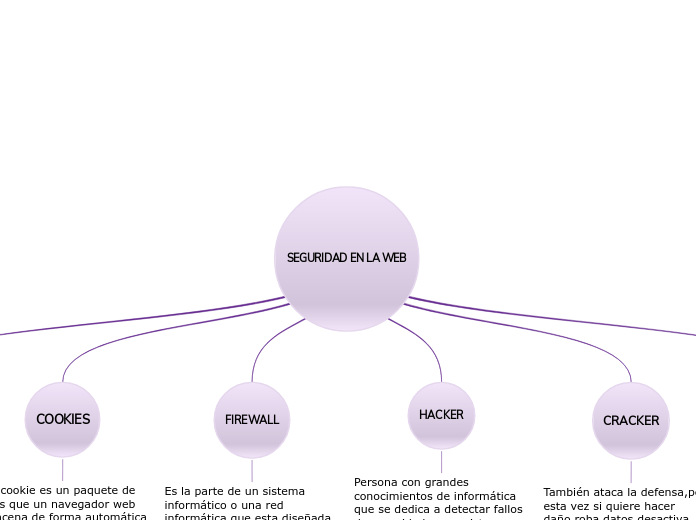

SEGURIDAD EN LA WEB

przez Fabiola Vega

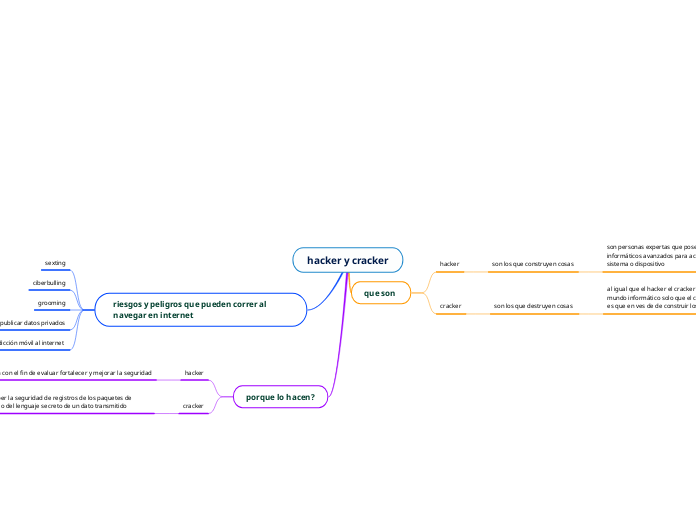

hacker y cracker

przez salome OSORIO

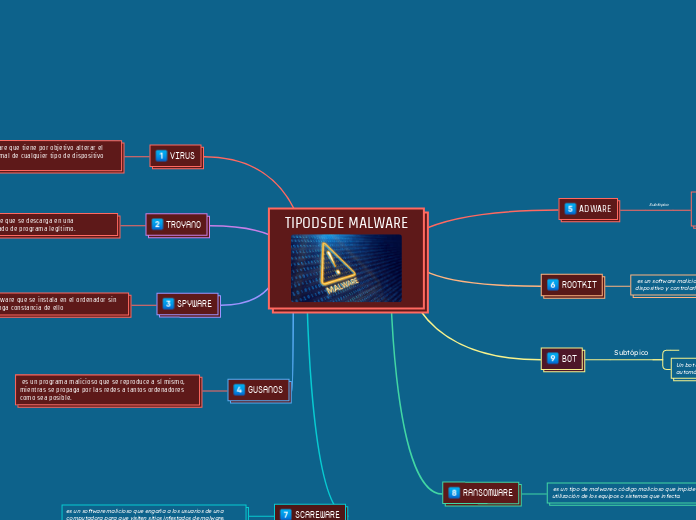

TIPODSDE MALWARE

przez Jhon D'a

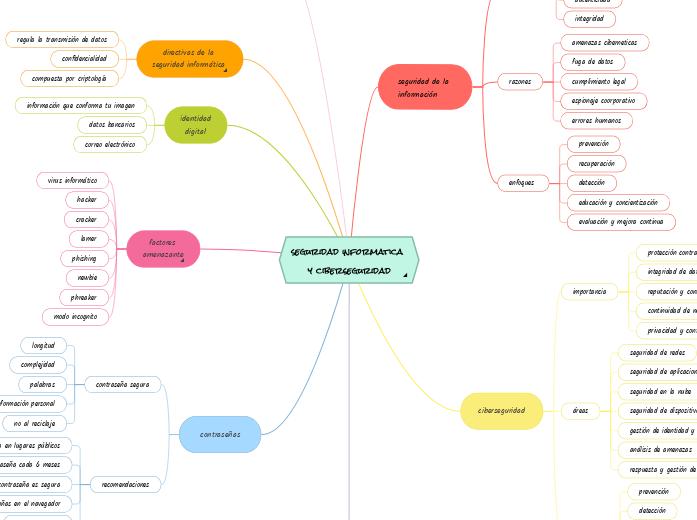

seguridad informatica y ciberseguridad .monica-writing-entry-btn { position: absolute; right: 1px; bottom: 1px; pointer-events: all; cursor: pointer; user-select: none; -webkit-user-drag: none; display: flex; flex-direction: row; justify-content: center; align-items: center; background: transparent; transition: all ease 0.2s; border-radius: 20px; border: 1px solid transparent; } .monica-writing-clickable-item { cursor: pointer; user-select: none; -webkit-user-drag: none; display: flex; flex-direction: row; justify-content: center; align-items: center; padding: 0 4px; height: 26px; color: #a0a0a0; } .monica-writing-clickable-item.monica-writing-first { border-top-left-radius: 20px; border-bottom-left-radius: 20px; } .monica-writing-clickable-item.monica-writing-last { border-top-right-radius: 20px; border-bottom-right-radius: 20px; } .monica-writing-clickable-item:hover { color: #3872e0; } .monica-writing-divider { background-color: #eeeeee; min-width: 1px; height: 12px; } .monica-writing-entry-btn:hover { background: #ffffff; border: 1px solid rgba(115, 114, 120, 0.15); } .monica-writing-caret { width: 1.5px; background-color: #3872e0; pointer-events: none; position: absolute; border-radius: 1px; } .monica-writing-caret-head { background-color: #3872e0; width: 6px; height: 6px; border-radius: 6px; position: absolute; left: -2.25px; } @media print { .monica-writing-entry-btn { display: none; } }

przez LUCIA VALERIA DAVILA NUÑEZ