Privacy Mapy Myśli - Publiczna Galeria

Odkrywaj naszą szeroką publiczną kolekcję privacy map myśli stworzonych przez użytkowników Mindomo z całego świata. Tutaj możesz znaleźć wszystkie publiczne diagramy związane z privacy. Możesz obejrzeć te przykłady, aby uzyskać inspirację. Niektóre diagramy pozwalają również na kopiowanie i edytowanie. Ta elastyczność pozwala używać tych map myśli jako szablonów, oszczędzając czas i dając Ci solidny punkt wyjścia do pracy. Możesz przyczynić się do tej galerii własnymi diagramami, gdy je upublicznisz, i możesz być źródłem inspiracji dla innych użytkowników i być tutaj wyróżnionym.

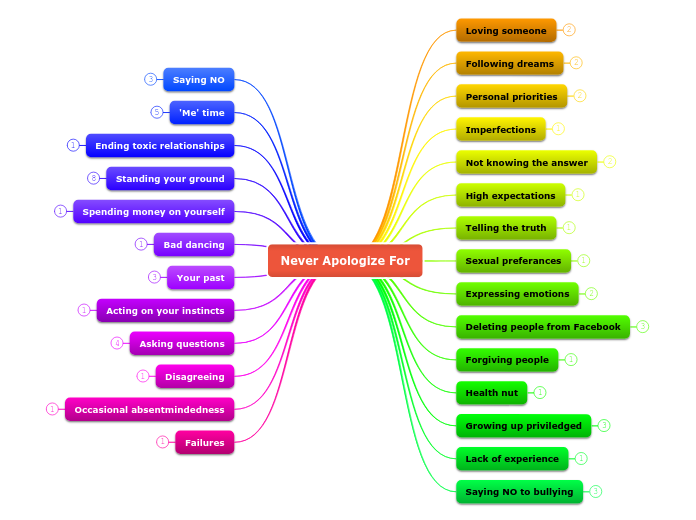

Things You Should Never Apologize For

przez Mindomo Team

INFORMATION TECHNOLOGY

przez Khalid mazlan

Face recognition

przez B Puskadija

The Impact of Social Media on Children, Adolescents, and Families

przez rini tri

Netiquette

przez Ryan Smith

Web 2.0 Economy

przez Zoltan Lorincz

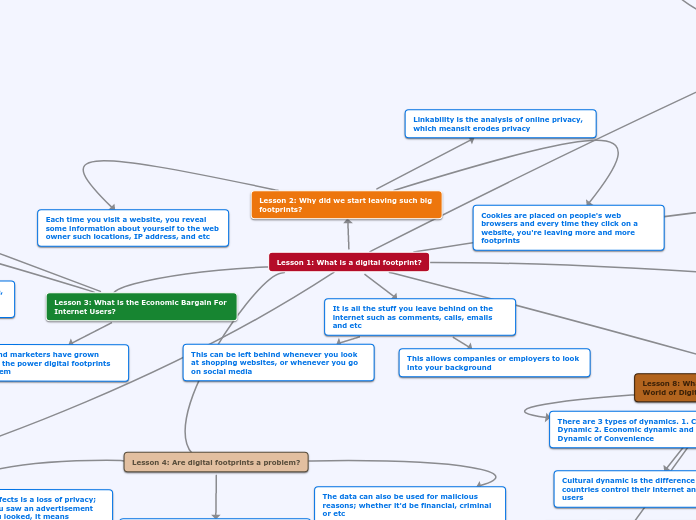

Lesson 1: What is a digital footprint?

przez Summer Ly

Study skills essay Social networking

przez evryviadis ilias

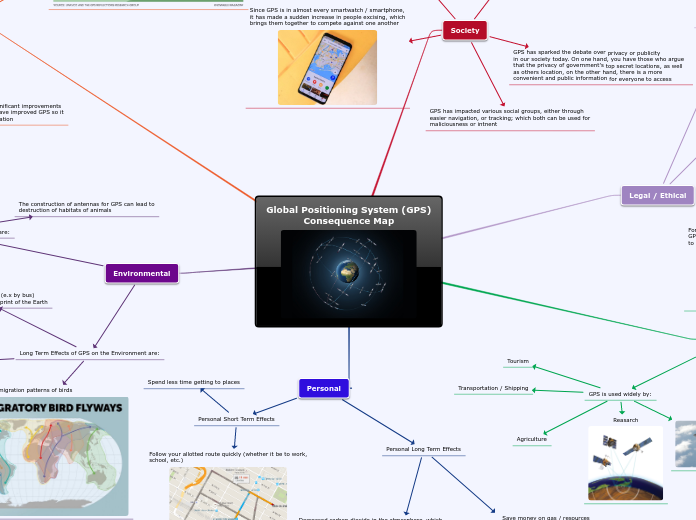

Global Positioning System (GPS) Consequence Map

przez Alexander Boldis

Cell Phone Pro's and Con's

przez Max Meints

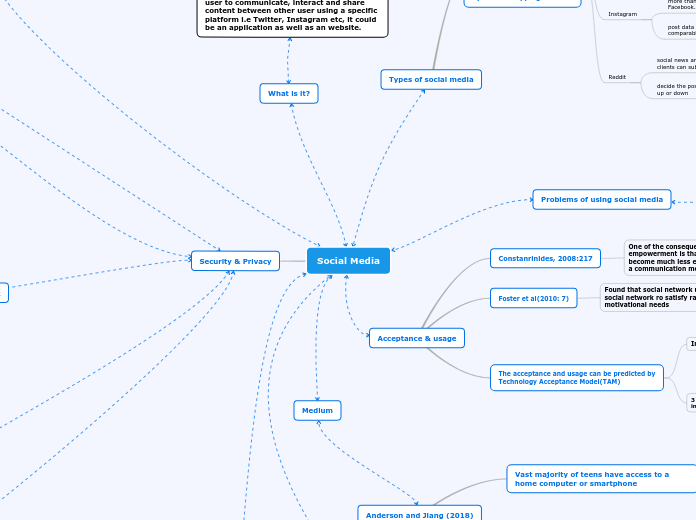

Social Media

przez HAJI MUHAMMAD AZRI HAJI MUHAMMAD AZRI

Types of Deception

przez darren walkre

CSC101_Saud Bashar_KB Ch.2

przez Saud Saud

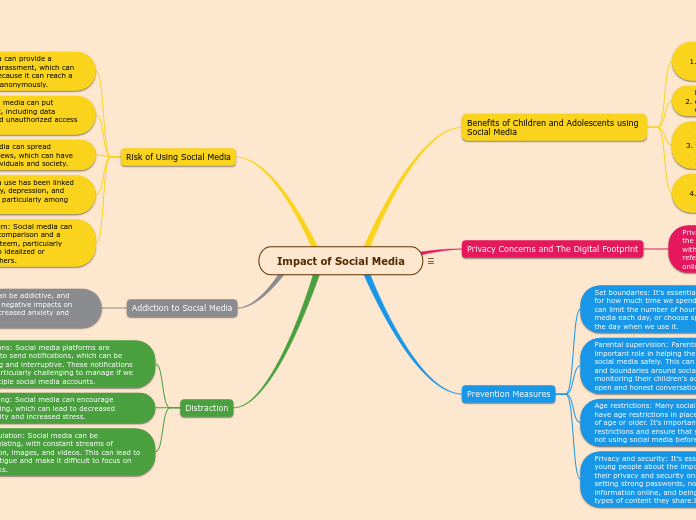

Impact of Social Media

przez KHEM R. ADHIKARI

Socialist Mind Map

przez Aly Gouda

Information Policy Mind Map

przez LIZ ESSIEN

סכנות ברשת

przez ironi t

Online Safety

przez K er

Privacy and Security

przez Andrea Perez

Chapter 4:Managing marketing information to gain customer insights

przez grace 妮妮

Camera

przez Carter Beecroft

Social Media Strategy for Health Care

przez Brian W

FMCS3100

przez Rosanna Jeffery

Digital footprint

przez Nathan Kannemeyer

Graphic Organizer

przez Caroline Seta

RISKS

przez Nuria Ruiz

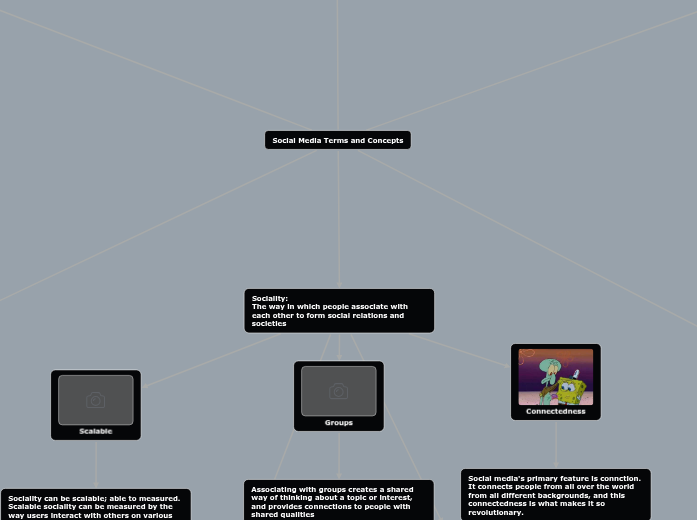

Social Media Terms and Concepts

przez Jordan Yates

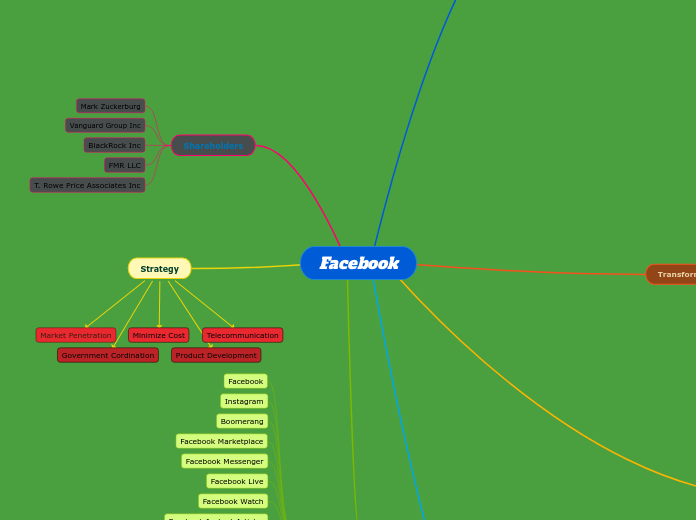

FB

przez alm ien

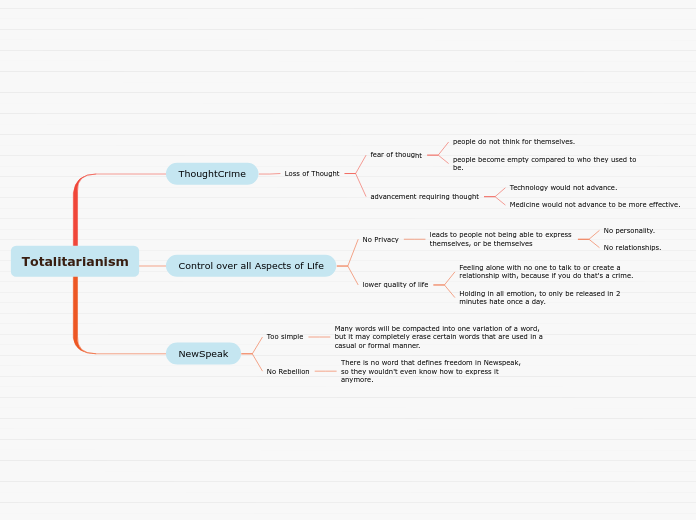

Totalitarianism

przez Rocky Pepe

Chase Banking

przez Lanna Lumpkins

Mind Map ch1

przez nur asyikin

Web Assignment Flow Chart

przez Jessica Hughes

Chase Home

przez trista jensen

Privacy v1

przez Michael Newell

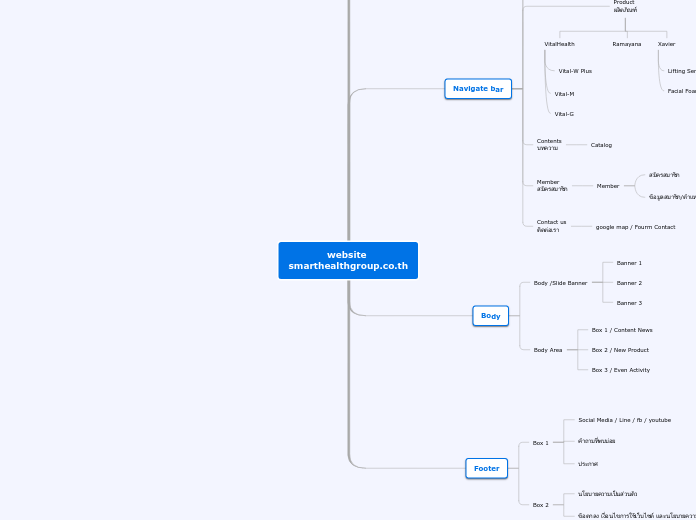

Tree Organigram

przez George Wasinvanthana

MS Soc Macclesfield Facebook

przez Peter Smith

WHAT IS ETHICS?

przez JEIMY TENJO

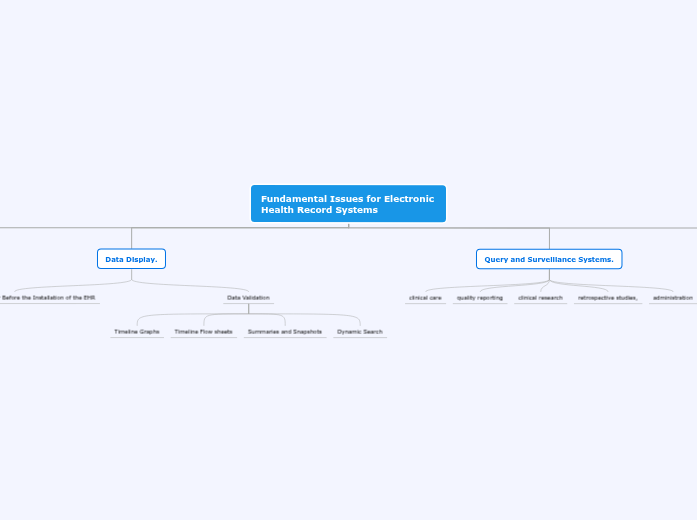

Fundamental Issues for Electronic Health Record Systems

przez njoud njoudk

Security and Ethics

przez Hany Velázquez

Secondary Education Web Tools

przez Alana Seddon

New Map

przez Koan Woon Rim

Genetic Technologies Mindmap - Ahmad Bilal

przez Ahmad Bilal

Week 2.1 Graded Assignment

przez Justin H

Green and Blacks

przez Cyprian Grzelak

Google Classroom

przez Sydney Ford

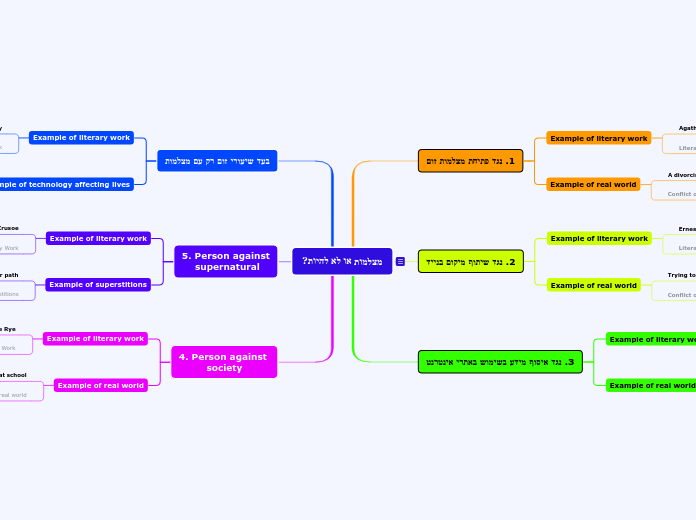

מצלמות או לא להיות?

przez מאיה קדם

French-American Presidents

przez amber steverson

CEDO 535

przez Curtis Siegmann

Bianca's BMHS Research Cloud

przez Bianca Mann

A Time to Shine

przez Icek A

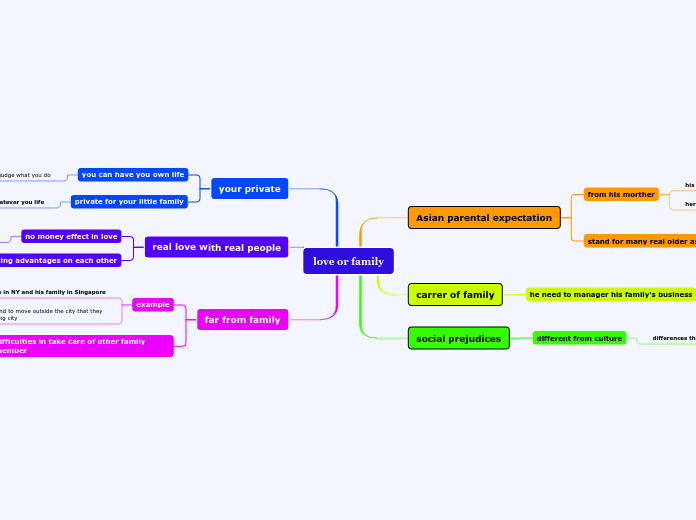

love or family mind map

przez vinh truong

Organigrama

przez Mely Liz

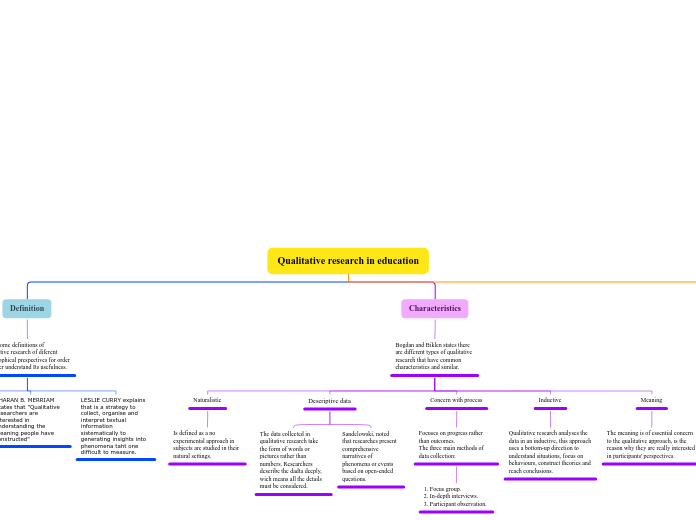

Sample Mind Map

przez Siti Mariam

ICT Security

przez Deborah Stenning

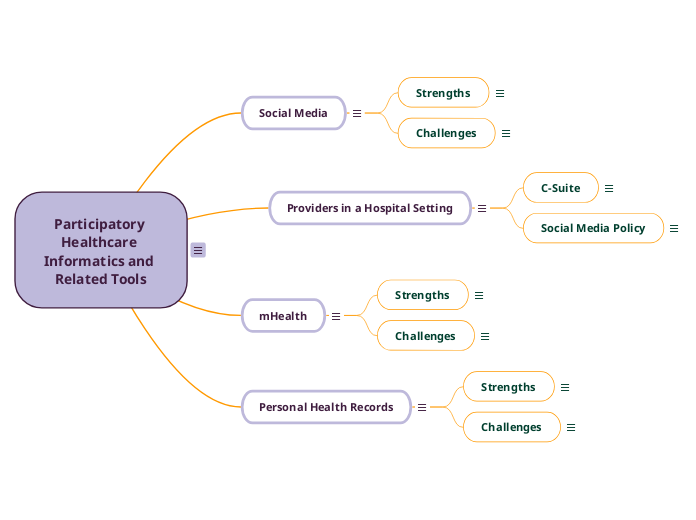

Participatory Healthcare Informatics and Related Tools

przez Kaila Mammen

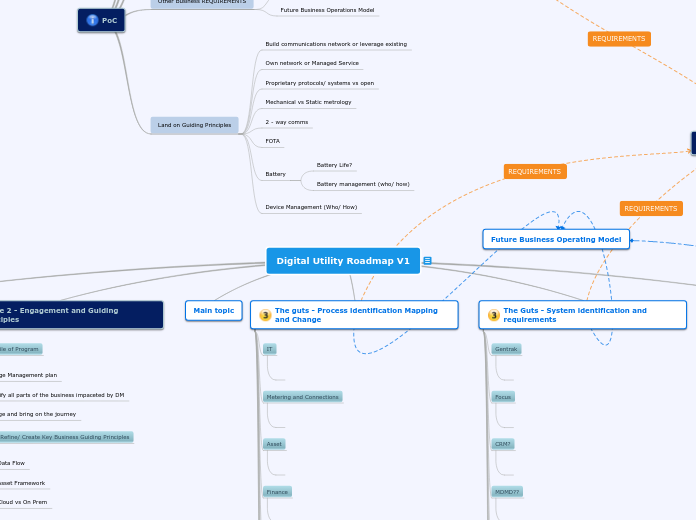

AF Roadmap V1

przez Adrian Flather

Academia 2.0 and bey

przez Tomas Lindroth

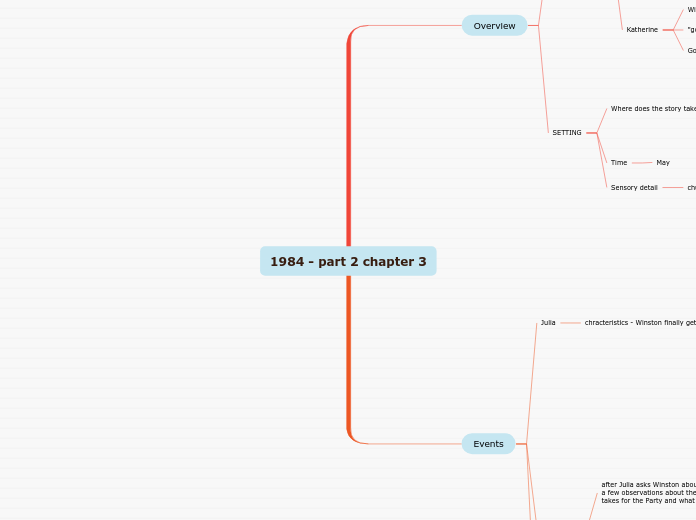

1984 - part 2 chapter 3

przez Sofia Liberati

Grant Evans synthesis map

przez Grant Evans

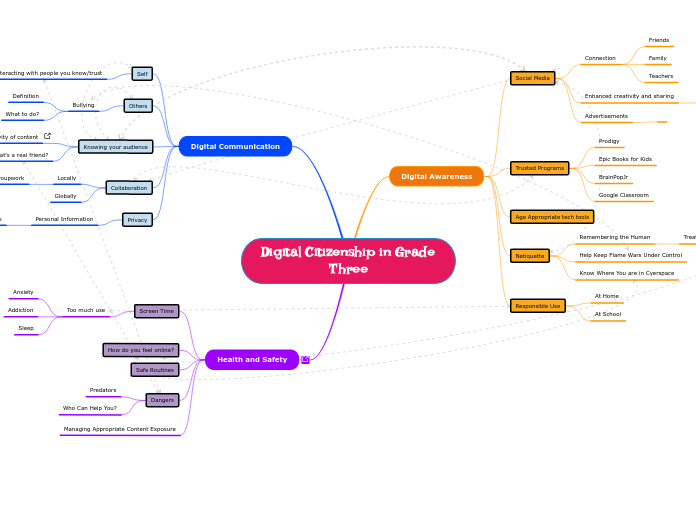

Digital Citizenship in Grade Three

przez Alicia Lunn

Workplace

przez Caco miranda

Chapter 8: Human Resource Management

przez Kelly Science

Safety, Security, and Privacy Product

przez Hadeel Sabbagh

Digital Citizenship

przez Laura Ganvik

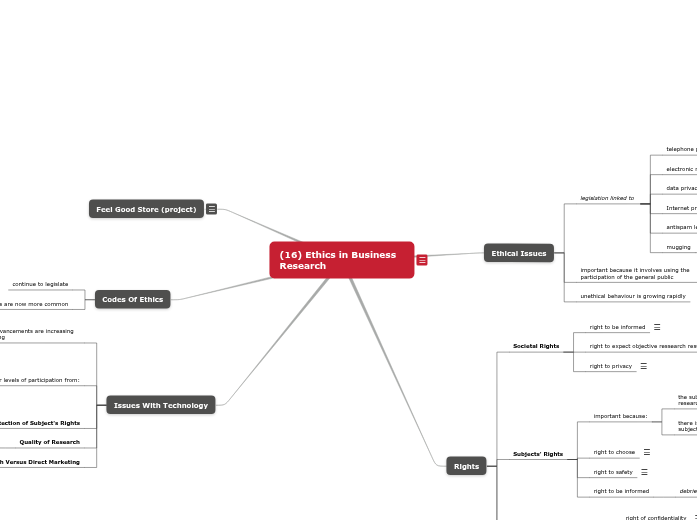

Chapter Sixteen

przez Jessica Webster-Craig

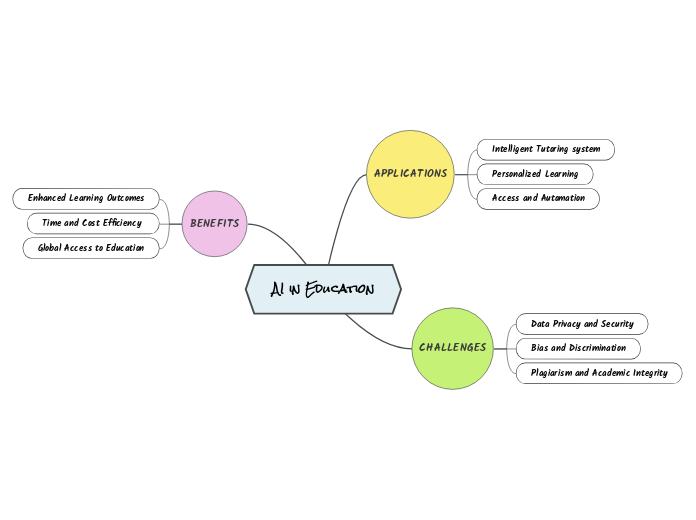

AI in Education

przez Evangelia Dom

open letter to teenage girls

przez Malcolm Heslin

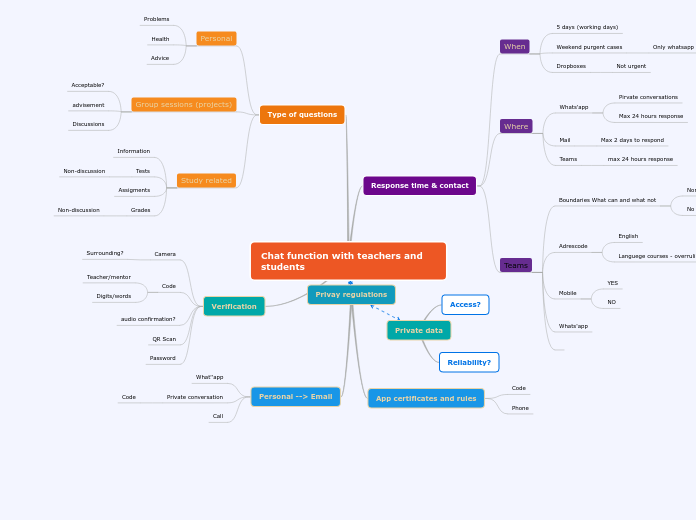

Chat function with teachers and students

przez Sijperda Sijperda

green and blacks

przez jordan love

Pridevops

przez skrypt K

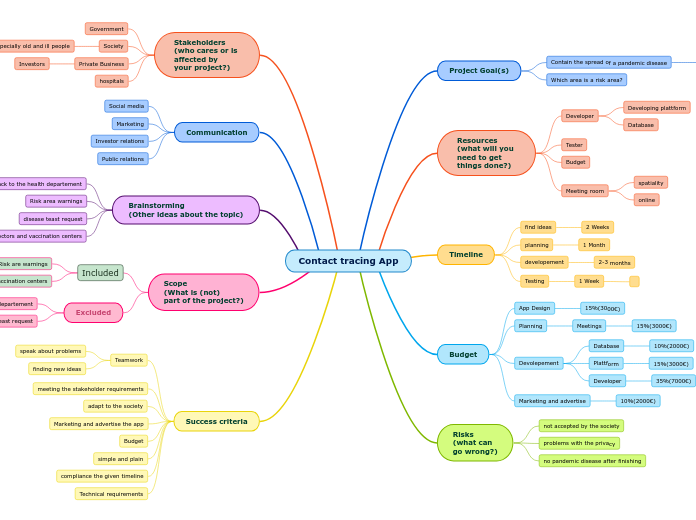

Contact tracing App

przez Mohamed Akhouaji

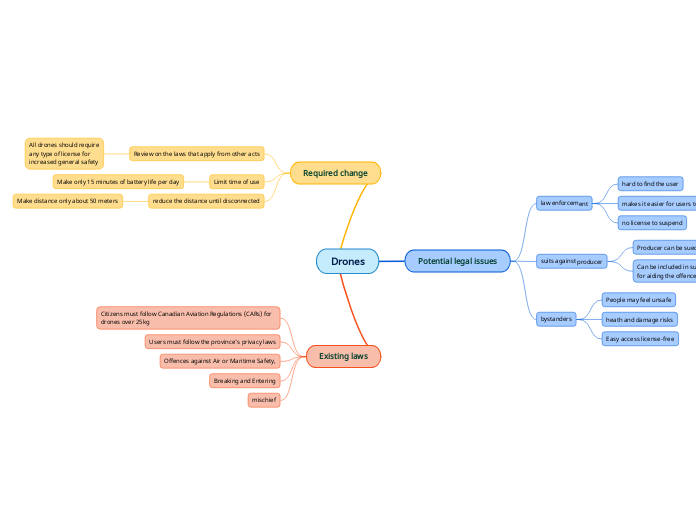

Drones

przez jad sbeiti

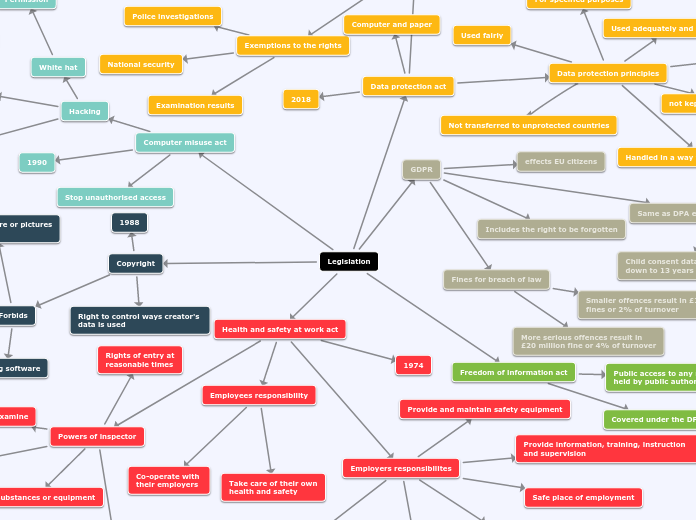

Hopgood Maddy legislation

przez maddy hopgood

Discussion 5

przez Hasnain Saeed

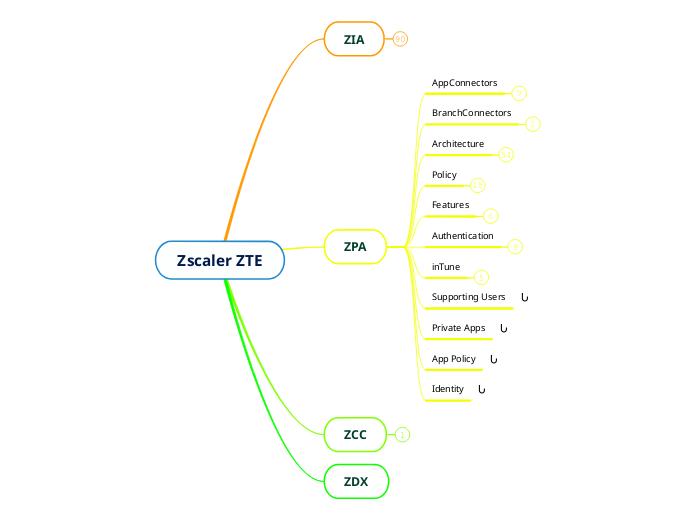

Zscaler ZTE

przez Kit Ainscough

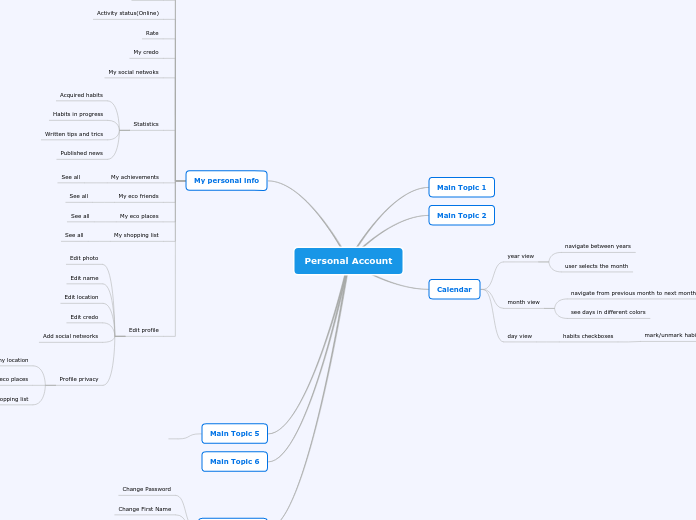

Personal Account (7)-

przez Iuliia Polinovska

Buisness Plan

przez Isobel Haxton

ENGLISH PROYECT

przez Laura Cobos

Facebook Privacy Settings

przez karen uriya

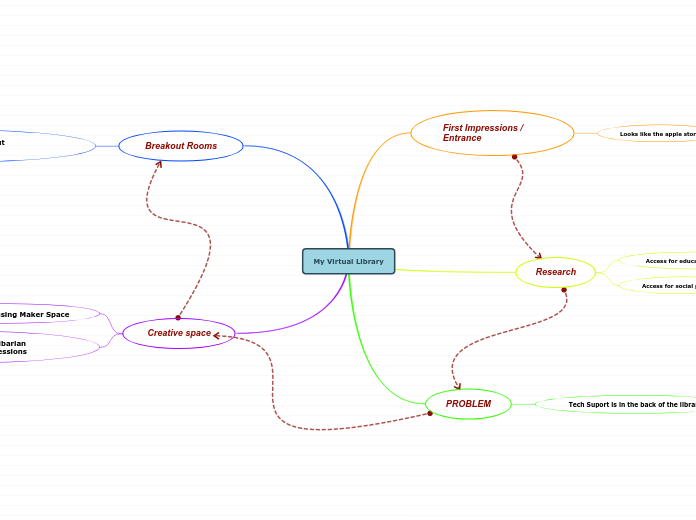

My Virtual Library

przez Jeremy Theijsmeijer

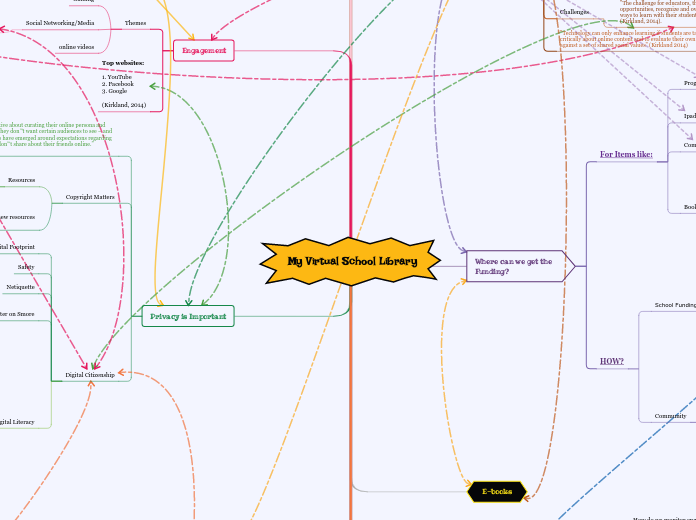

My Virtual School Library

przez Samantha Eyman

Everyone must wear b

przez Tatiana Logounov

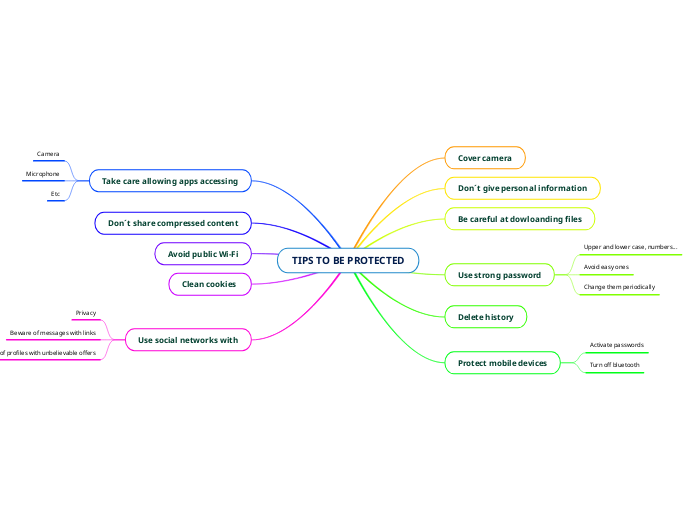

TIPS TO BE PROTECTED

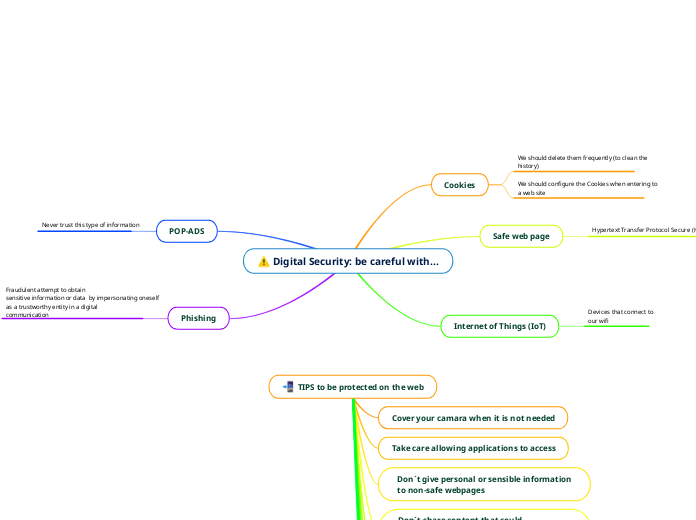

przez María Villarejo

Digital Security: be careful with...

przez Aitana Martínez Almagro

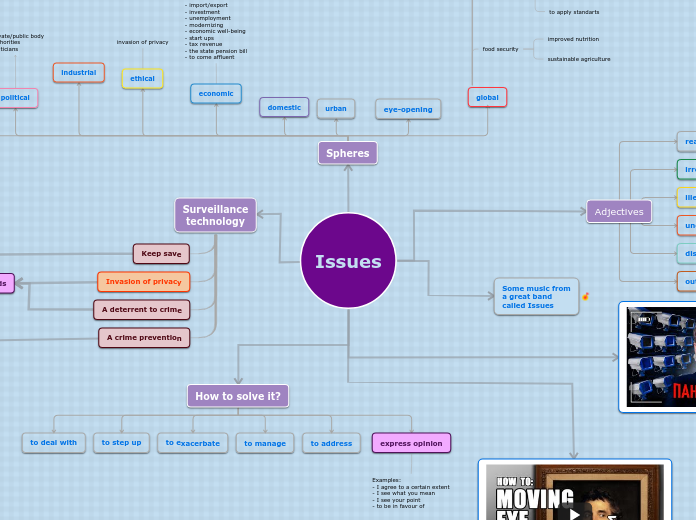

MindMap_Issues(unit 2)_16.01_MikhaylovSemen

przez Семен Михайлов

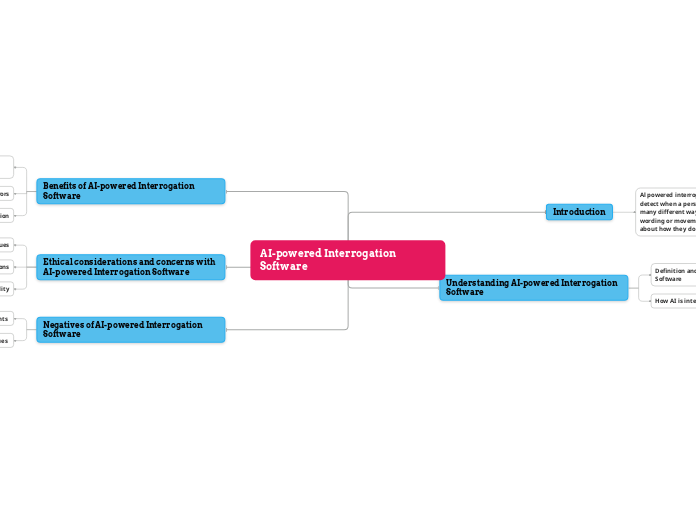

AI-powered Interrogation Software

przez Karem Gaber

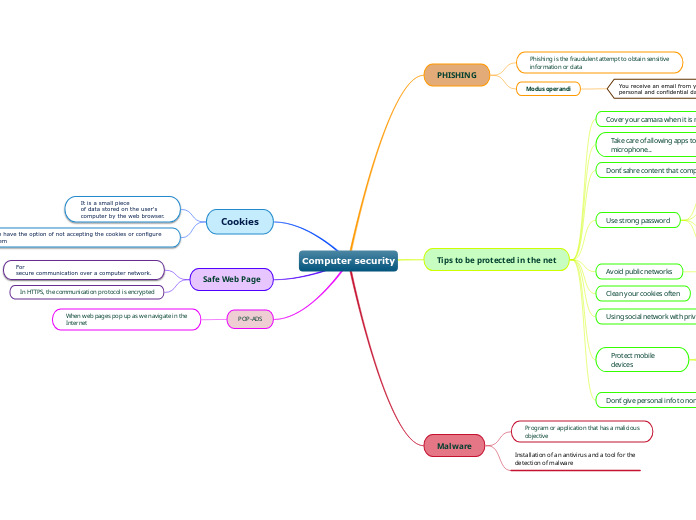

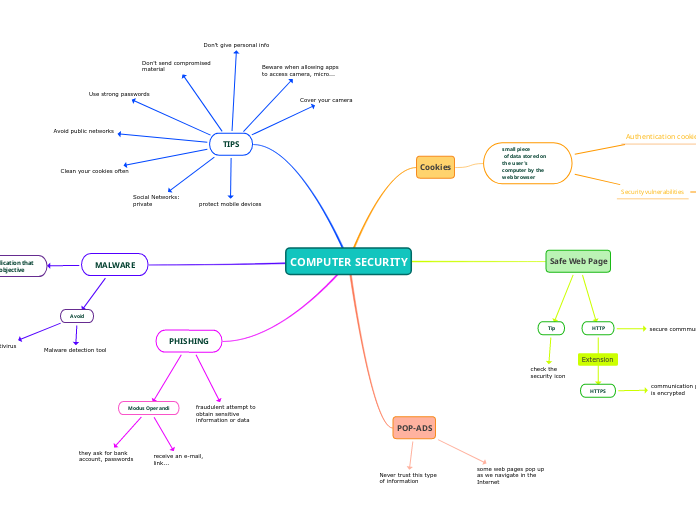

Computer security

przez eva fernandez

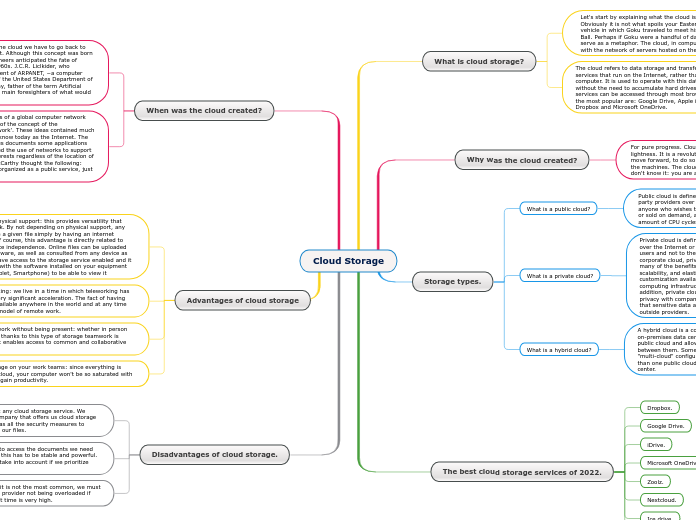

Cloud Storage

przez Julio Orellana

Reviewing my Knowledge IV

przez Matias Paolo MUNDO FLORES

przez HARI KRISHNA C

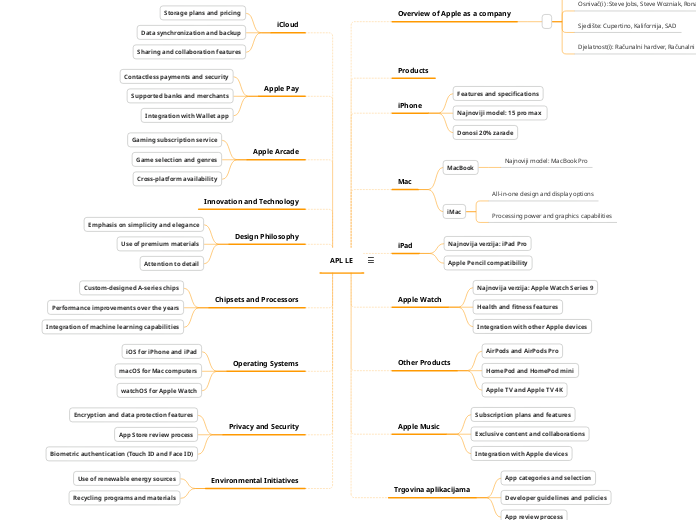

Apple

przez Laura Mitrović

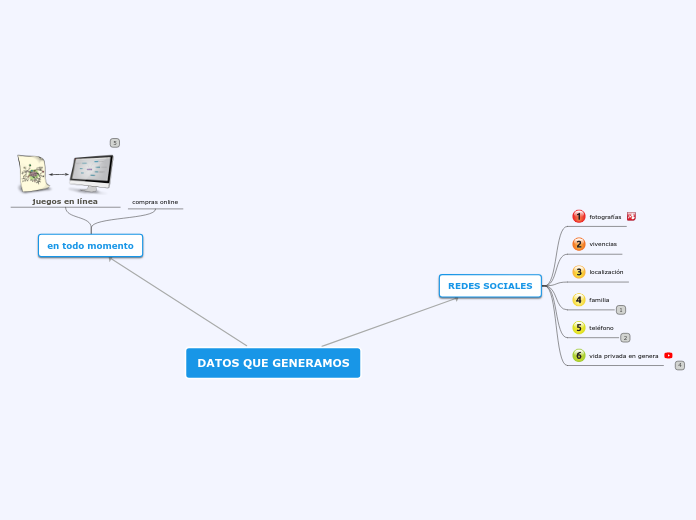

DATOS QUE GENERAMOS

przez MARIA FIGUEROA

COMPUTER SECURITY

przez Carlota Gómez

Lesson 8, Assignment 1

przez Phoenix Clarke

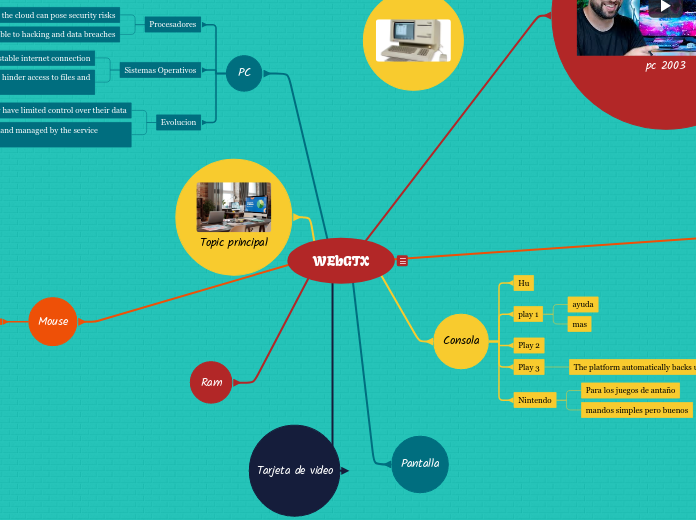

WEbGTX

przez MASIAS ALEJANDRO PATINO HUANCA

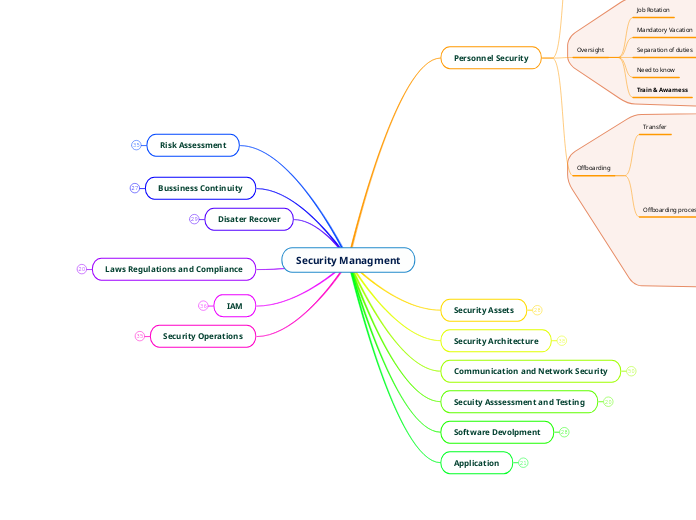

Security Managment

przez Gerson Varela

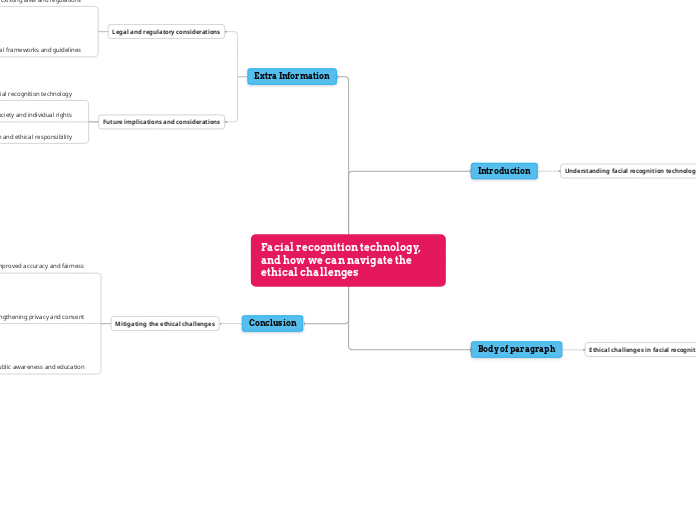

facial recognition technology, and how we can navigate the ethical challenges

przez Connor Ngan

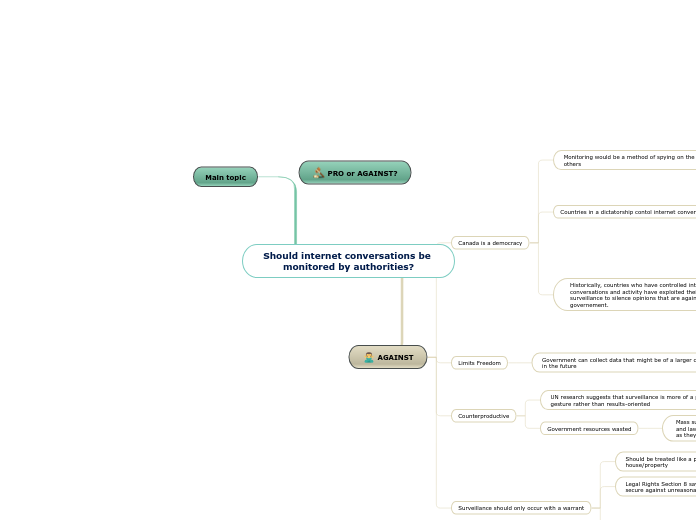

Should internet conversations be monitored by authorities?

przez Elsayed Elghobashy Malak

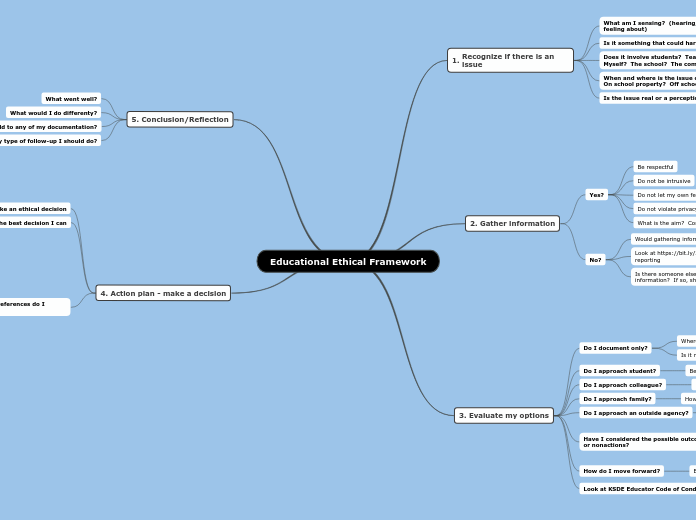

Educational Ethical Framework

przez Moyers-Phares Moyers-Phares

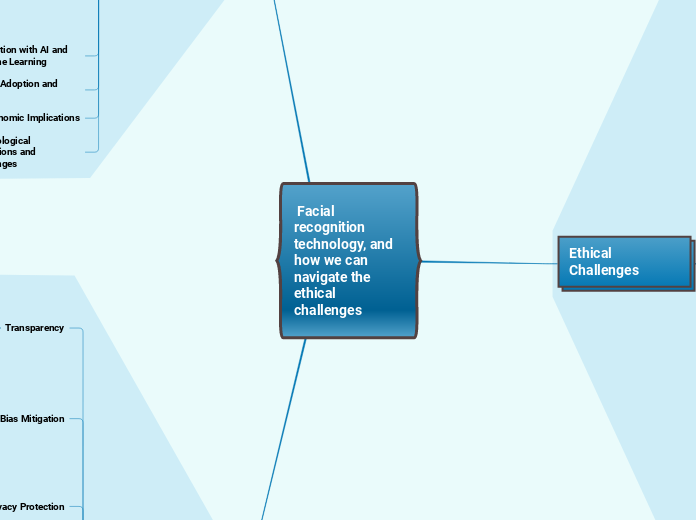

Facial recognition technology, and how we can navigate the ethical challenges

przez Connor Ngan