Zagrożenia ze Strony Komputera i Internetu

Zagrożenia ze Strony Komputera i Internetu

Ewolucja Bezpieczeństwa

Innowacje Technologiczne

Wdrażanie nowych rozwiązań na rzecz zwiększenia bezpieczeństwa

Śledzenie Nowych Zagrożeń

Aktualizacja strategii w związku z nowymi trendami

Polityka Bezpieczeństwa

Dostęp do Danych

Kontrola dostępu do kluczowych informacji

Zasady Bezpieczeństwa

Ustalanie i przestrzeganie polityki bezpieczeństwa

Świadomość Społecznościowa

Konsultacje Zespołu Bezpieczeństwa

Utrzymywanie kontaktu z ekspertami branżowymi

Ostrzeżenia Społeczności

Dzielenie się informacjami o nowych zagrożeniach

Bezpieczne Przeglądanie Internetu:

Rozsądne Pobieranie

Unikanie podejrzanych źródeł

VPN

Bezpieczne korzystanie z publicznych sieci

Aktualizacje Przeglądarki

Utrzymywanie przeglądarek w najnowszych wersjach

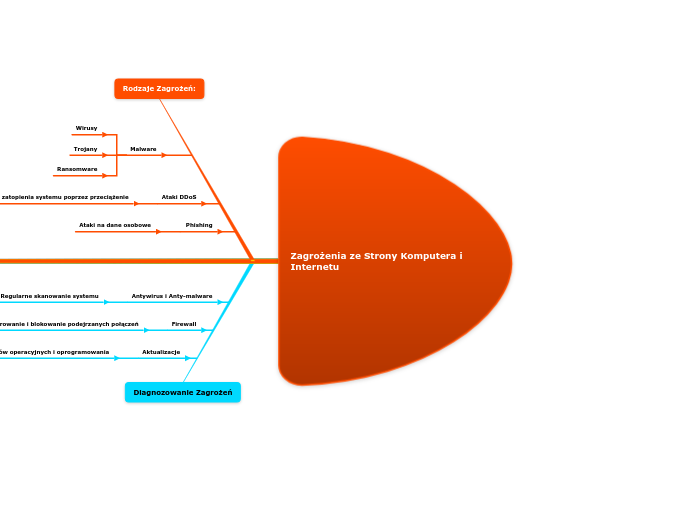

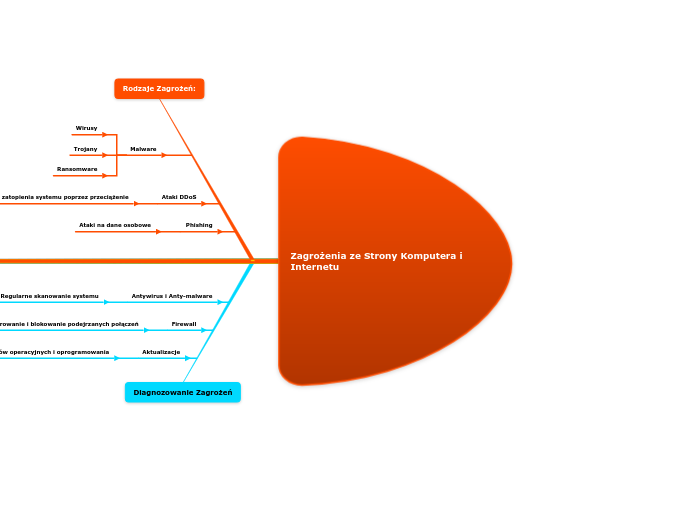

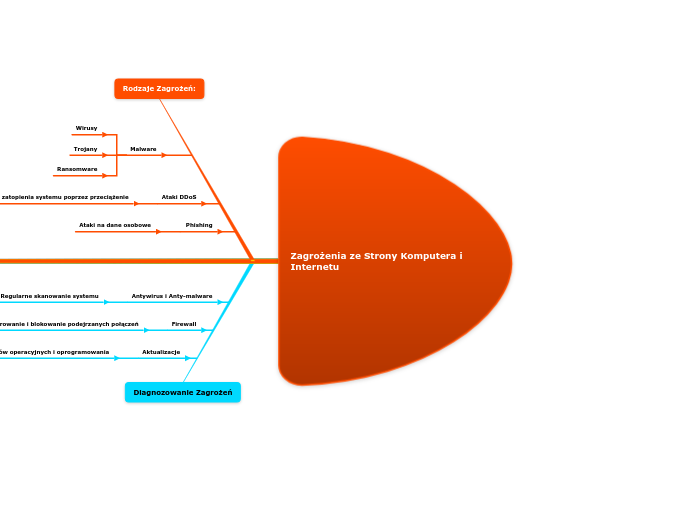

Diagnozowanie Zagrożeń

Aktualizacje

Systemów operacyjnych i oprogramowania

Firewall

Monitorowanie i blokowanie podejrzanych połączeń

Antywirus i Anty-malware

Regularne skanowanie systemu

Reagowanie na Incydenty

Reagowanie Natychmiastowe

Szybka reakcja na podejrzane aktywności

Plan Bezpieczeństwa

Opracowanie planu działania w przypadku incydentu

Testy Penetracyjne

Poprawki na Podstawie Wyników

Aktualizacja i ulepszanie systemu zgodnie z wynikami testów

Przeprowadzanie Testów

Symulowanie ataków w celu oceny odporności systemu

Monitoring Aktywności

Narzędzia Bezpieczeństwa

Używanie oprogramowania do monitorowania

Logi Systemowe

Analiza dzienników zdarzeń

Zapobieganie Zagrożeniom

Szkolenia Bezpieczeństwa

Edukacja użytkowników w zakresie rozpoznawania zagrożeń

Backup Danych

Regularne tworzenie kopii bezpieczeństwa

Oprogramowanie Anty-Phishing

Filtracja podejrzanych wiadomości

Sensowne Hasła

Regularna zmiana i unikanie łatwych kombinacji

Rodzaje Zagrożeń:

Phishing

Ataki na dane osobowe

Ataki DDoS

Próby zatopienia systemu poprzez przeciążenie

Malware

Ransomware

Trojany

Wirusy