Sécurité Mapy Myśli - Publiczna Galeria

Odkrywaj naszą szeroką publiczną kolekcję sécurité map myśli stworzonych przez użytkowników Mindomo z całego świata. Tutaj możesz znaleźć wszystkie publiczne diagramy związane z sécurité. Możesz obejrzeć te przykłady, aby uzyskać inspirację. Niektóre diagramy pozwalają również na kopiowanie i edytowanie. Ta elastyczność pozwala używać tych map myśli jako szablonów, oszczędzając czas i dając Ci solidny punkt wyjścia do pracy. Możesz przyczynić się do tej galerii własnymi diagramami, gdy je upublicznisz, i możesz być źródłem inspiracji dla innych użytkowników i być tutaj wyróżnionym.

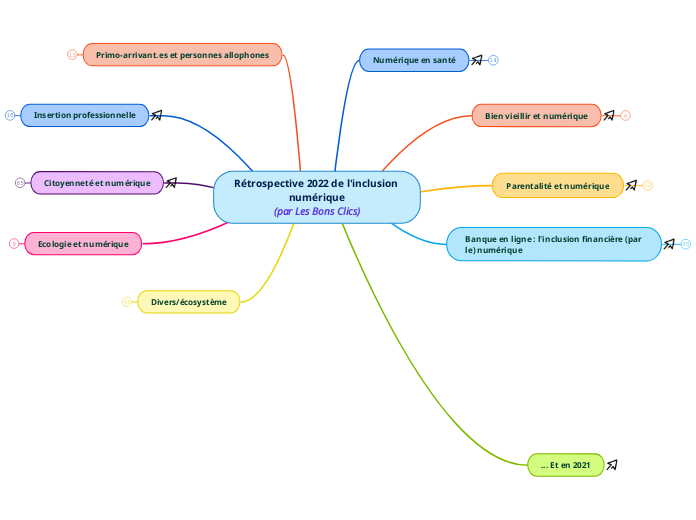

Rétrospective 2022 de l'inclusion numérique (par Les Bons Clics)

przez Rédaction Les Bons Clics

Psychologie du travail - Périmètre V2

przez Kaputzan Kaputzan

AMDEC machine (FMECA)

przez MOON AZZOUZI

abribus

przez matteo bara

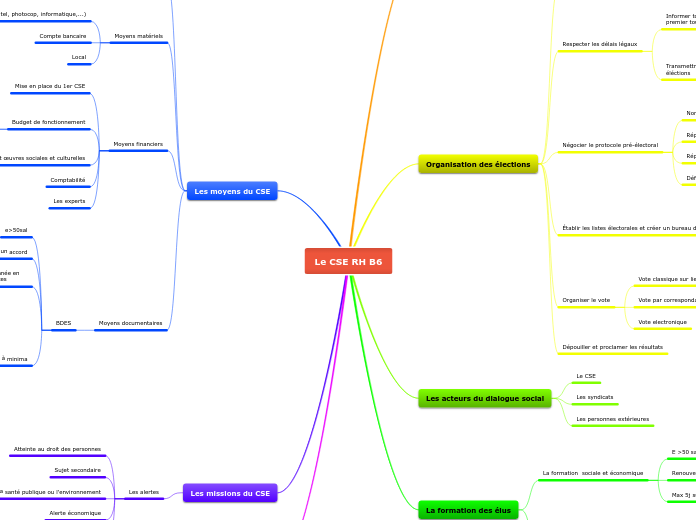

Le CSE RH B6

przez stéphanie Milhé

Critère de qualité d'un soin d'hygiène

przez Dahirel Eléonore

SCT-3061-1 Le corps humain et la technologie

przez Élyse Brodeur

Psychologie du développement de l'enfant

przez Johanna Kinet

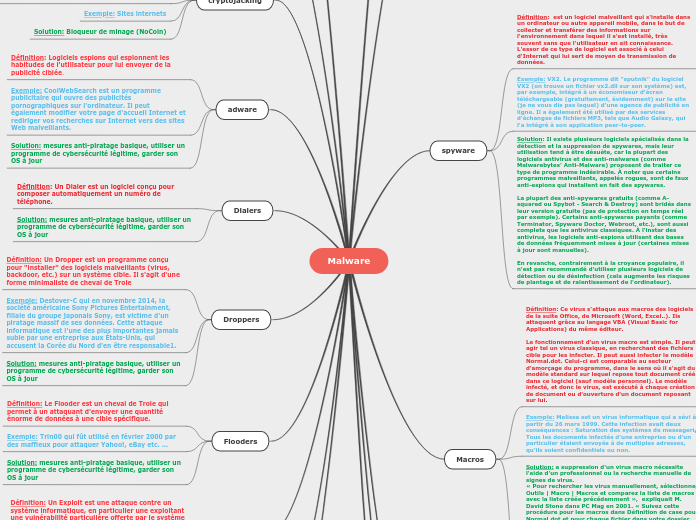

Malware

przez Berlivet Clément

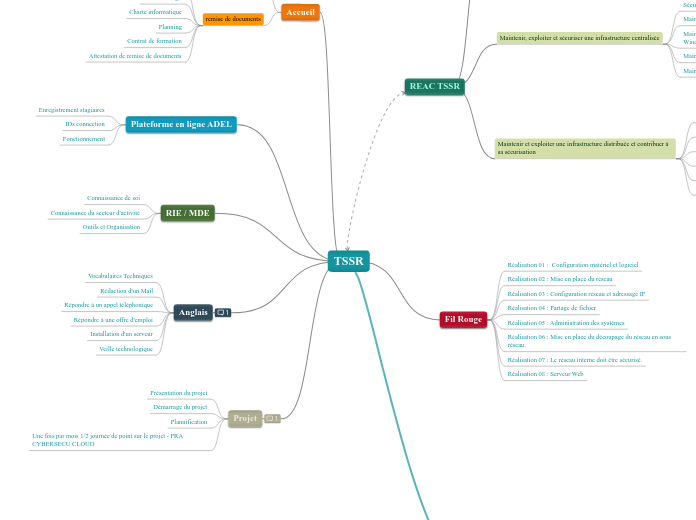

TSSR

przez Ricco friez Tymothée

travail bien fait

przez ferama producer

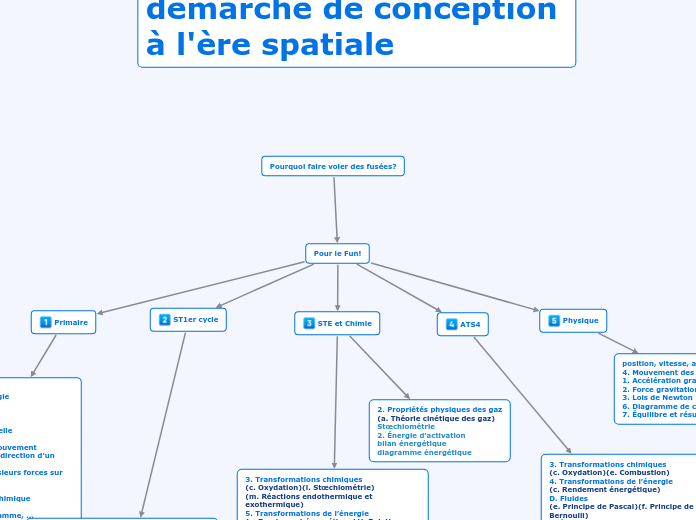

Fusée AESTQ 2016

przez Hugo Marcotte

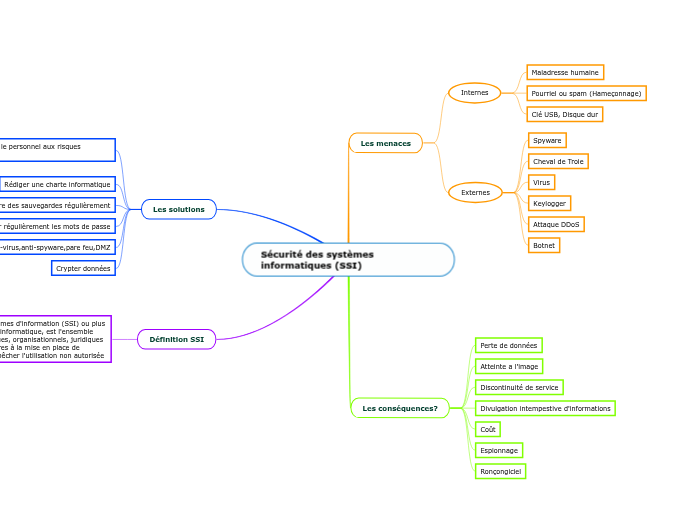

Sécurité des systèmes informatiques (SSI)

przez TEIKITOHE Naiki

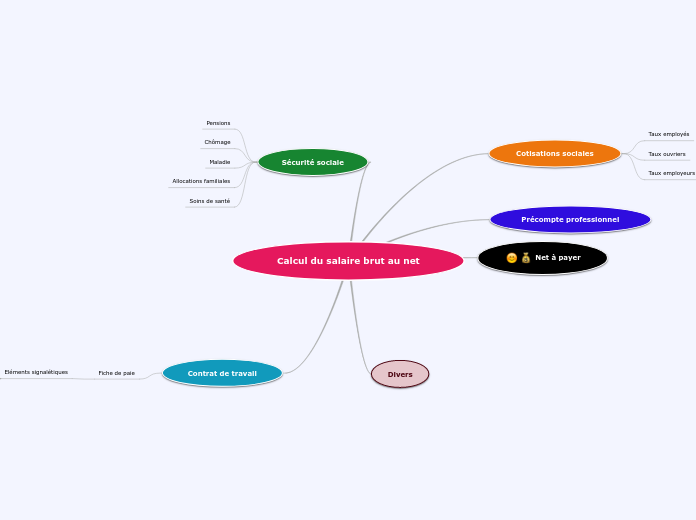

Calcul du salaire brut au net

przez Touil Nahima

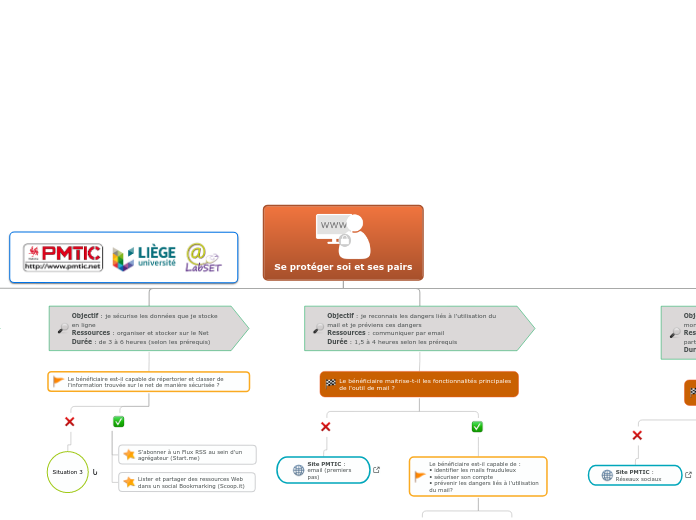

PMTIC_securite_sur_le_net_ se_proteger_soi_et_ses_pairs

przez LabSET PMTIC

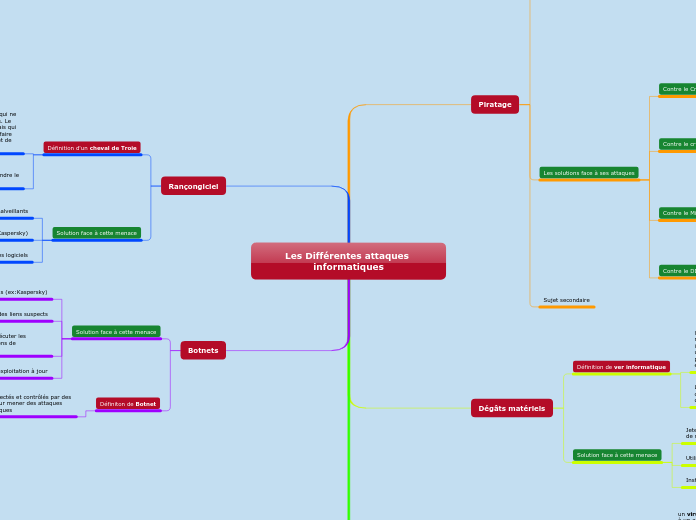

Les différentes attaques en cyber

przez Candelot Titoarii

Tandicap'

przez Terminale STI2D

LA TENUE PROFESSIONNELLE

przez alonso jennifer

THEORIE DE L'ATTACHEMENT

przez Aristide Lafayolle de la bruyere

Référentiel BTS CG

przez H SIDRI

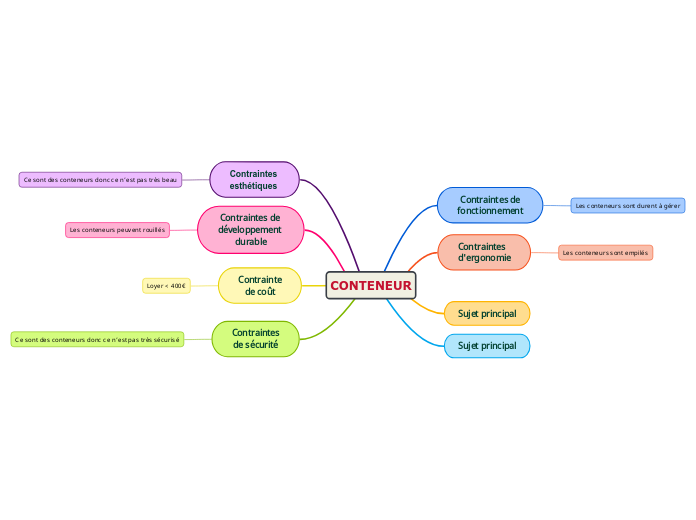

CONTENEUR A COMPLETER

przez ZYAN OUFEKIR

AMDEC Machine

przez MOON AZZOUZI

Agent de sécurité

przez Yassine daas

LA GED

przez Torres Kassandre

Système sécurité incendie

przez orard franck

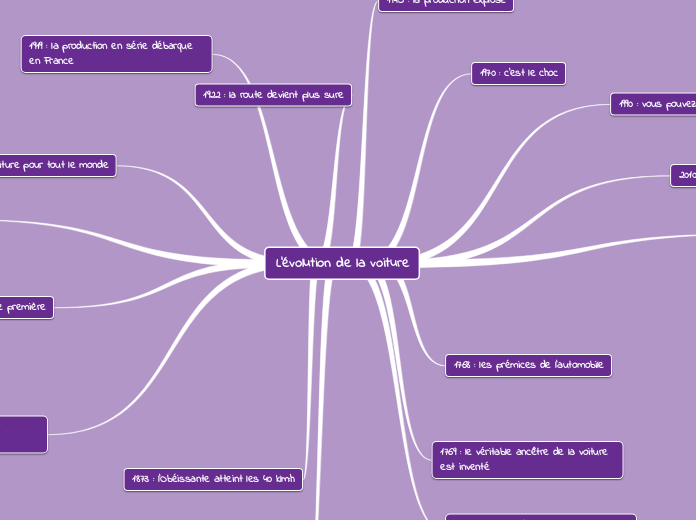

L'évolution de la voiture

przez leclerc sophie

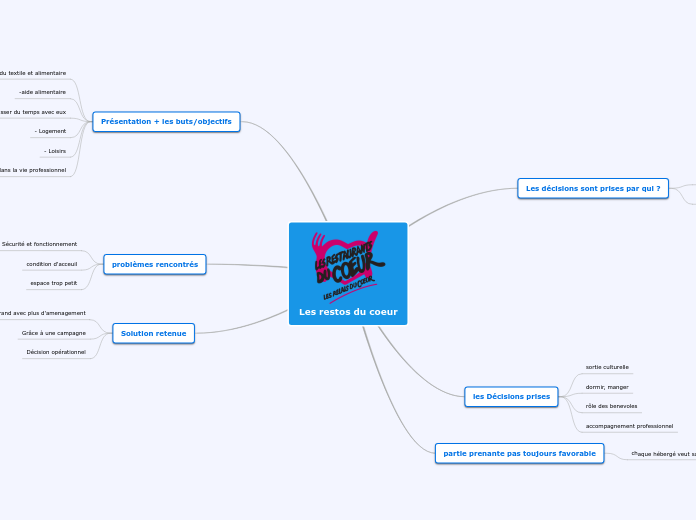

Les restos du coeur

przez louison blouin

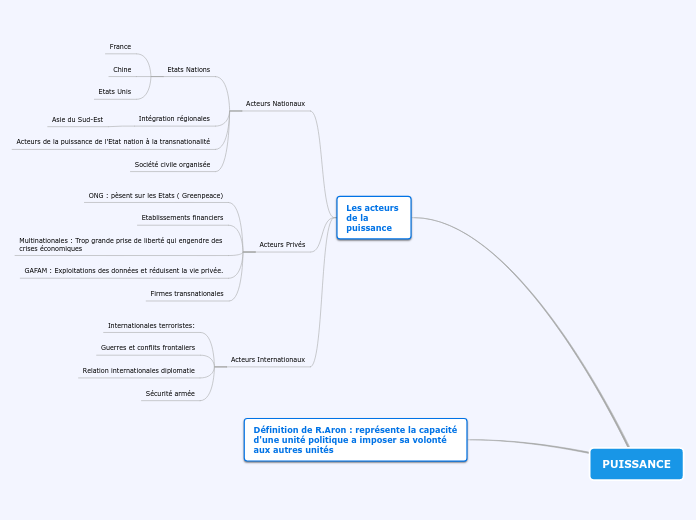

PUISSANCE

przez Vasselon Mathieu

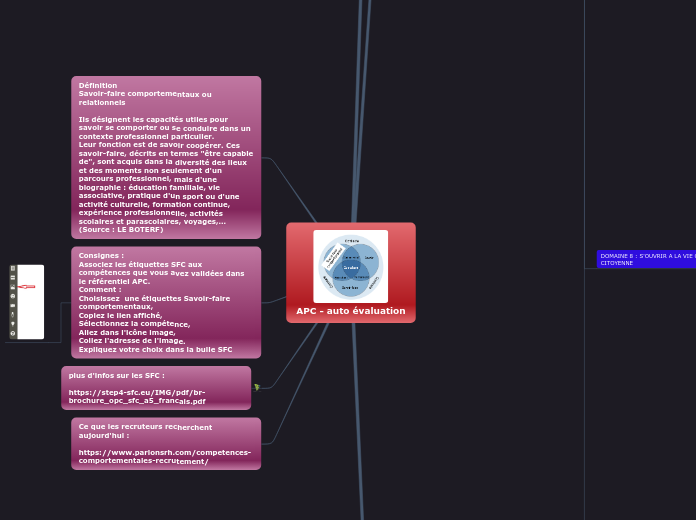

APC : auto évaluation des paliers 1 2 3 et SFC

przez Decroix jp

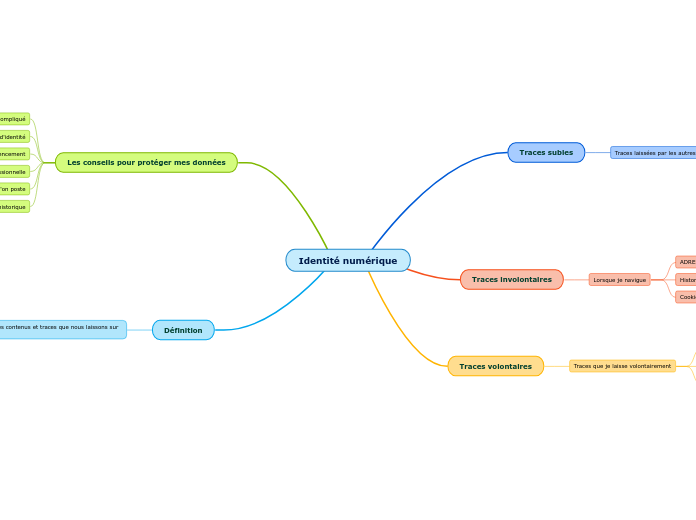

Identité numérique

przez pauline carvin

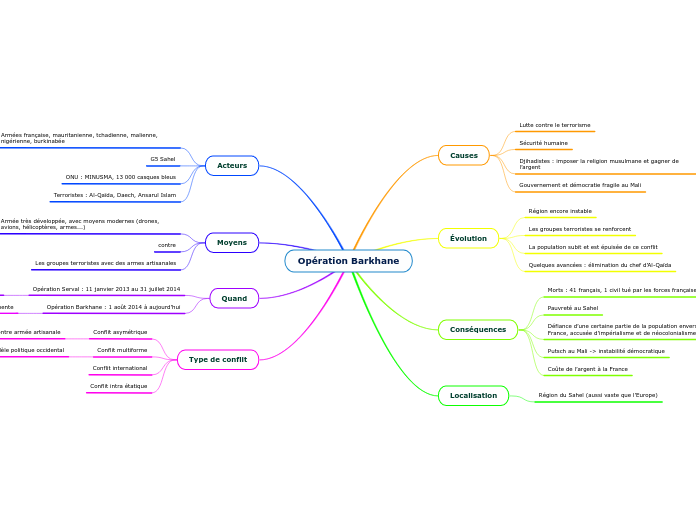

Opération Barkhane

przez Gourdin Claire

Les restos du coeur

przez Thebault Ines

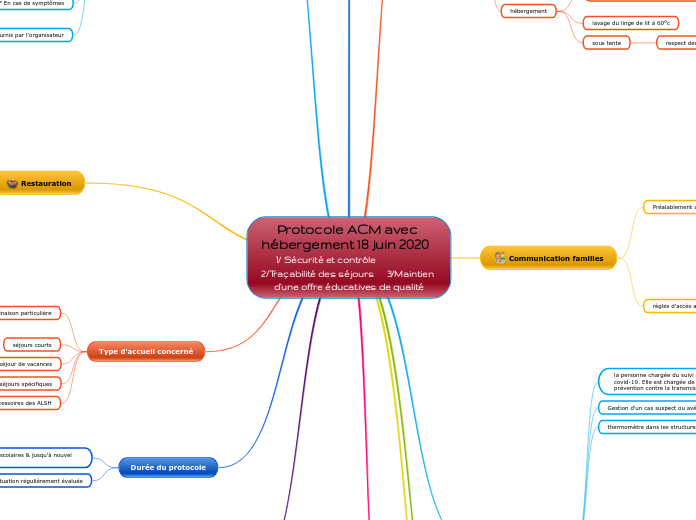

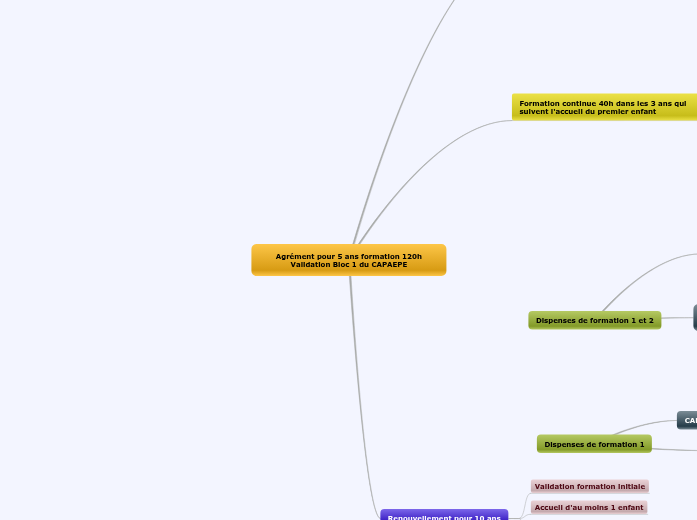

Protocole ACM avec hébergement 18 juin 2020 1/ Sécurité et contrôle 2/Traçabilité des séjours 3/Maintien d'une offre éducatives de qualité

przez christelle richard

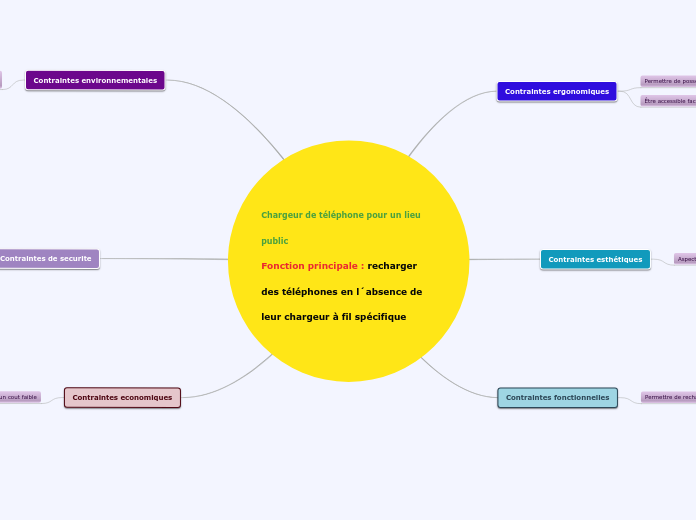

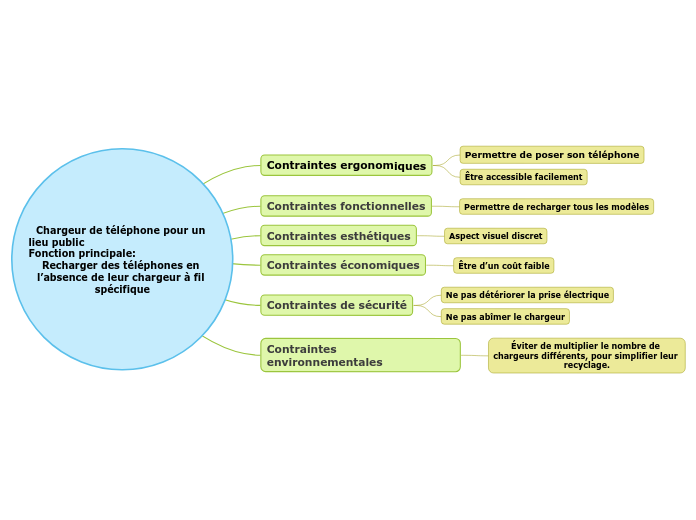

Chargeur de téléphone pour un lieu public Fonction principale: Recharger des téléphones en l’absence de leur chargeur à fil spécifique

przez Ahmed BEN

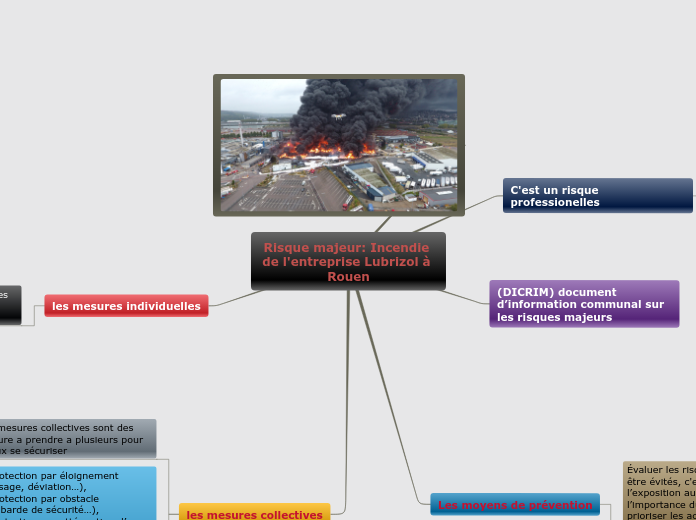

Risque majeur: Incendie de l'entreprise Lubrizol à Rouen

przez Majdoub Khalil

Conversations Cruciales

przez Nathaniel Richand

Gestion de sécurité dans les activités d'escalade

przez LOONES Colin

pour un usage plus rassurant de l'internet

przez Denis Philippe

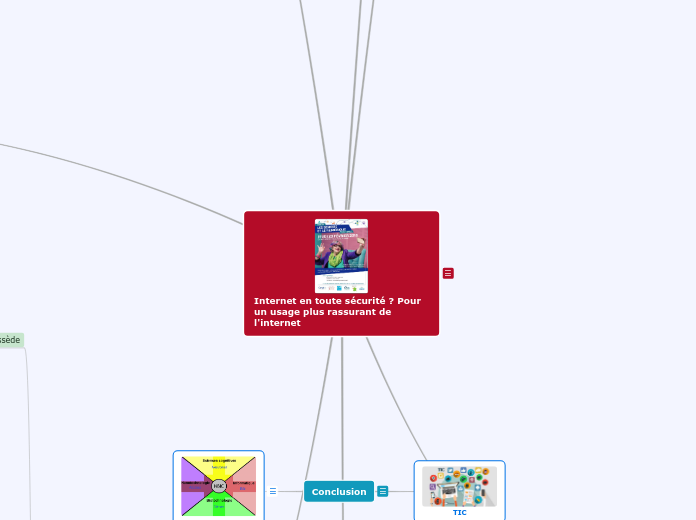

DIGCOMP

przez Arte Media

PULVERISATEUR A COMPRESSEUR

przez tuteur 5

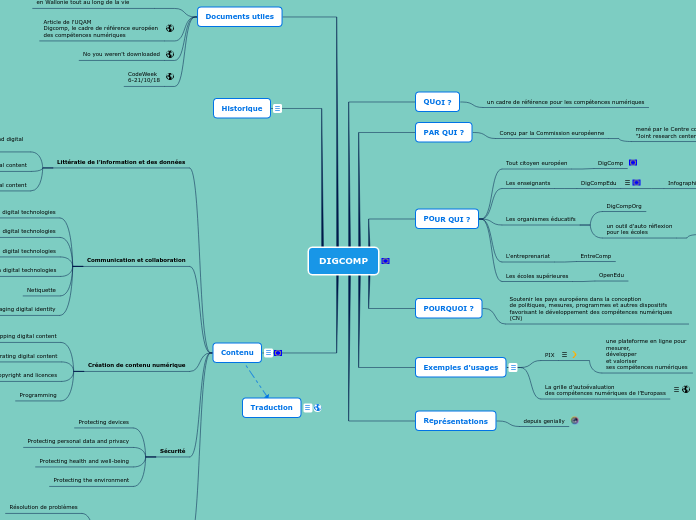

La péniche du coeur

przez yousra bnd

la sécurité et les risques majeurs 5°

przez helene bidan

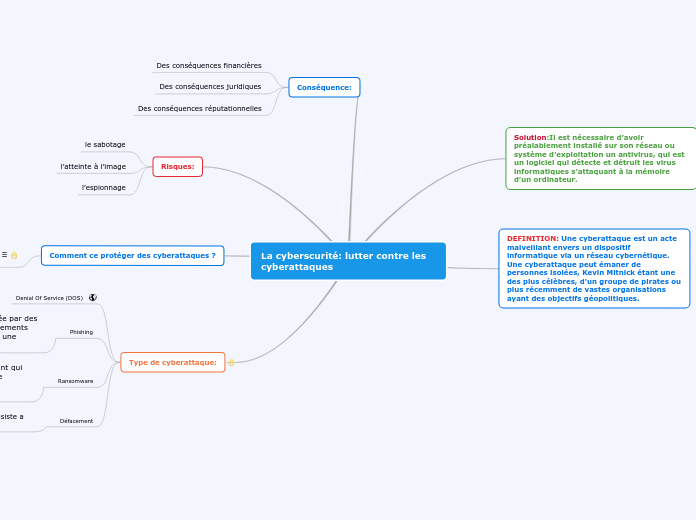

La cyberscurité: lutter contre les cyberattaques

przez peters pito

Pyramide de Maslow

przez Justine Puren

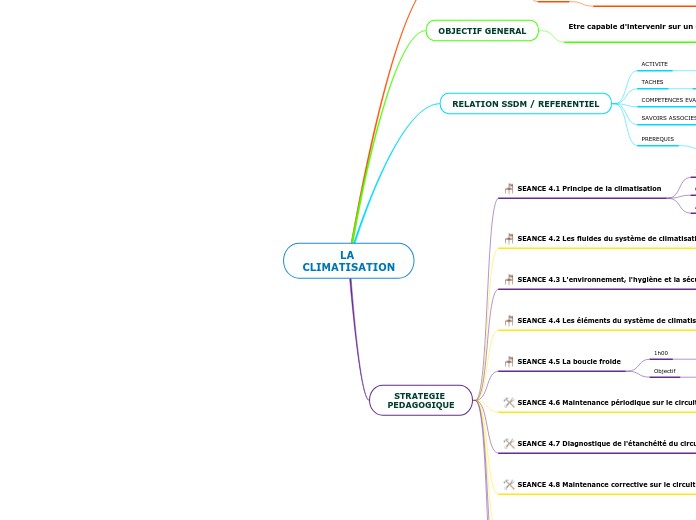

LA CLIMATISATION

przez HAUWY SIMON

Carte mentale chapitres 22

przez charlene grasset

Échantillon de carte mentale

przez Floch Mireille

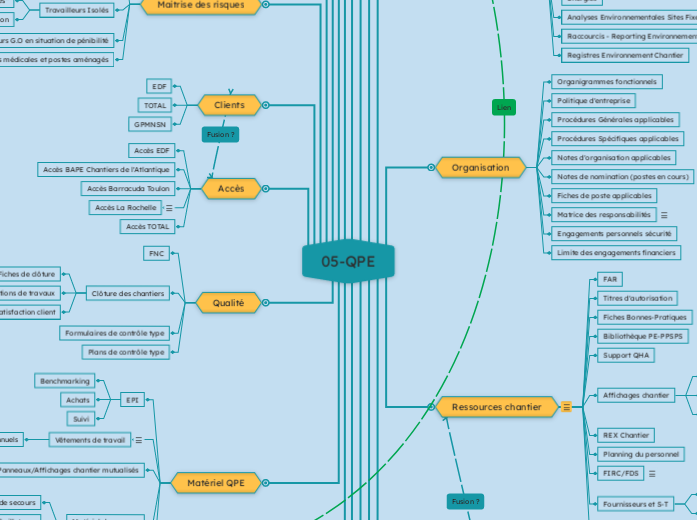

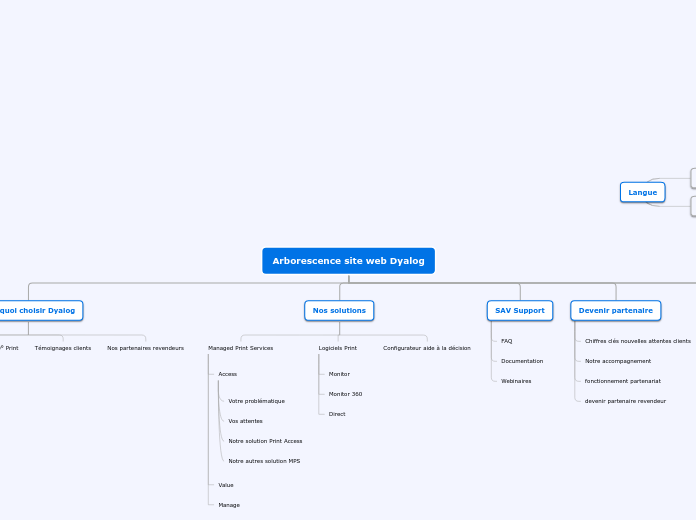

Aborescence 05-QPE

przez GOUON GOUON

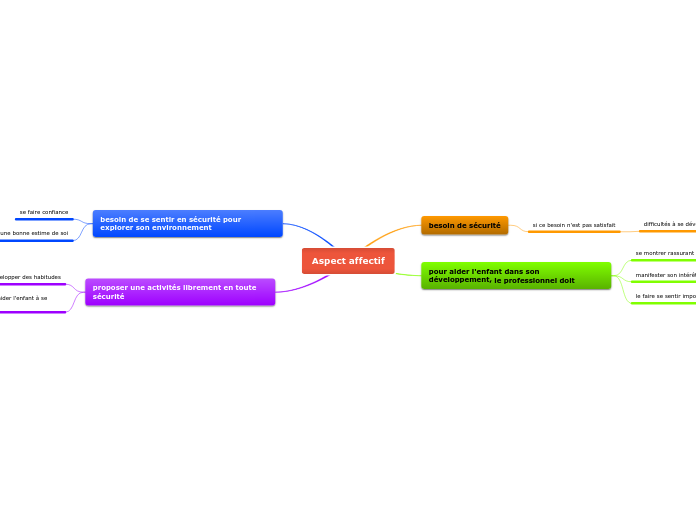

Aspect affectif

przez Lea Courrier

Lève-personne

przez Samantha Vital

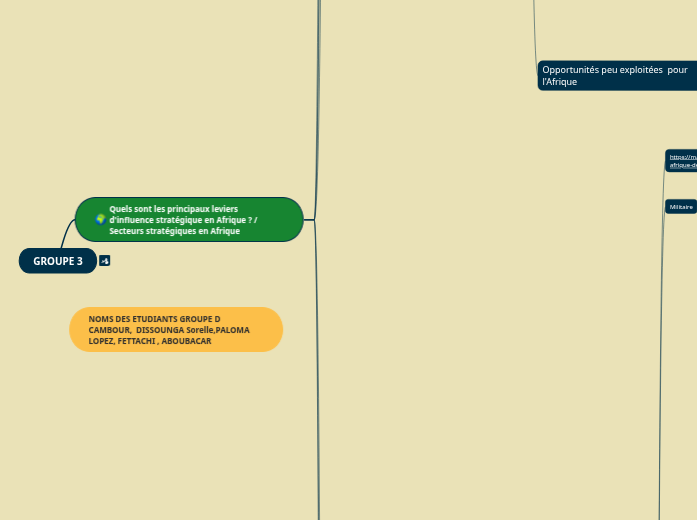

COPIE : 22h18 GROUPE 3 SIE24 AFRIQUE

przez DISSOUNGA MBUSSI Sorelle

qhse.info

przez HABERT Francois

drones

przez Denis Philippe

E-Business

przez Parin Johann

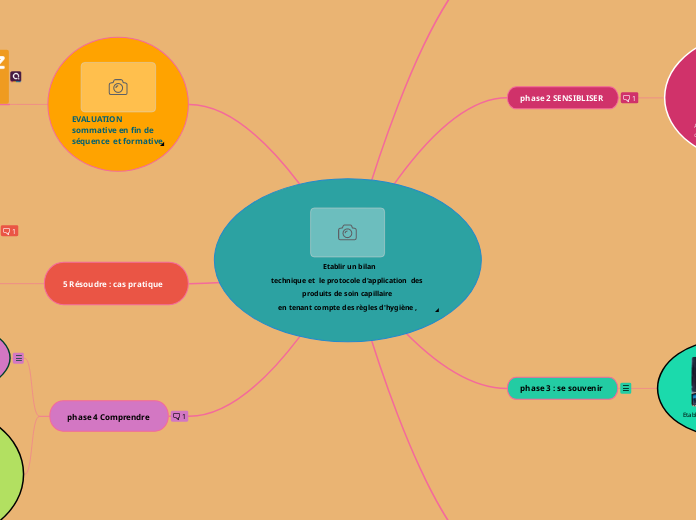

Etablir un bilan technique et le protocole d'application des produits de soin capillaire en tenant compte des règles d'hygiène , de sécurité et d'ergonomie en 1h 30 sur modèle ayant les cheveux de type boucle frisé ou crépus

przez borges vania

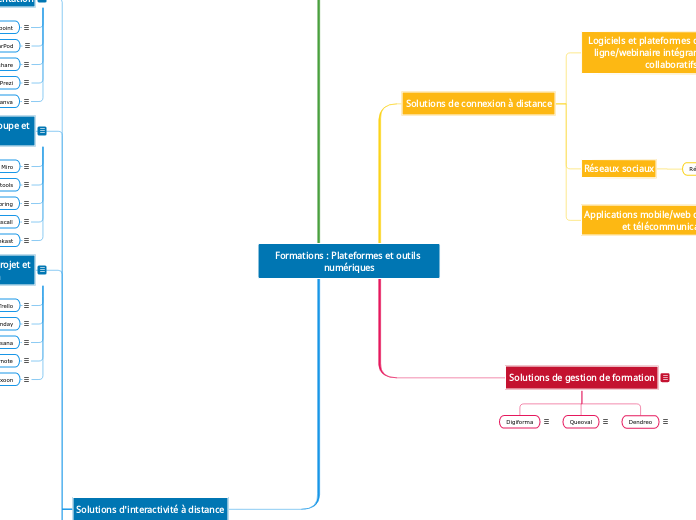

Formations : Plateformes et outils numériques

przez jessica mascaro

CLG Les Dines Chiens

przez Erckmann Baptiste

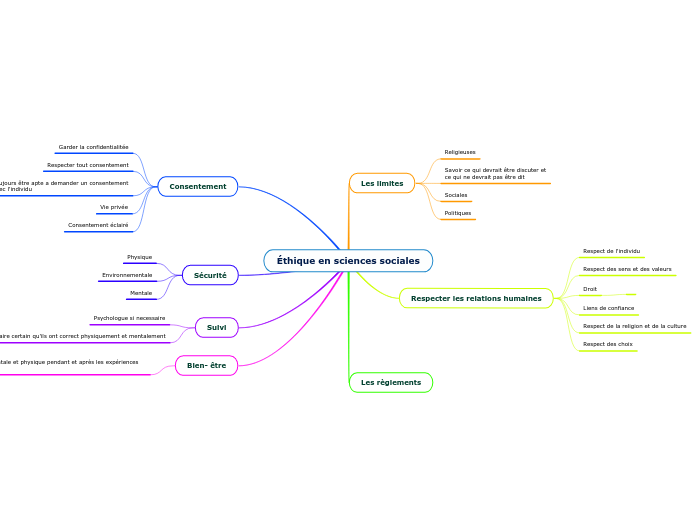

Éthique en sciences sociales

przez Priscella Kadamani

Carte conceptuelle au sujet des objectifs

przez Talon julie

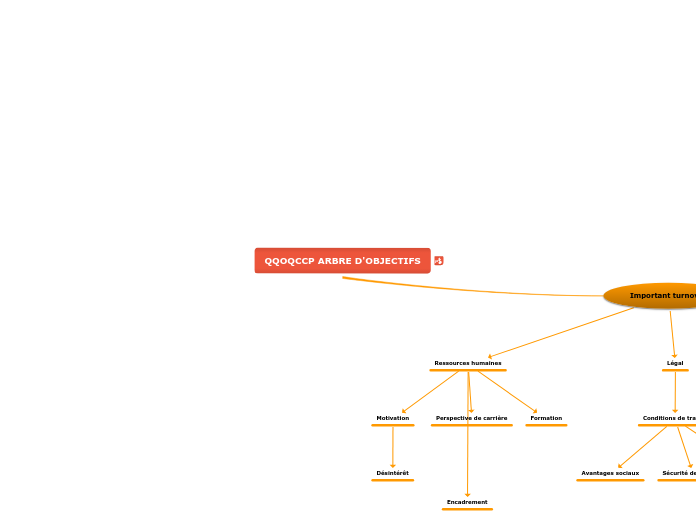

QQOQCCP ARBRE D'OBJECTIFS

przez pierre mongin

Pourquoi voter aux élections professionnelles

przez Hub Hub

Logiciels gratuits

przez joel ddt

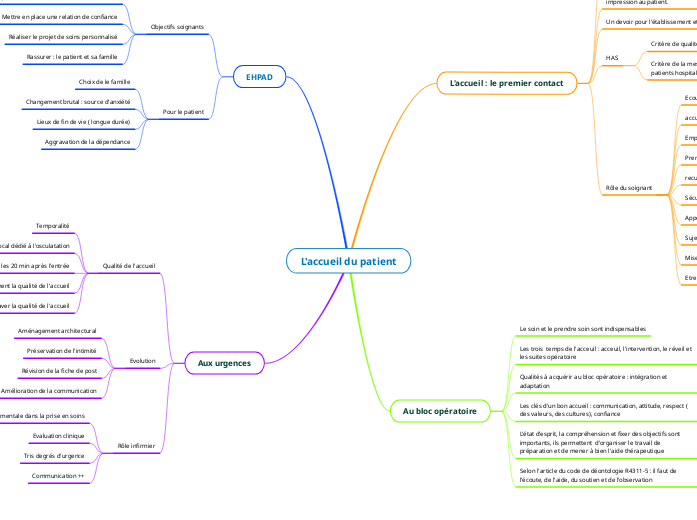

L'accueil du patient

przez Le Meur Thalia

PPCP BAC PRO ALARME

przez orard franck

Telegram Messenger MSPC1A

przez Manon Meurisse

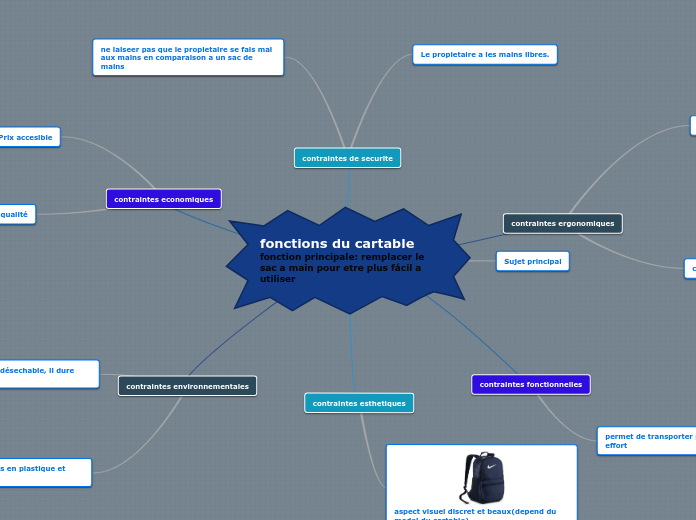

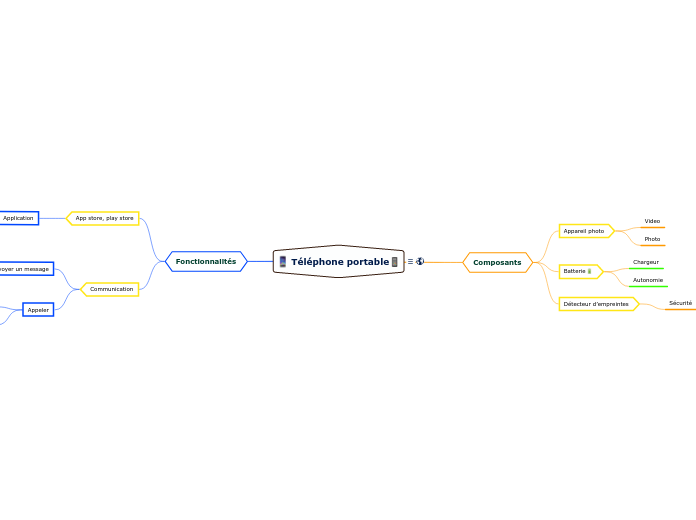

carte mentale d un objet

przez ADEDOUR MANELLE

Échantillon de carte mentale

przez sihem ofrdj

plateforme inserweb

przez Sophie Point

Pestel

przez Tarrius Victor

mise en oeuvre

przez olivier ponsaint

PROJET RHC

przez Mina zeggar

Un réseau de concepts

przez Natania Smith

Compétence TIC des élèves du primaire

przez Yvan Lessard

Gouvernance du SI

przez P.C. KHAM

Additifs alimentaires

przez Manon Axelle

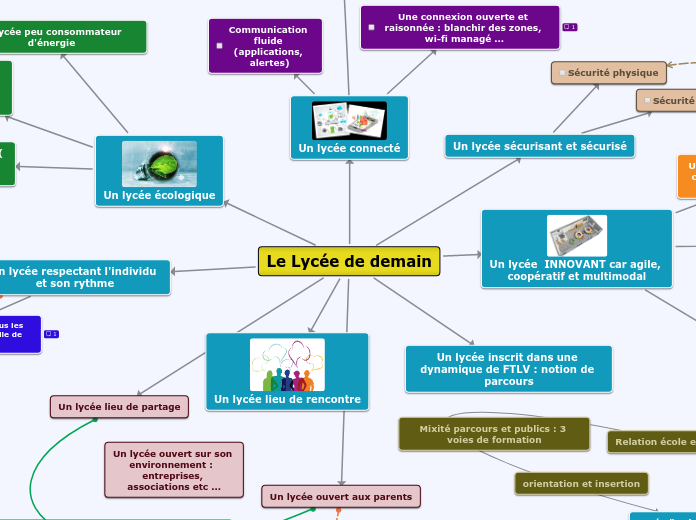

Le Lycée de demain-V2

przez Ridard Pascal

Competence_TIC_secondaire

przez Yvan Lessard

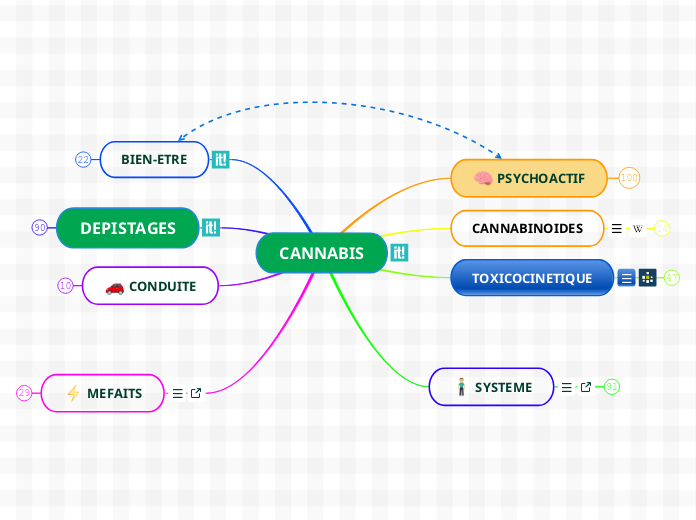

CANNABIS

przez CHRISTINE BERTHILIER

Parcour ProfessionneL

przez Patrick TURQUOIS

fonctions du ordinateur

przez Hibrido FORTNITE

WL&C

przez Karim Beji

PLAN PORTUAIRE DE SECURITE - TOULON

przez monira CHEKKAT

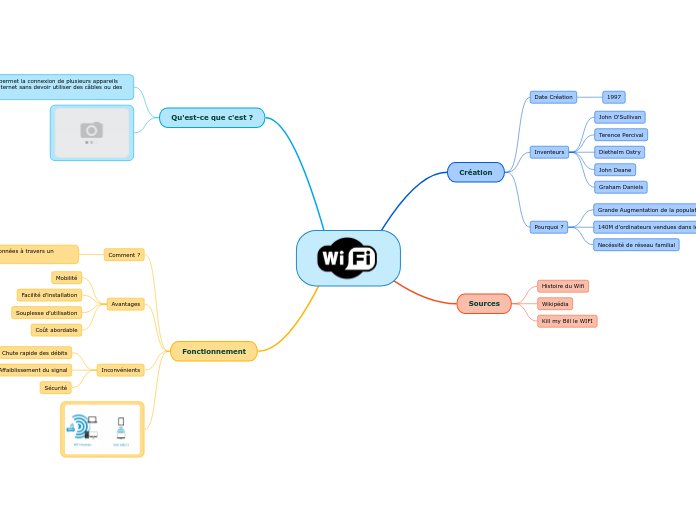

WIFI

przez ACHILL ROBERT

SERENITE

przez Flavie Renault

chiffrement des données et des xommunications

przez S Bel

tronc commun

przez halard basile

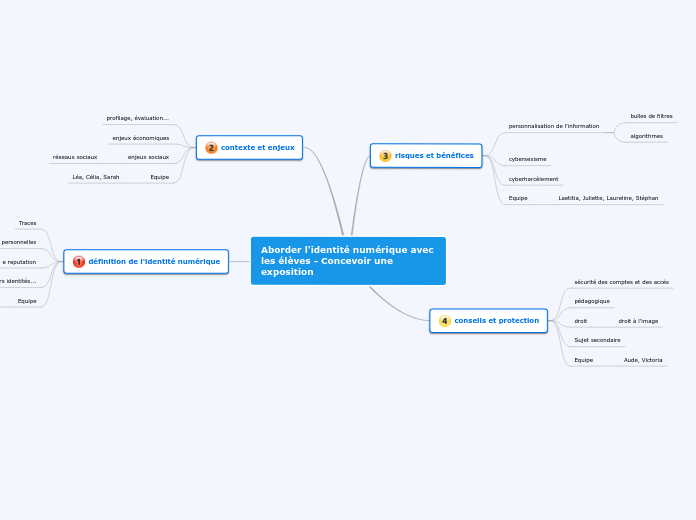

Aborder l'identité numérique avec les élèves - Concevoir une exposition

przez Etudiants INSPE Aquitaine Ancien ESPE

E-GOUVERNANCE

przez maria safyaoui

carole.nicolas-lucas@armor-group.com

przez Nicolas-Lucas Carole

Attachement et scolarité

przez Mandy LAIR

Madagascar, le ricin vs la faim

przez Lefebvre Paul

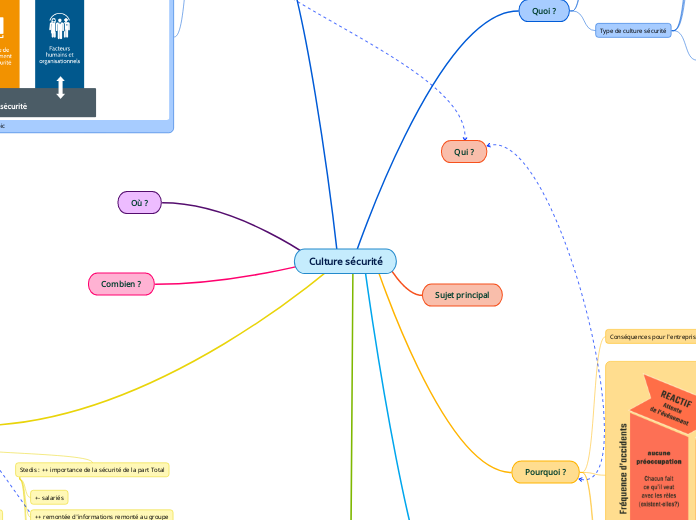

Culture sécurité

przez Céline T

Telephone

przez Vanhove Mélanie

Eduquer aux dangers d'internet

przez degand jonathan

Licence pro ACP

przez PLATEL Carl

Industrie automobile

przez YASMINE BOUITA

Programmes cycle 1

przez CHEVALIER Antoine

diagramme fast 1

przez Anglade Arnaud

Securite en labo d'analyse de biologie médicale

przez JACKOUILLE DE LA PATATE

Central topic

przez frank poisson