por Juan Diego Renal Florez 3 anos atrás

218

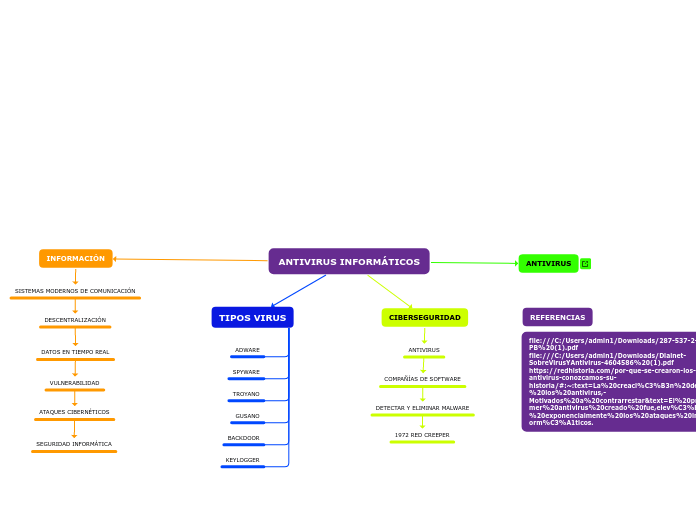

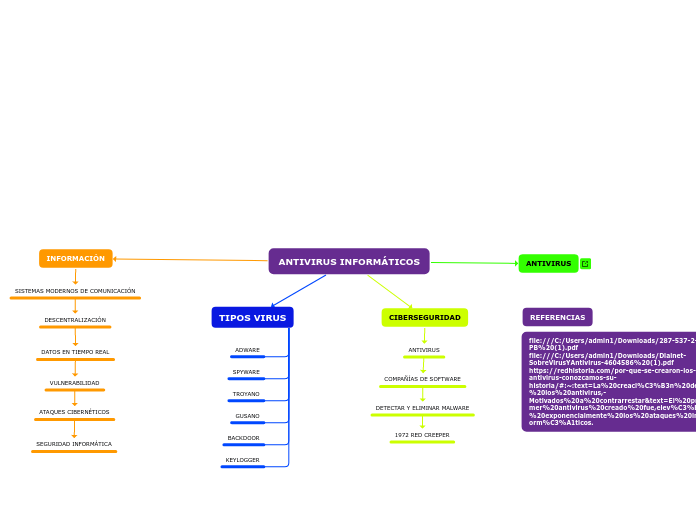

ANTIVIRUS INFORMÁTICOS

por Juan Diego Renal Florez 3 anos atrás

218

Mais informações

DETECTAR Y ELIMINAR MALWARE

1972 RED CREEPER

DATOS EN TIEMPO REAL

VULNERABILIDAD

ATAQUES CIBERNÉTICOS

SEGURIDAD INFORMÁTICA